OIDC を使用した Okta

OIDC (OpenID Connect) を使用して Okta を使用した Claris Studio のシングルサインオン (SSO) を設定するには、次の手順に従います。アイデンティティプロバイダと Claris Studio チームとの間に信頼を確立するには、次が必要です:

-

OIDC アプリケーションを追加する。

-

アプリケーションの詳細を入力する。

-

Claris Studio にクライアントシークレットを入力する。

Claris Studio の設定ページを開く

-

Claris Studio チームにサインインします。

-

左側の [ユーザ] タブをクリックして [外部 IdP を構成] をクリックします。

-

[外部アイデンティティプロバイダを設定] ダイアログボックスの [プロトコル] で [OIDC] を選択します。後で戻るためこのページを開いたままにしておきます。

OIDC App 統合の作成

-

https://<Okta のサブドメイン>.okta.com/admin/getting-started に Okta 管理者アカウントでサインインします。<Okta のサブドメイン> は自社の Okta サブドメインです。

-

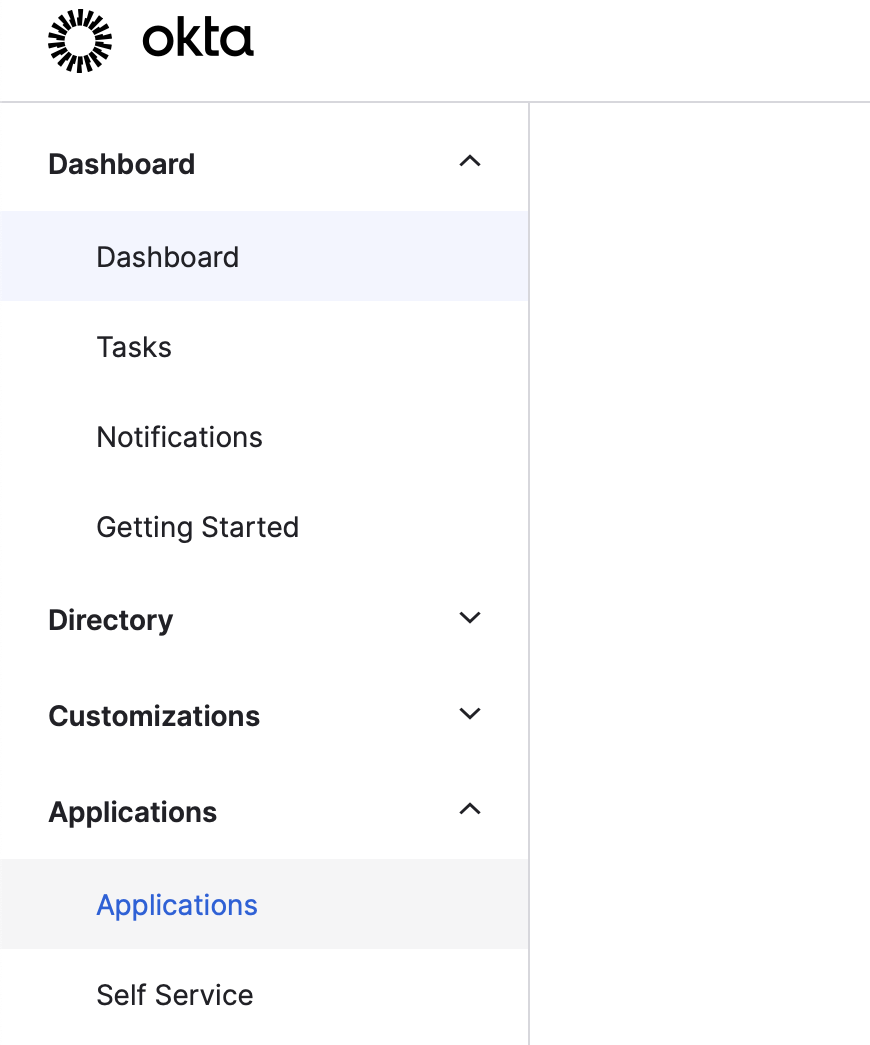

左側のサイドバーで、[Applications (アプリケーション)] > [Applications (アプリケーション)] をクリックします。

-

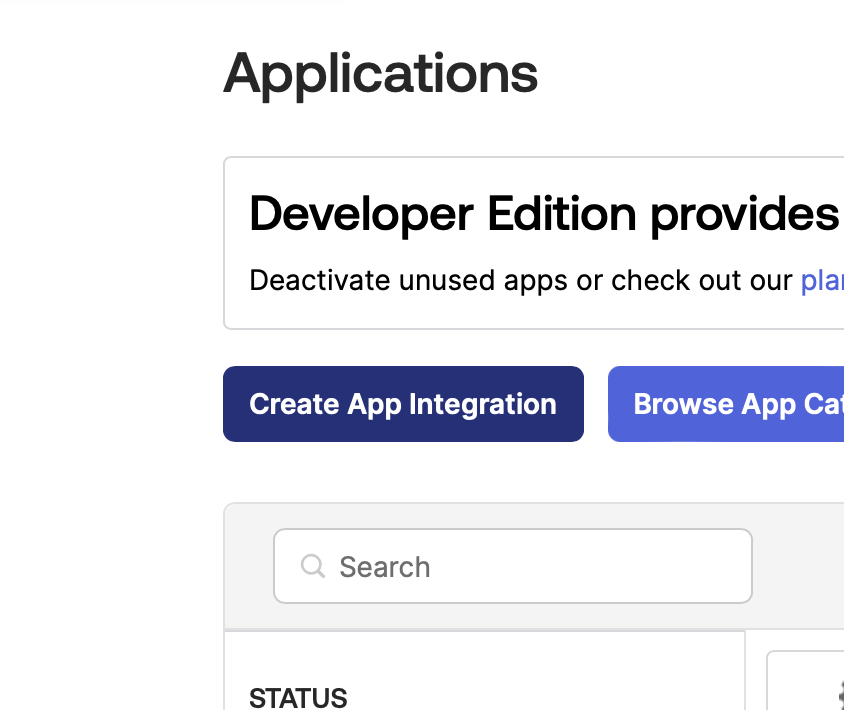

[Applications (アプリケーション)] ページで、[Create App Integration (App 統合を作成)] をクリックします。

-

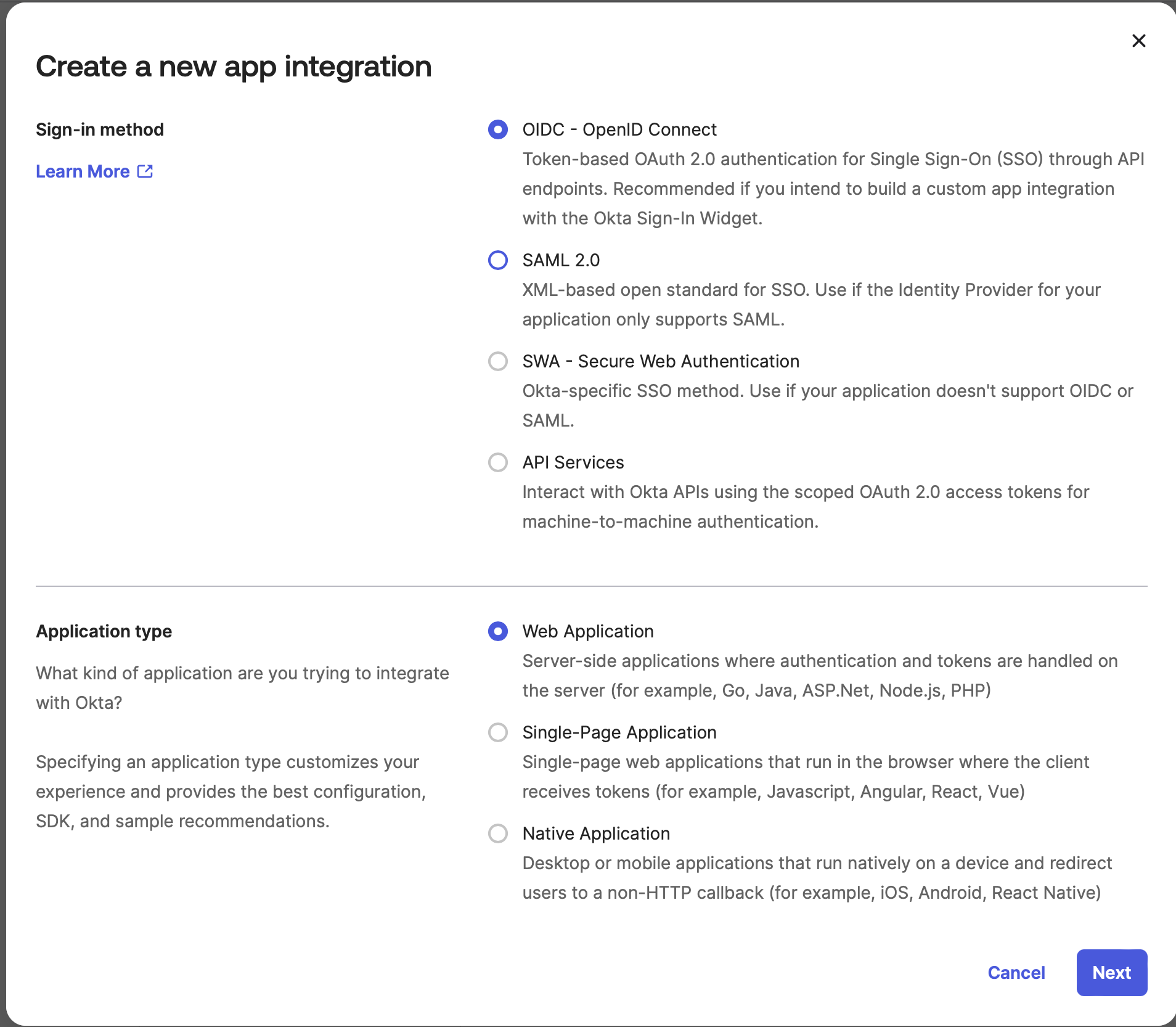

[Sign-in method (サインイン方法)] で、[OIDC - OpenID Connect] オプションを選択します。[Application type (アプリケーションタイプ)] で、[Web Application (Web アプリケーション)] オプションを選択します。[Next (次へ)] をクリックします。

OIDC アプリケーション情報の編集

-

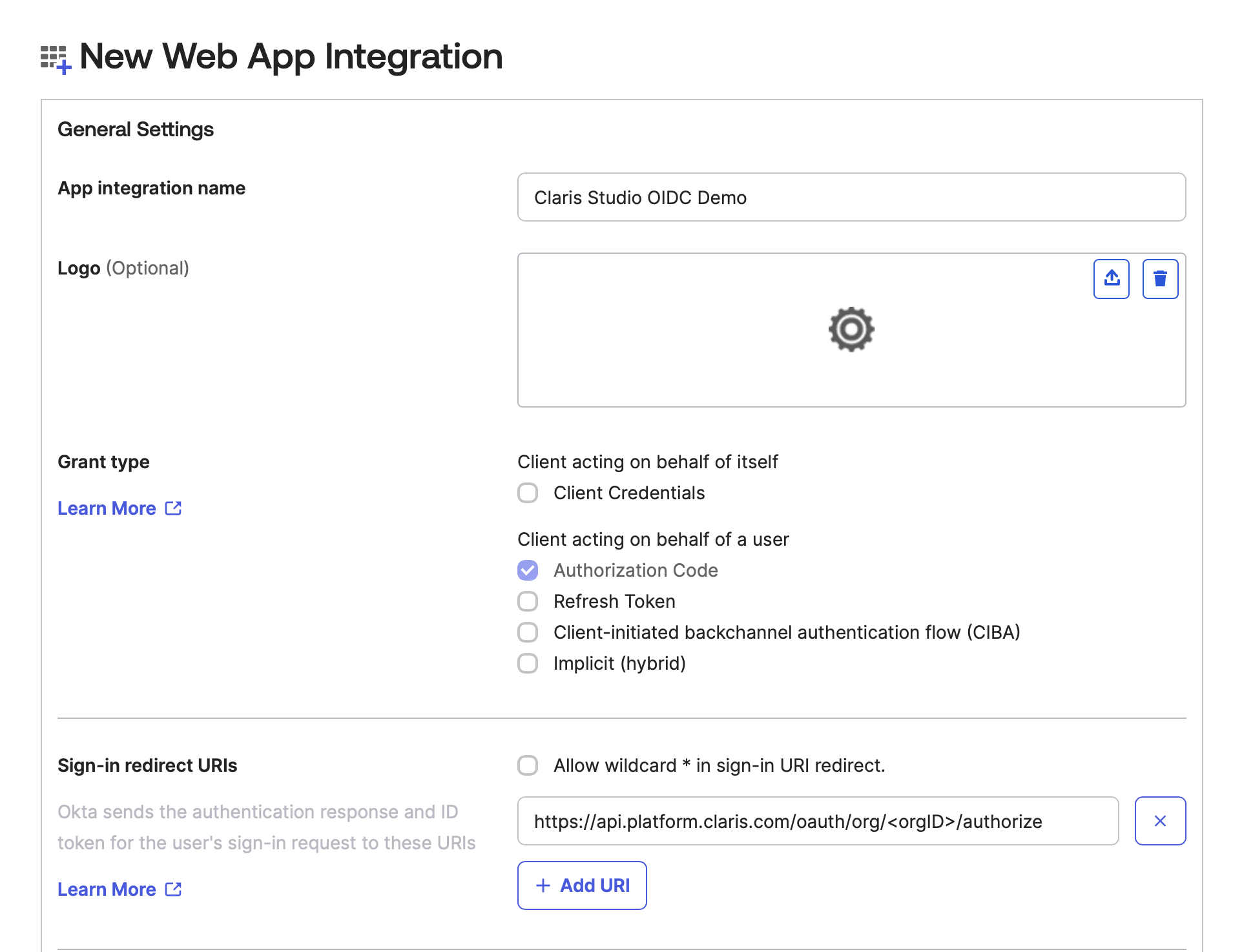

新しいデータを追加するフォームが表示されます。[App integration name (App 統合名)] に、この統合を他の統合と区別するための名前を入力します。

-

Claris Studio で、[アプリケーションリダイレクト URL] をコピーして (前述の「Claris Studio の設定ページを開く」を参照) [Sign-in redirect URIs (サインインリダイレクト URI)] フィールドに貼り付けます。

-

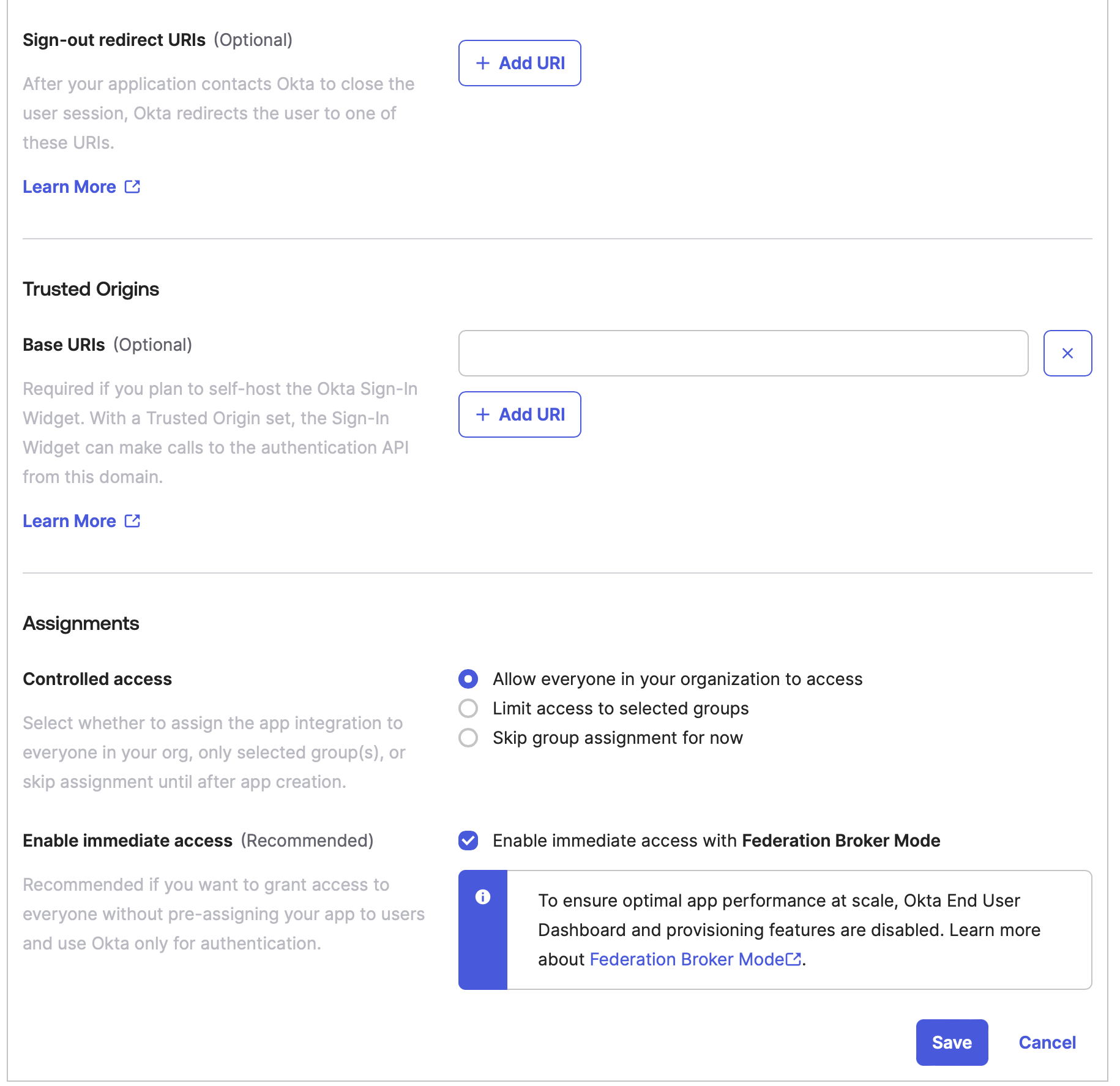

[Sign-out redirect URIs (サインアウトリダイレクト URI)] (オプション) では、必ず既存の URI を取り除いてください。このセクションは空欄のままにしておきます。

-

[Controlled access (アクセス制御)] で、この Claris Studio チームへのアクセスを許可する社内のユーザを選択します。[Allow everyone in your organization to access (組織の全員にアクセスを許可)] を選択する場合、[Enable immediate access with Federation Broker Mode (フェデレーションブローカーモードで即時アクセスを有効化)] も選択します。

-

[Save (保存)] をクリックします。

-

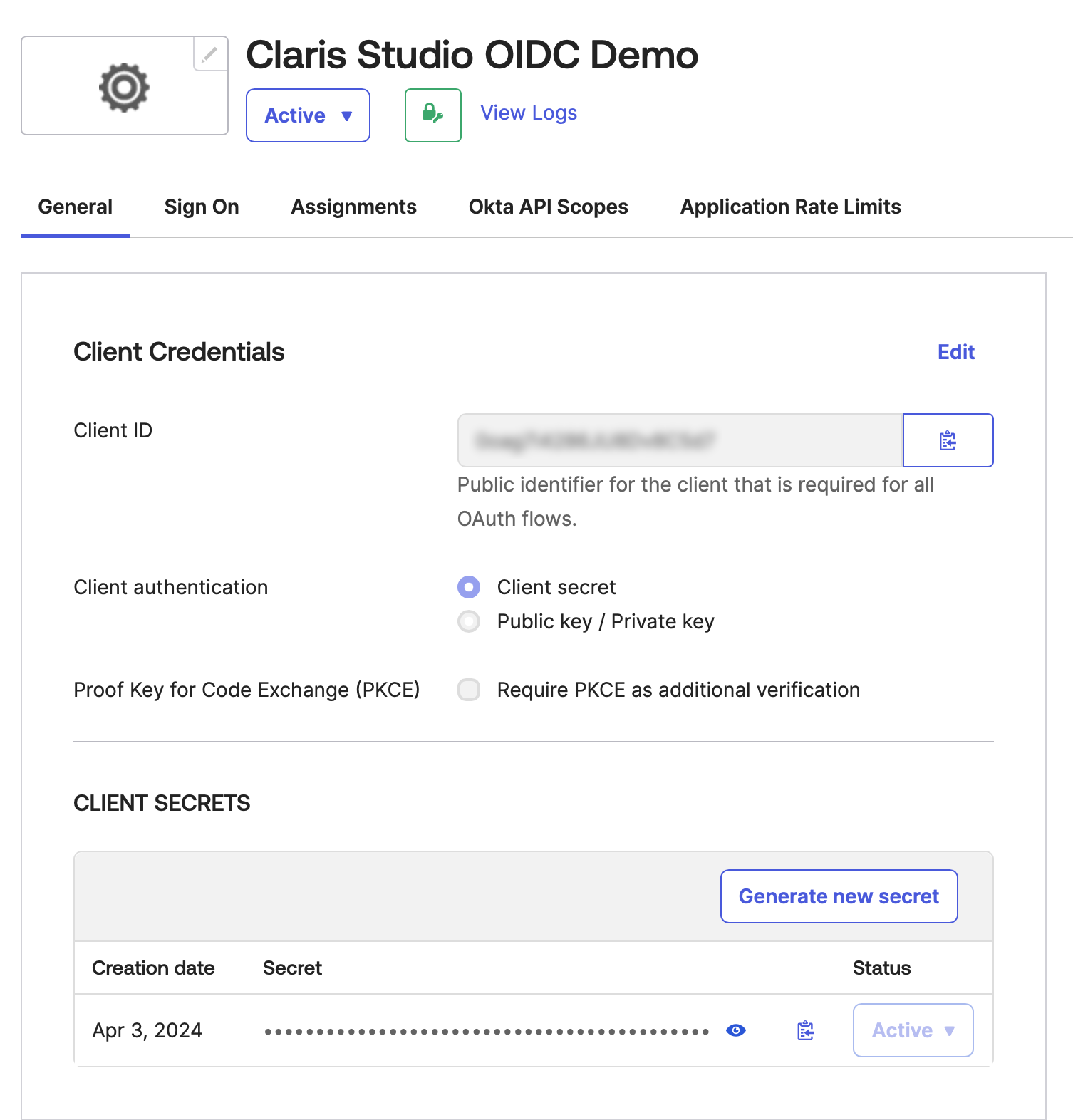

統合を作成した後、[Client Credentials (クライアントの資格情報)] セクションに移動します。[Client ID (クライアント ID)] フィールドが表示されています。

クリップボードアイコンをクリックして [Client ID (クライアント ID)] をコピーし、後で取得できる安全な場所に貼り付けます。

-

[Client Secrets (クライアントシークレット)] セクションに移動すると、シークレットが表示されています。

前の手順と同様に、クリップボードアイコンをクリックしてクライアントシークレットをコピーし、後で取得できる安全な場所に貼り付けます。

-

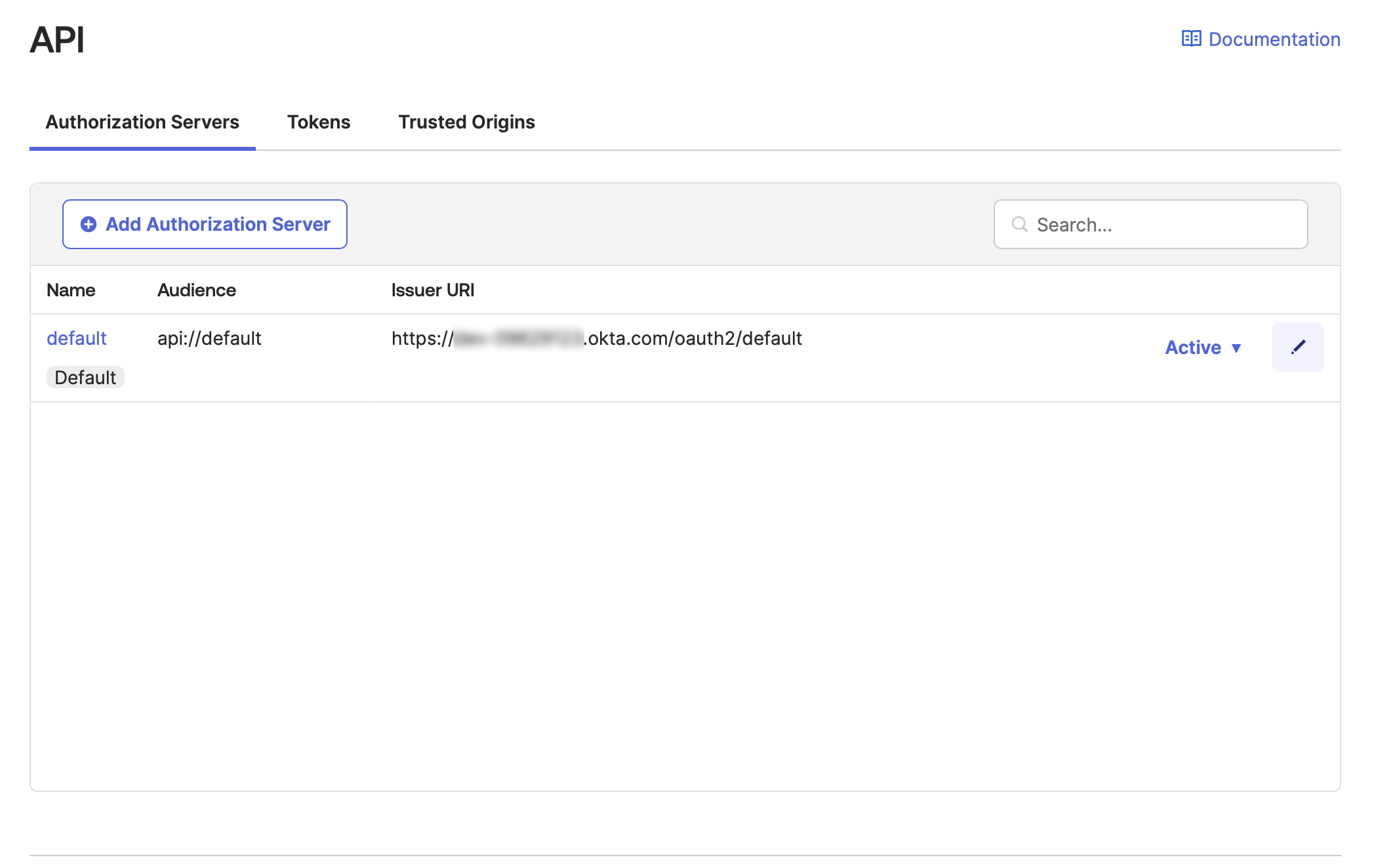

左側のサイドバーで、[Security (セキュリティ)] > [API] をクリックしてから、[Active (アクティブ)] の隣にある鉛筆アイコンをクリックします。

-

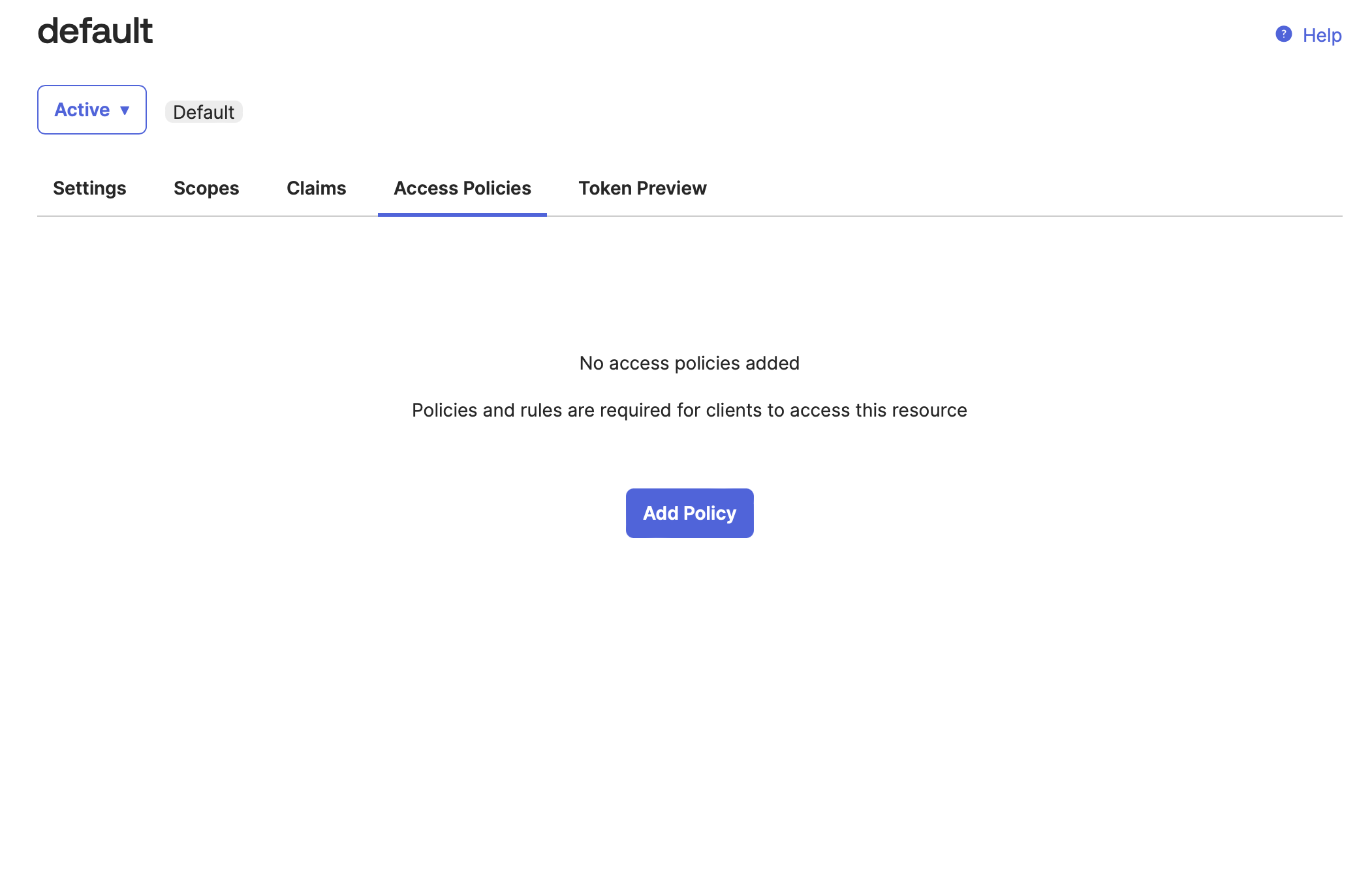

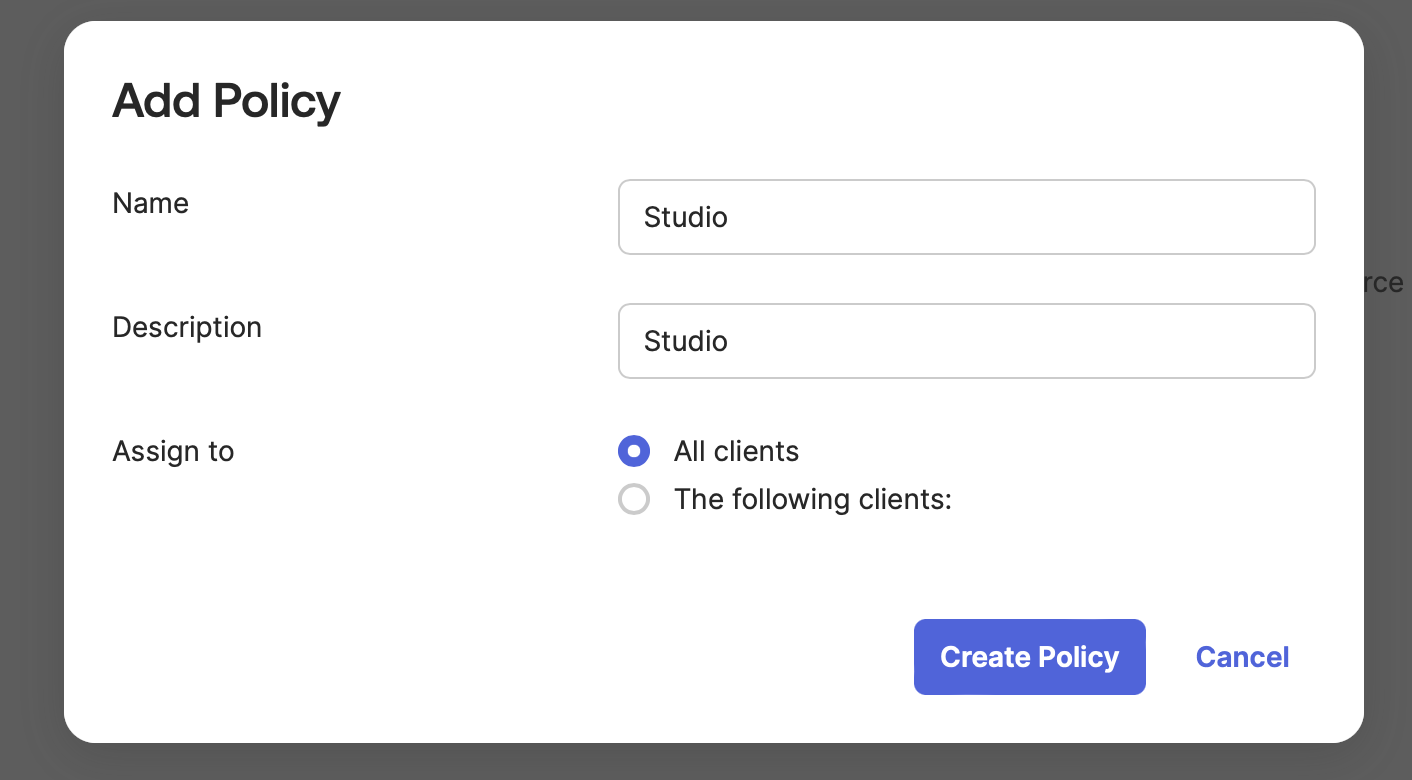

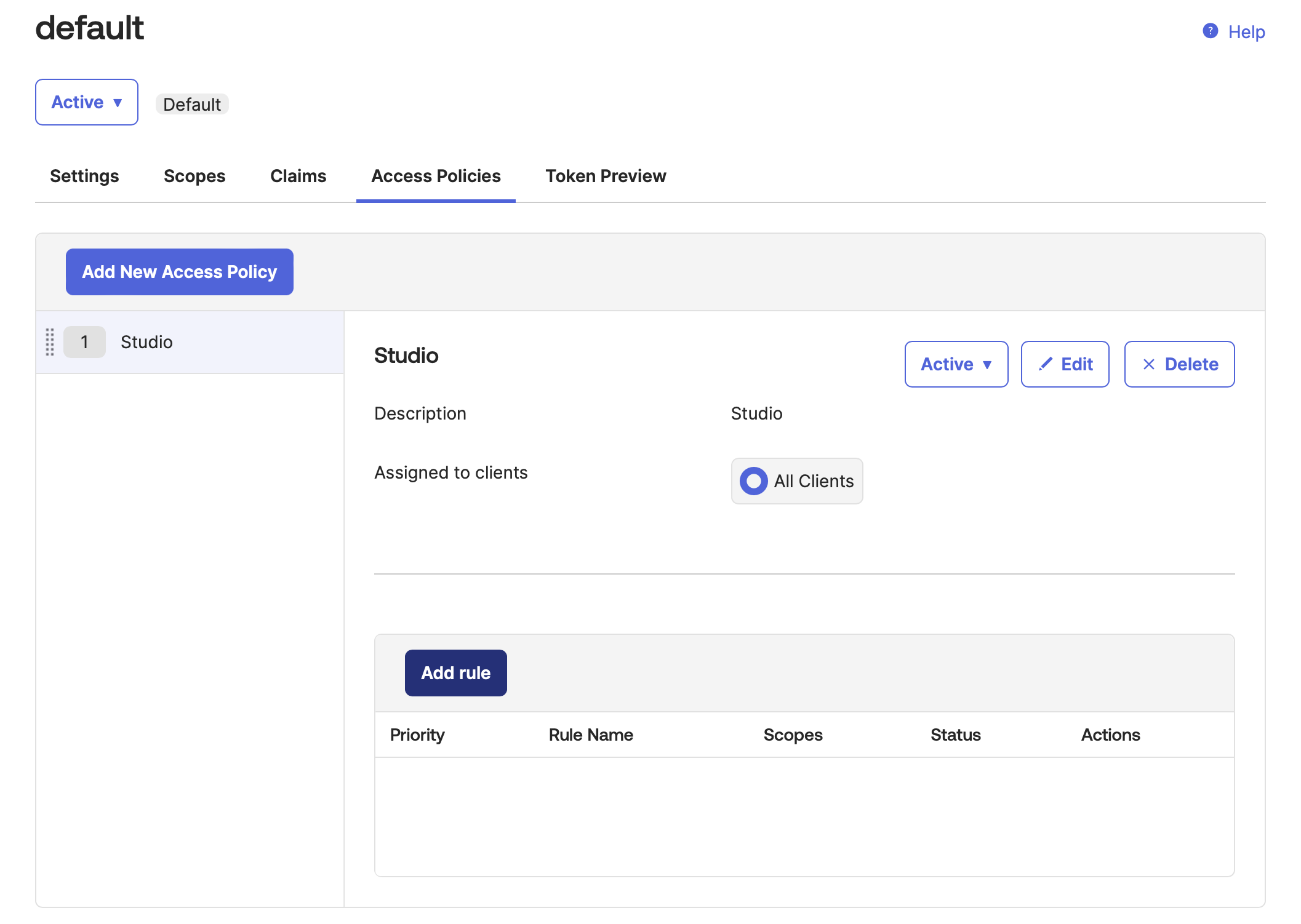

[Access Policies (アクセスポリシー)] タブで、[Add Policy (ポリシーを追加)] をクリックします。[Name (名前)] および [Description (説明)] の値を追加してから、[Create Policy (ポリシーを作成)] をクリックします。

-

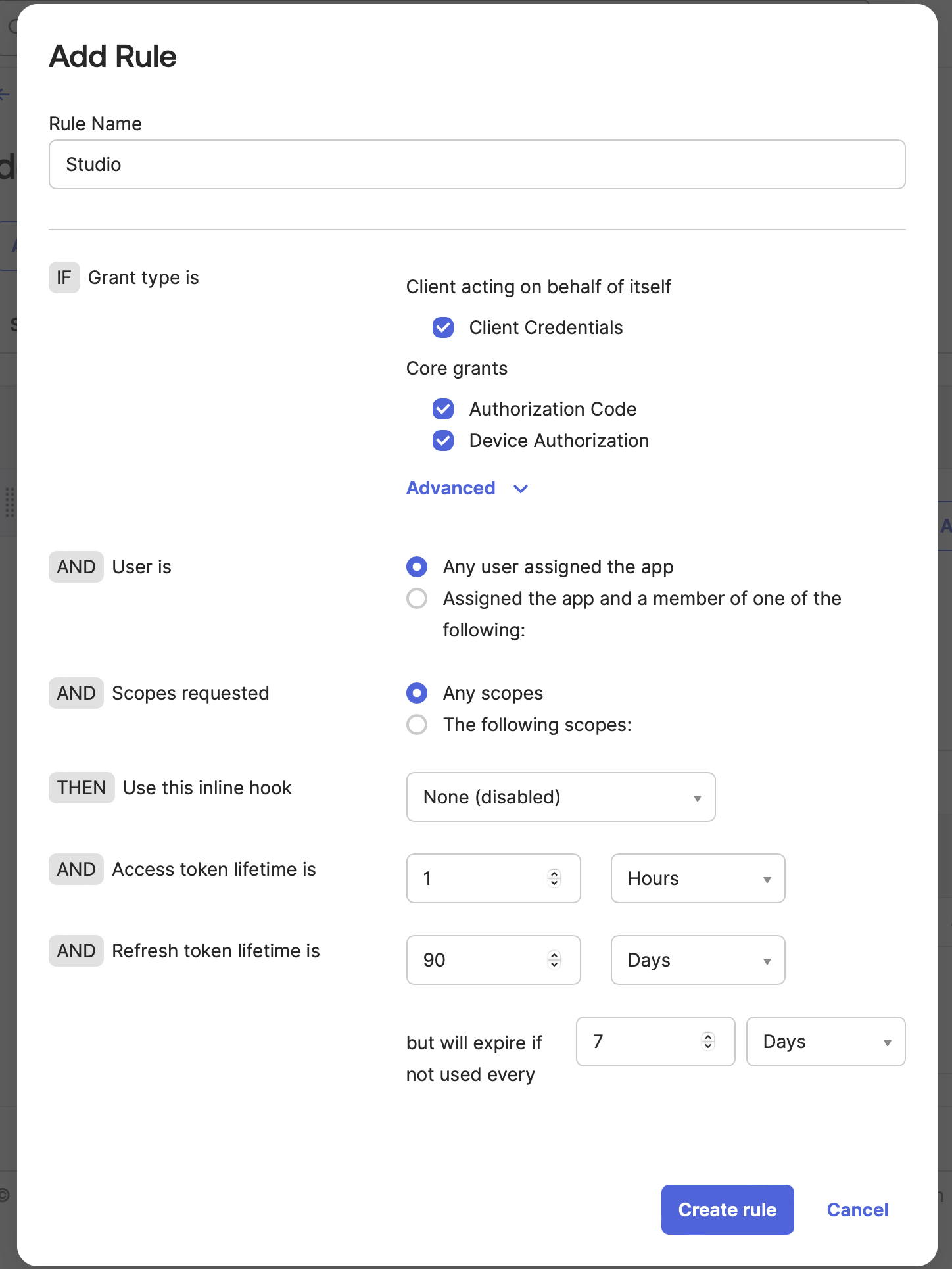

最後に、[Add rule (ルールを追加)] をクリックします。[Rule Name (ルール名)] を追加して他のオプションはデフォルトのままにします。[Create rule (ルールを作成)] をクリックします。

Claris Studio への値の入力

- 先ほど開いた Claris Studio ページに戻ります (「Claris Studio の設定ページを開く」を参照)。

-

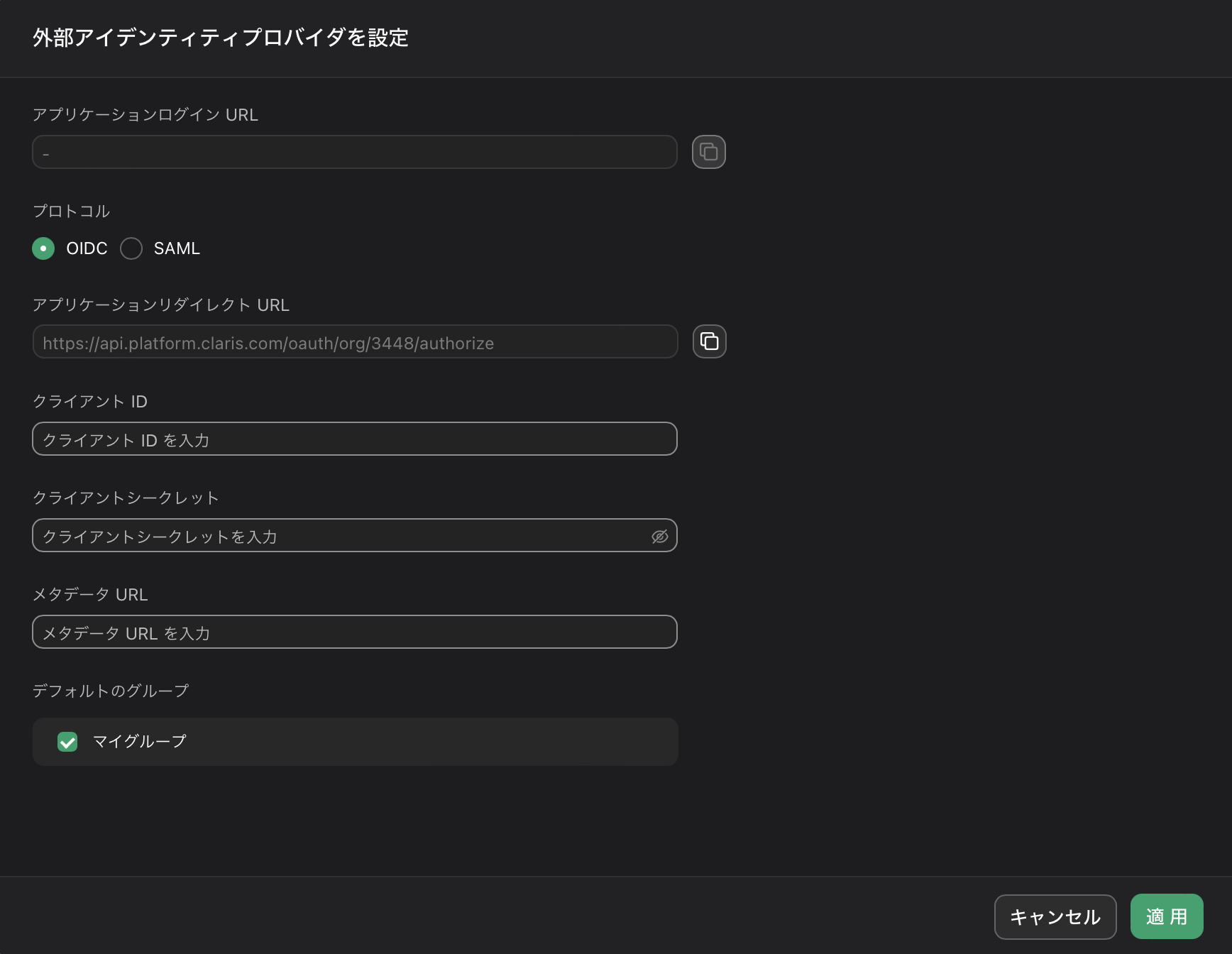

[外部アイデンティティプロバイダを設定] ダイアログボックスの [プロトコル] で、[OIDC] を選択してから、次の情報を入力します:

-

クライアント ID: 「OIDC アプリケーション情報の編集」でコピーしたクライアント ID のトークン

-

クライアントシークレット: 「OIDC アプリケーション情報の編集」でコピーしたシークレットのトークン

-

メタデータ URL:

https://<Okta のサブドメイン>.okta.com/oauth2/default/.well-known/openid-configuration(<Okta のサブドメイン> は自社の Okta サブドメインです。)

-

-

この外部 IdP を使用してサインインする 1 つ以上のデフォルトのグループを選択してから、[適用] をクリックします。

グループがない場合、ここでグループを作成して後でユーザを追加できます。詳細については、グループの操作を参照してください。

- [ユーザ] ページで [アプリケーションログイン URL] のリンクをコピーしてユーザに提供します。この URL を使用すると SSO 資格情報を使用して Claris Studio にサインインできます。