OIDC を使用した AD FS (Active Directory Federation Services)

OIDC (OpenID Connect) を使用して AD (Active Directory) インスタンスの FS (Federation Services) を使用した Claris Studio のシングルサインオン (SSO) を設定するには、次の手順に従います。AD インスタンスと Claris Studio チームとの間に信頼を確立するには、次が必要です:

-

アプリケーショングループを作成する。

-

変換規則を追加する。

-

Claris Studio でデータを入力する。

Claris Studio の設定ページを開く

-

Claris Studio チームにサインインします。

-

左側の [ユーザ] タブをクリックして [外部 IdP を構成] をクリックします。

-

[外部アイデンティティプロバイダを設定] ダイアログボックスの [プロトコル] で [OIDC] を選択します。後で戻るためこのページを開いたままにしておきます。

アプリケーショングループの追加

-

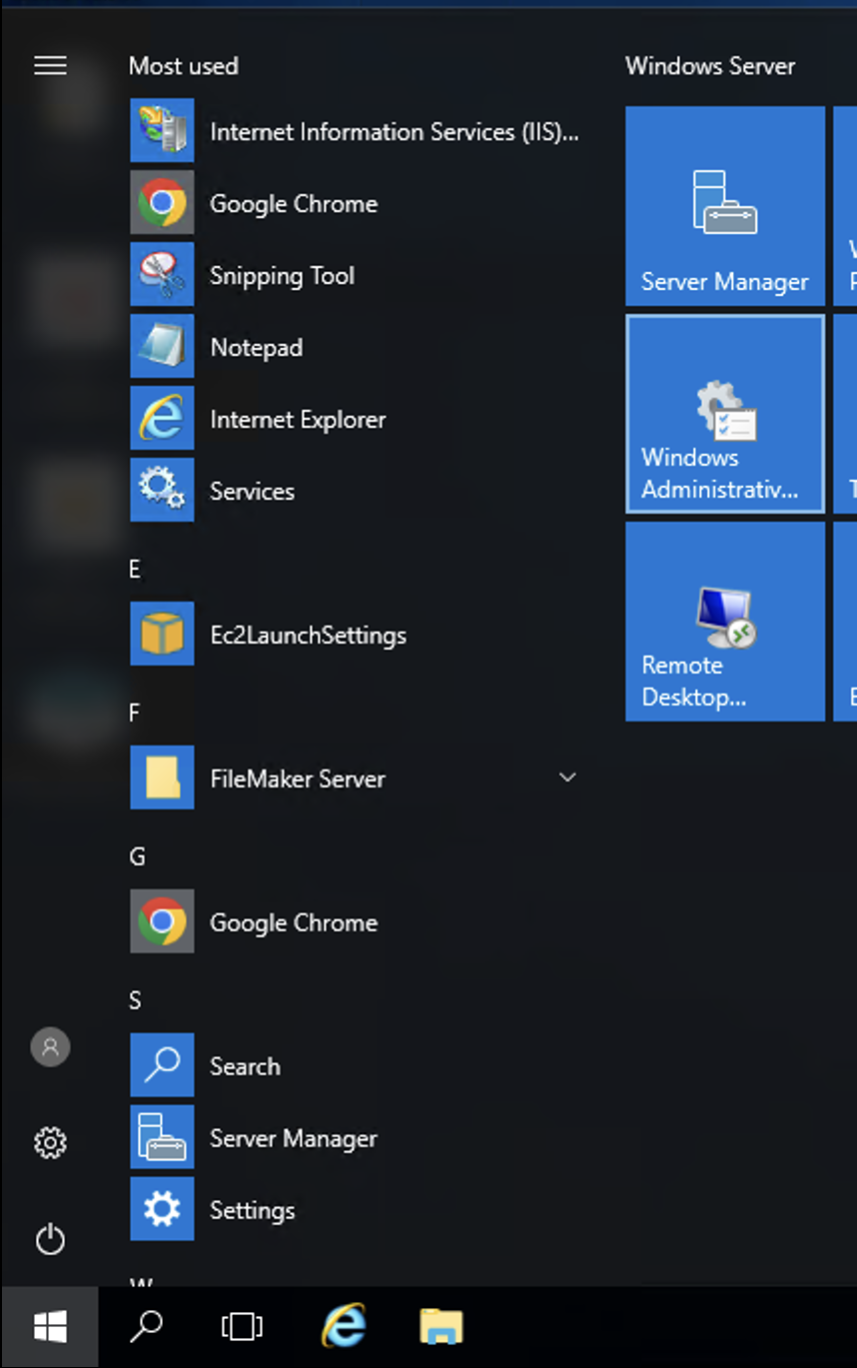

Windows Server インスタンスで、管理者アカウントを使用してサインインします。[Start (スタート)] メニューから、右側の [

Windows Server] セクションの下にある [Windows Administrative Tools (Windows 管理ツール)] をクリックします。

-

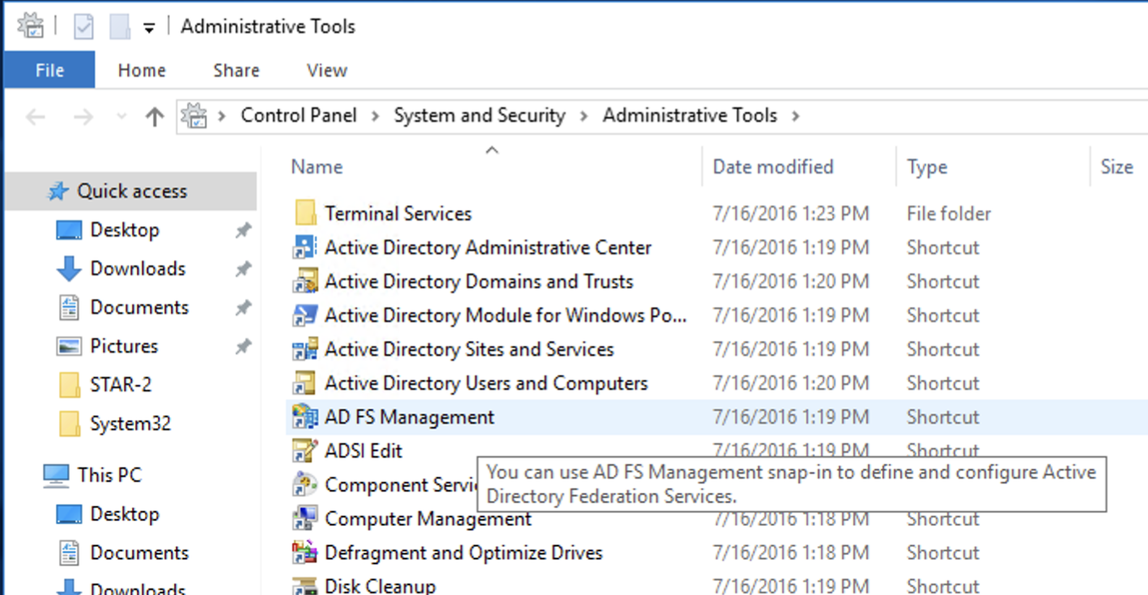

新しいエクスプローラーのウインドウで、[

AD FS Management (AD FS 管理)] ショートカットを開きます。

-

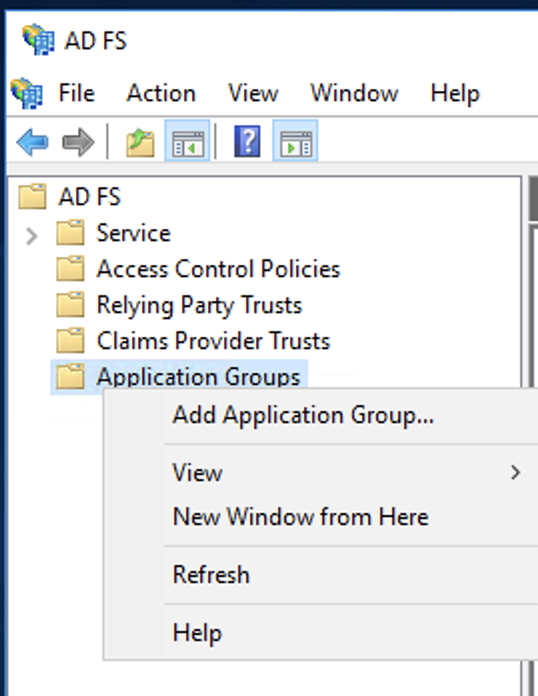

[AD FS] ウインドウの左側のサイドバーで、[Application Groups (アプリケーショングループ)] を右クリックして [Add Application Group (アプリケーショングループの追加)] を選択します。

-

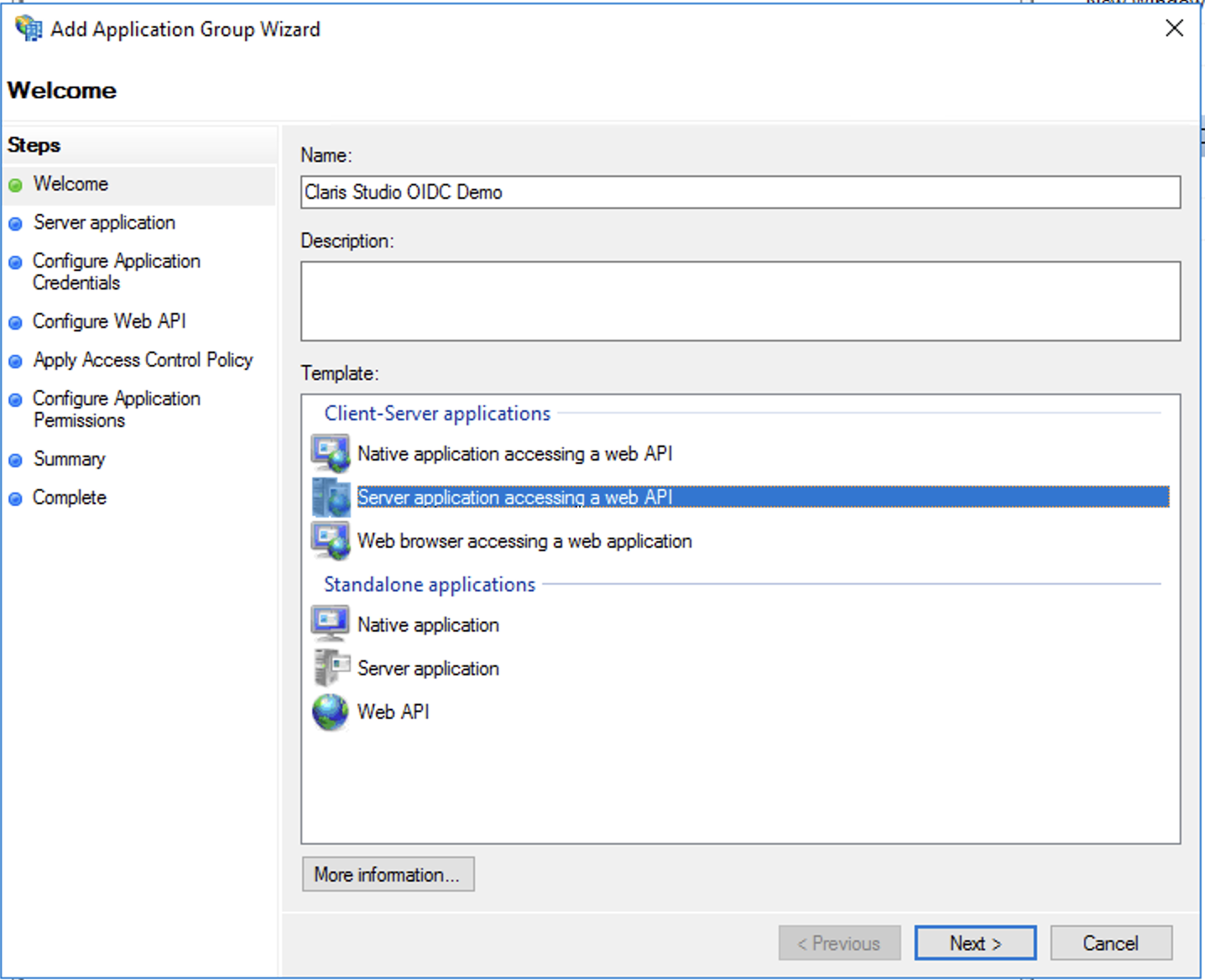

ウィザードで、他の統合と区別するために新しい統合に名前を付けてから、[Server application accessing a web API (Web API にアクセスするサーバーアプリケーション)] オプションを選択します。[Next (次へ)] をクリックします。

-

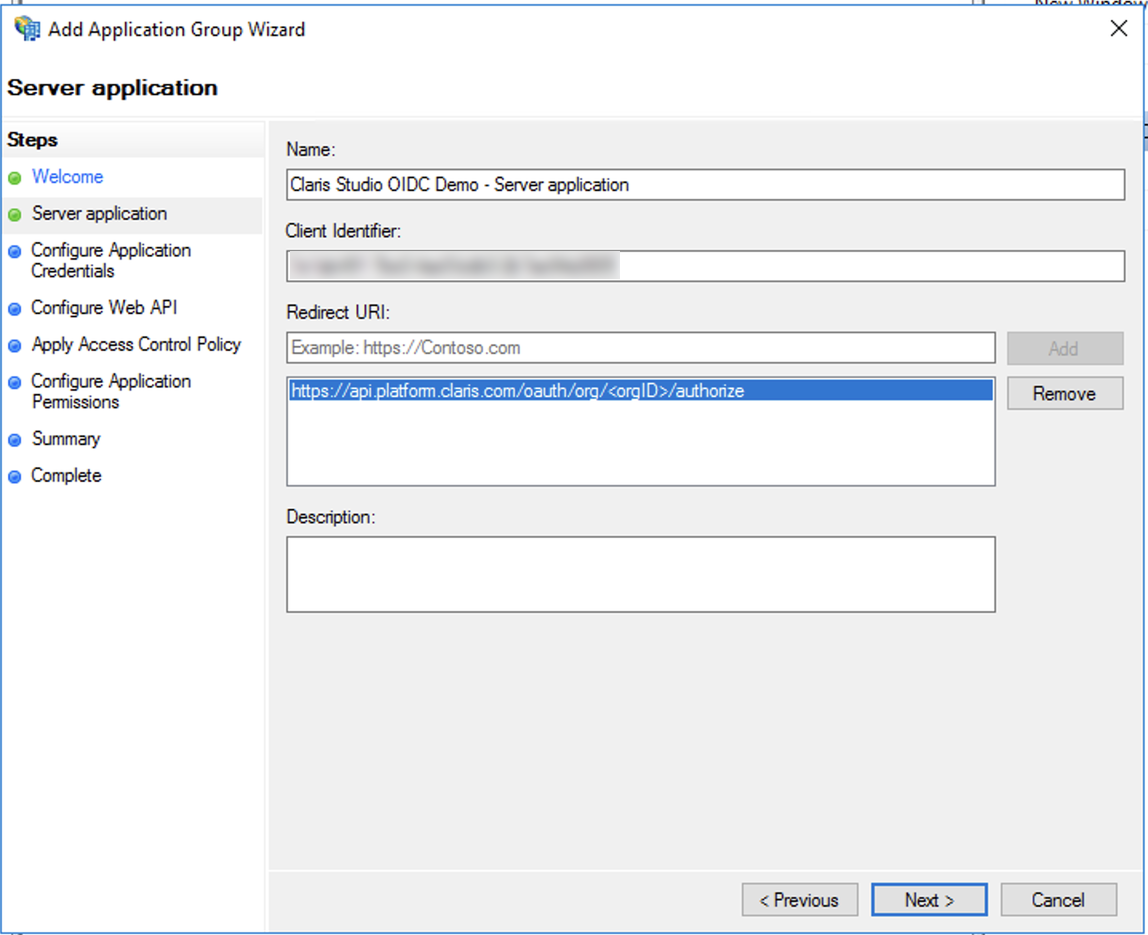

Claris Studio で、[アプリケーションリダイレクト URL] をコピーして (前述の「Claris Studio の設定ページを開く」を参照) [Redirect URI (リダイレクト URI)] フィールドに貼り付けます。その後 [Add (追加)] をクリックします。

さらに、[Client Identifier (クライアント識別子)] の値をコピーして後で取得できる安全な場所に保存します。完了したら [Next (次へ)] をクリックします。

-

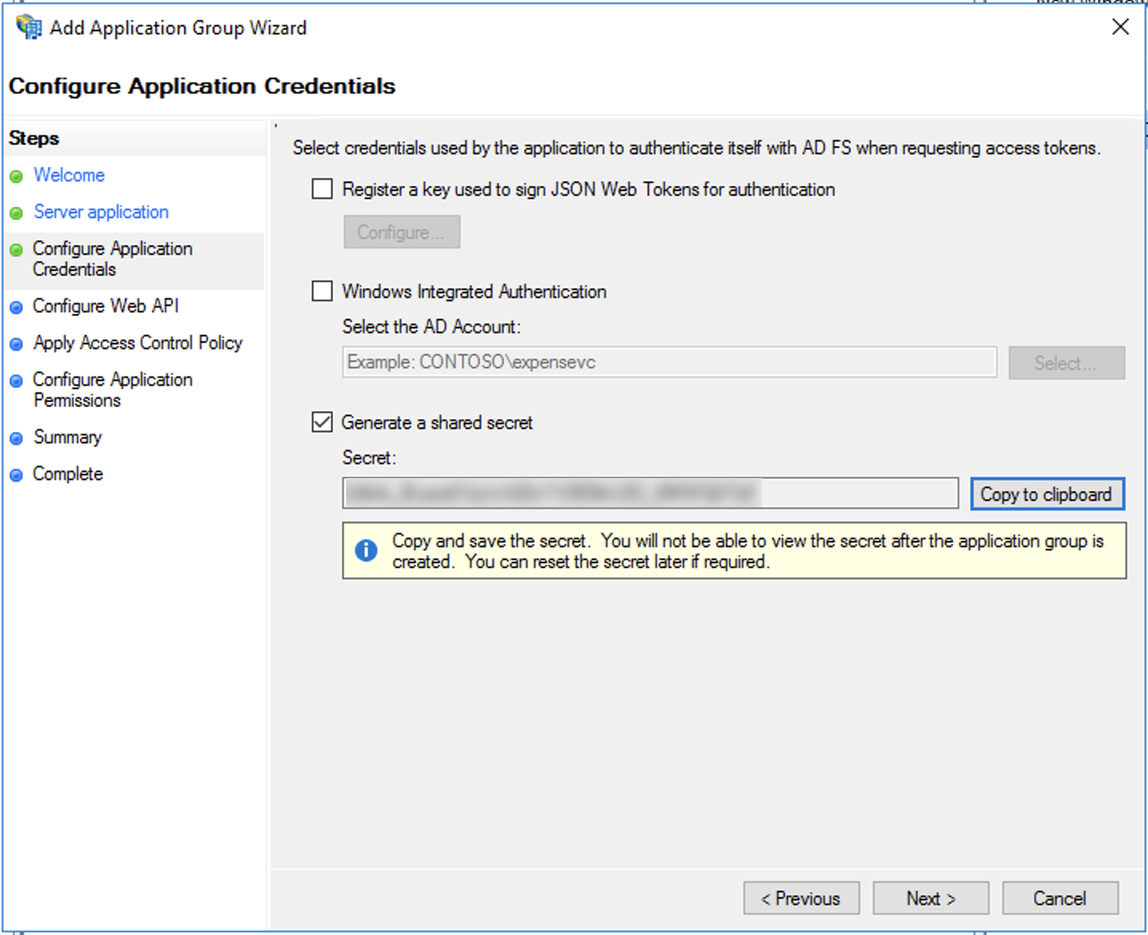

[Generate a shared secret (共有シークレットを生成する)] オプションを選択してから、[Copy to clipboard (クリップボードにコピー)] をクリックします。後で取得できる安全な場所に値を貼り付けます。

必ず前の手順で保存した Client Identifier (クライアント識別子) とは別のラベルを付けてください。完了したら、[Next (次へ)] をクリックします。

-

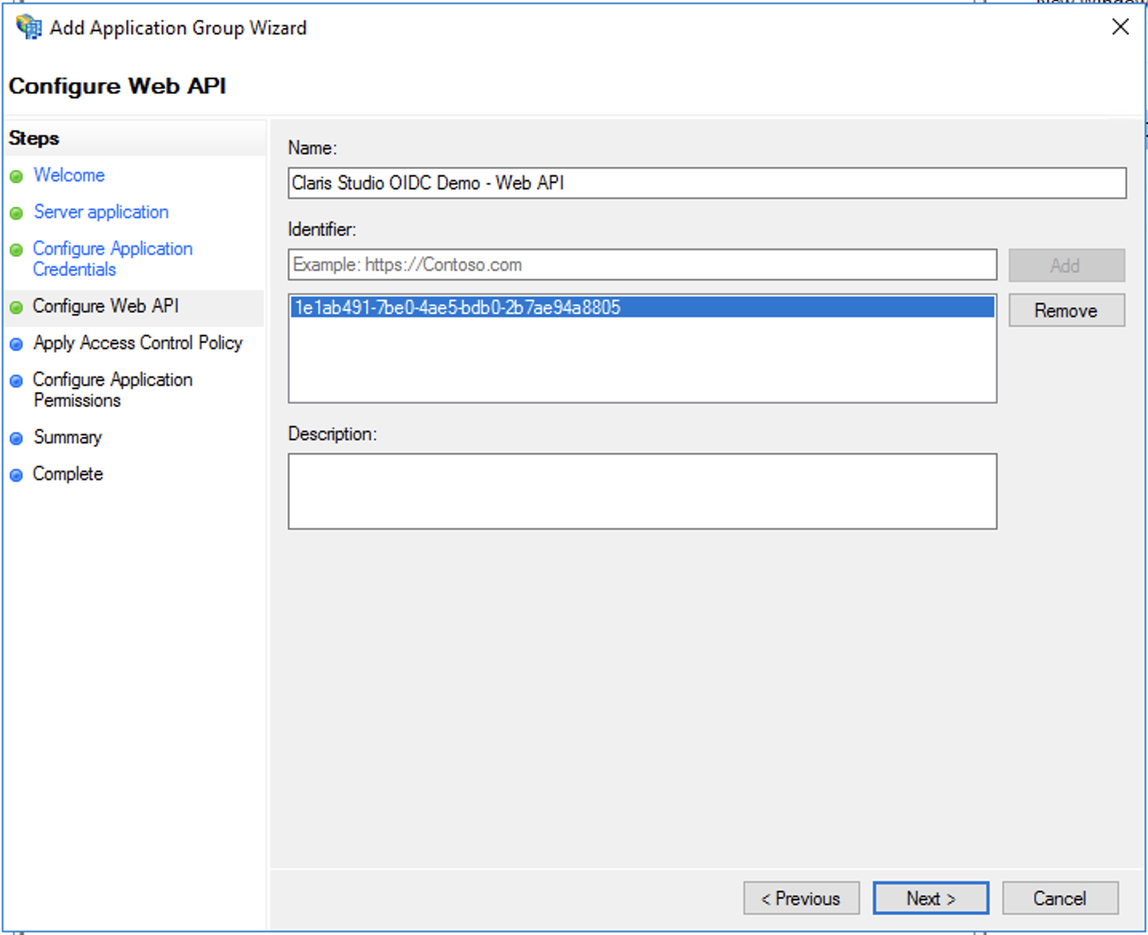

先ほど保存した Client Identifier (クライアント識別子) をコピーして [Identifier (識別子)] フィールドに貼り付けてから、[Add (追加)] をクリックします。[Next (次へ)] をクリックします。

-

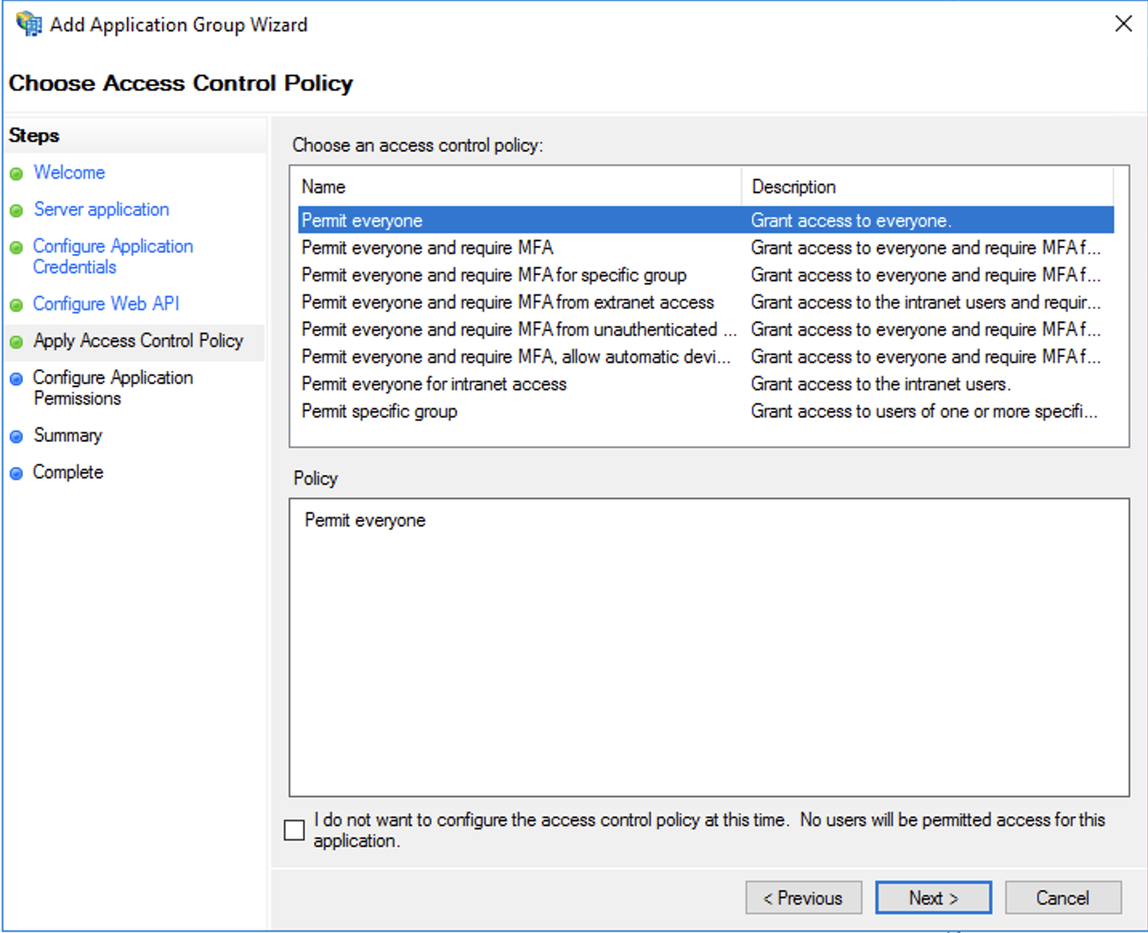

統合にアクセスできる Active Directory ユーザのアクセスレベルを選択します。Claris Studio チームへのアクセスが必要なユーザがいる場合、[Permit everyone (全員を許可する)] を選択したままにします。[Next (次へ)] をクリックします。

-

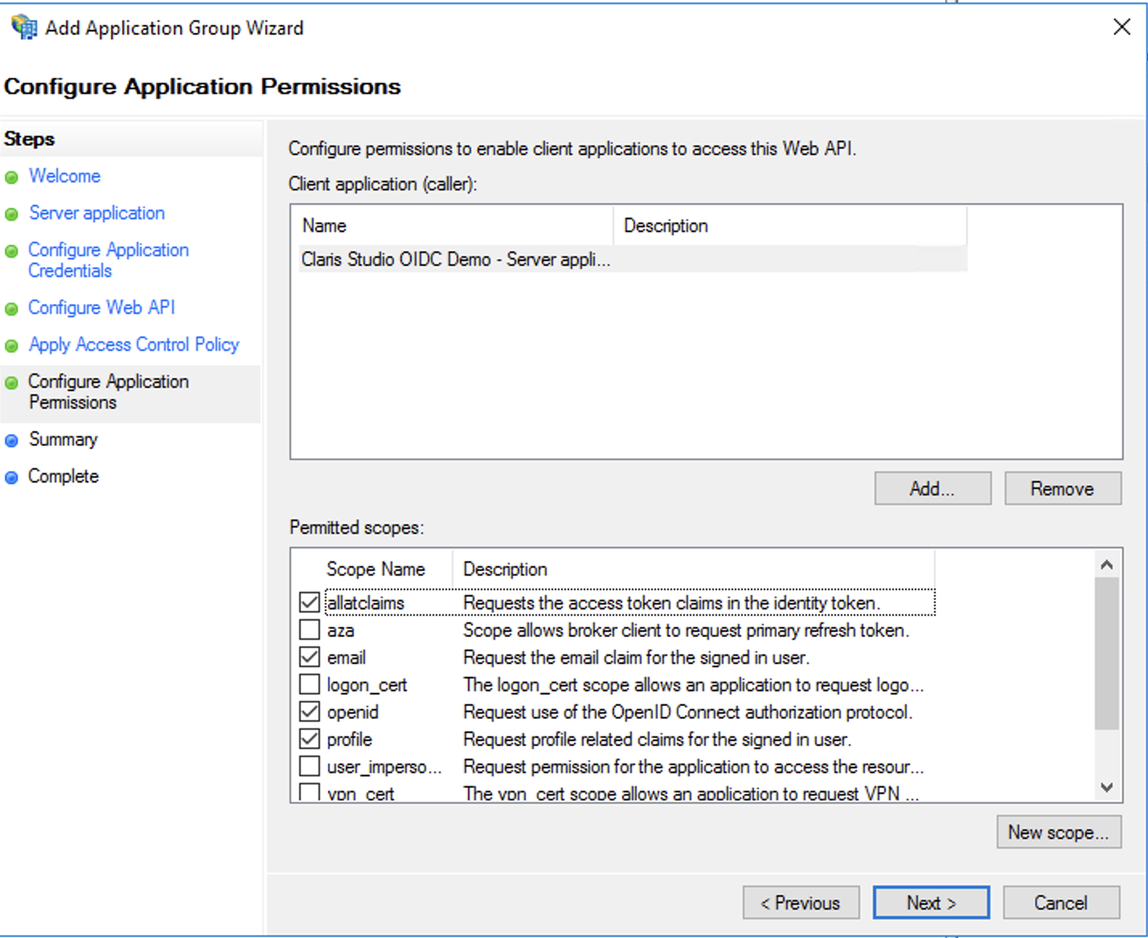

[Permitted scopes (許可されたスコープ)] で、次の項目が選択されていることを確認してください。一部はすでに選択されている場合があります。

-

allatclaims

-

email

-

openid

-

profile

[Next (次へ)] をクリックします。

-

-

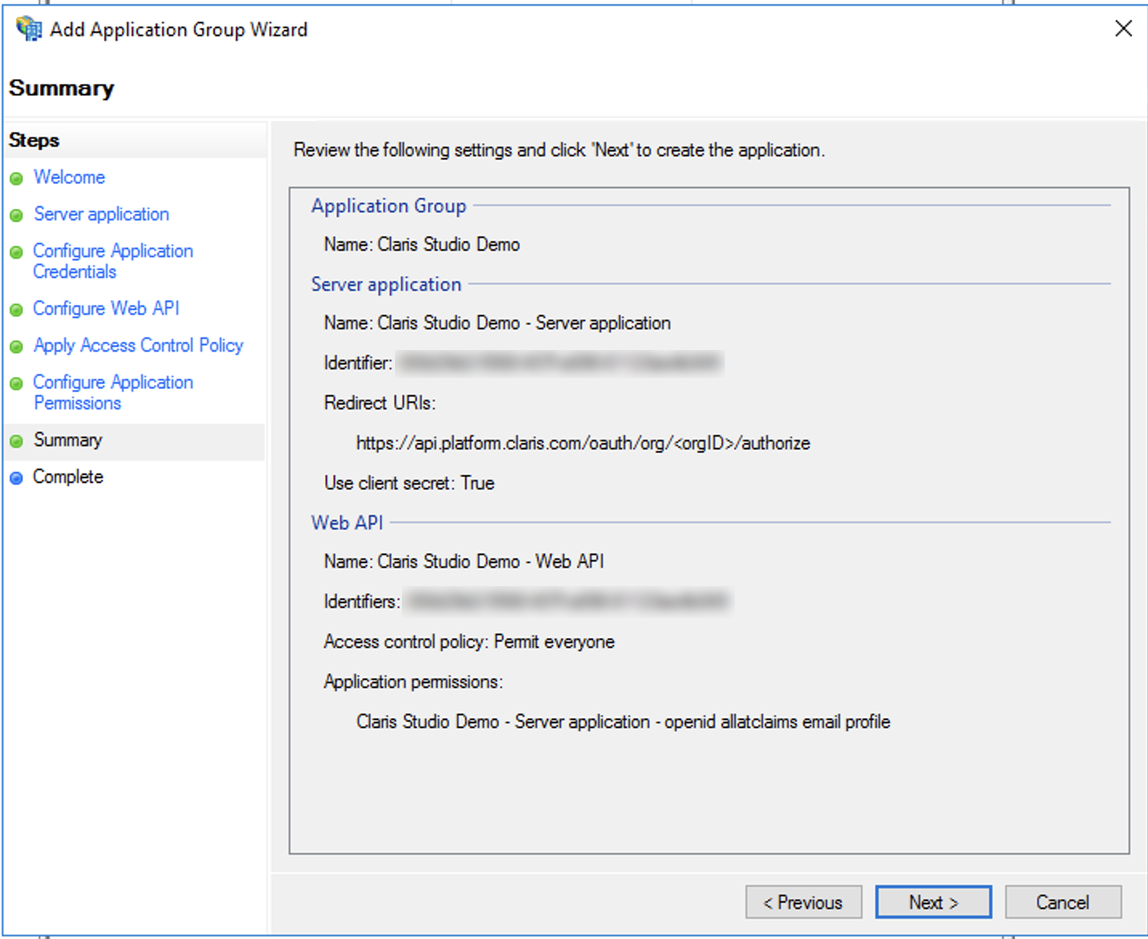

[Summary (概要)] 画面で、[Next (次へ)] をクリックします。

変換規則の追加

-

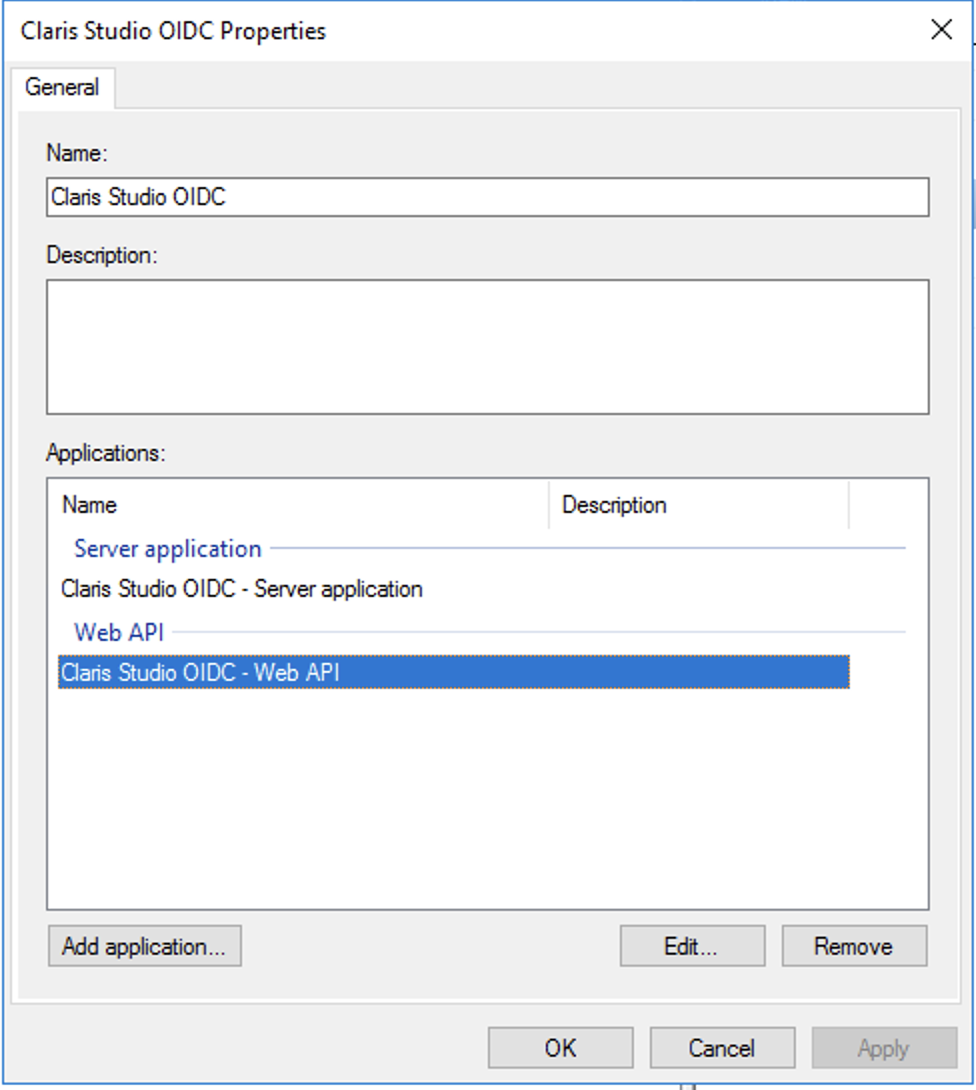

[AD FS] ウインドウで、追加したアプリケーショングループをダブルクリックします。次に [Web API] で、統合するアプリケーションの行を選択して [Edit (編集)] をクリックします。

-

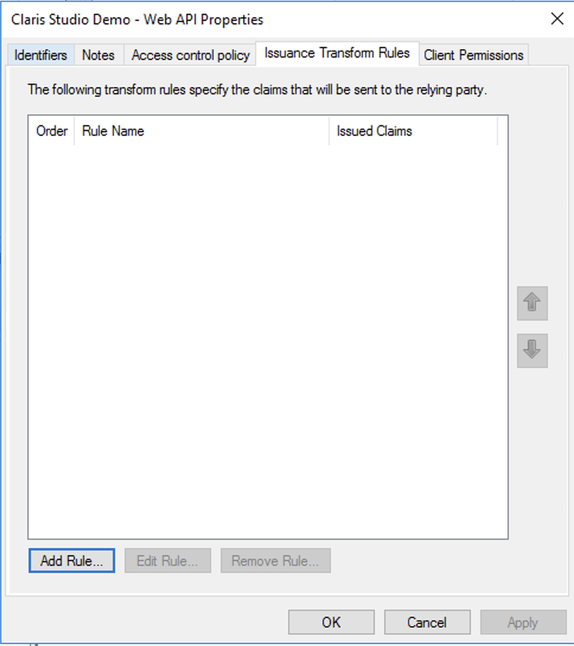

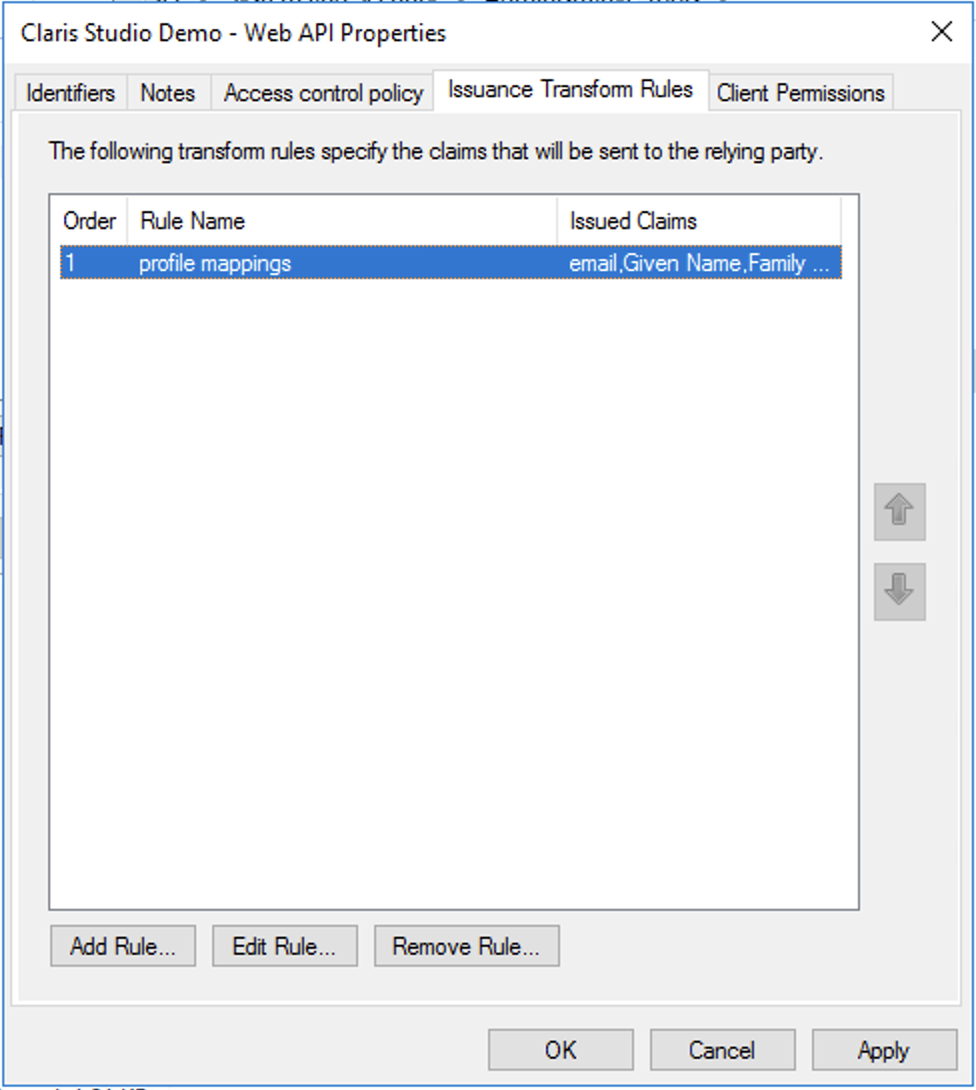

アプリケーションの [Web API Properties (Web API プロパティ)] ダイアログボックスで、[Issuance Transform Rules (発行変換規則)] タブをクリックします。その後 [Add Rule (規則の追加)] をクリックします。

-

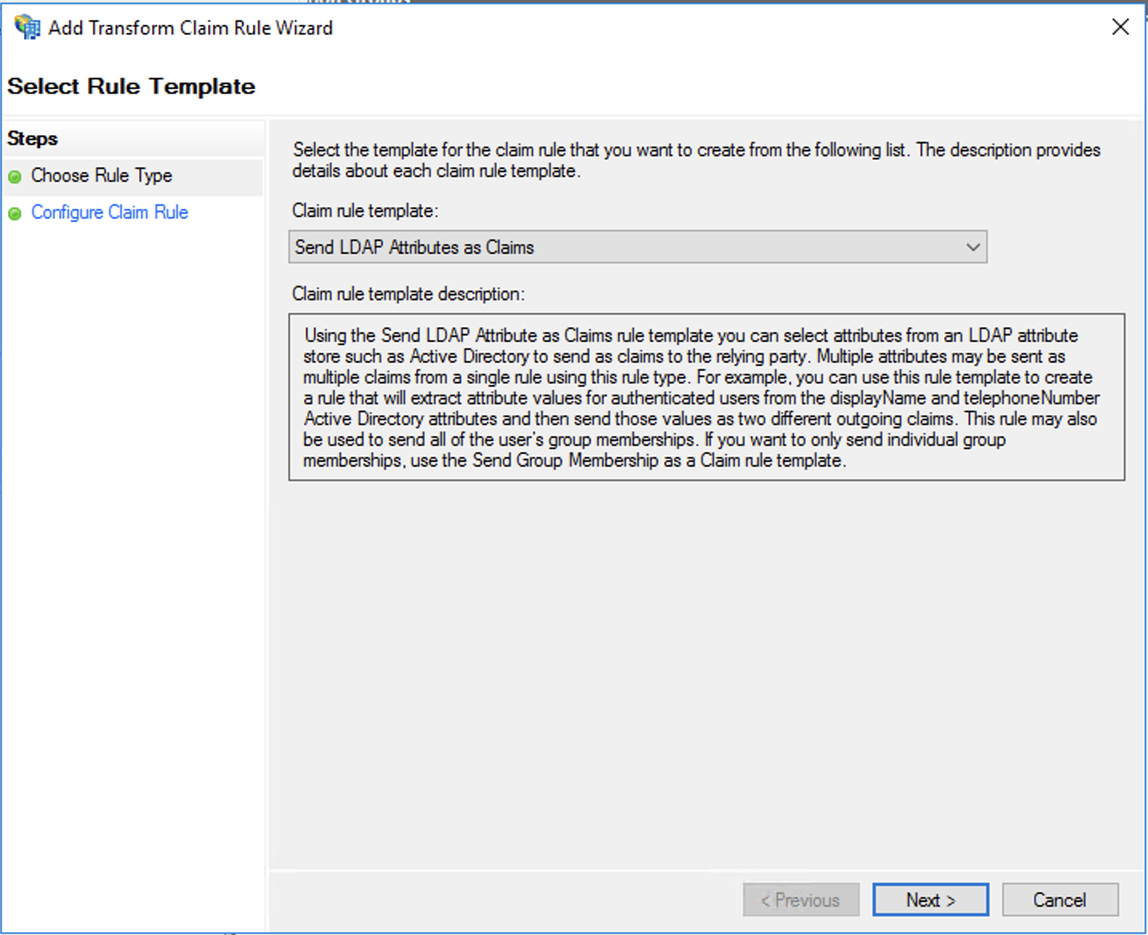

要求を追加するウィザードの [Claim rule template (要求規則テンプレート)] で、[Send LDAP Attributes as Claims (LDAP 属性を要求として送信する)] を選択したままにします。その後 [Next (次へ)] をクリックします。

-

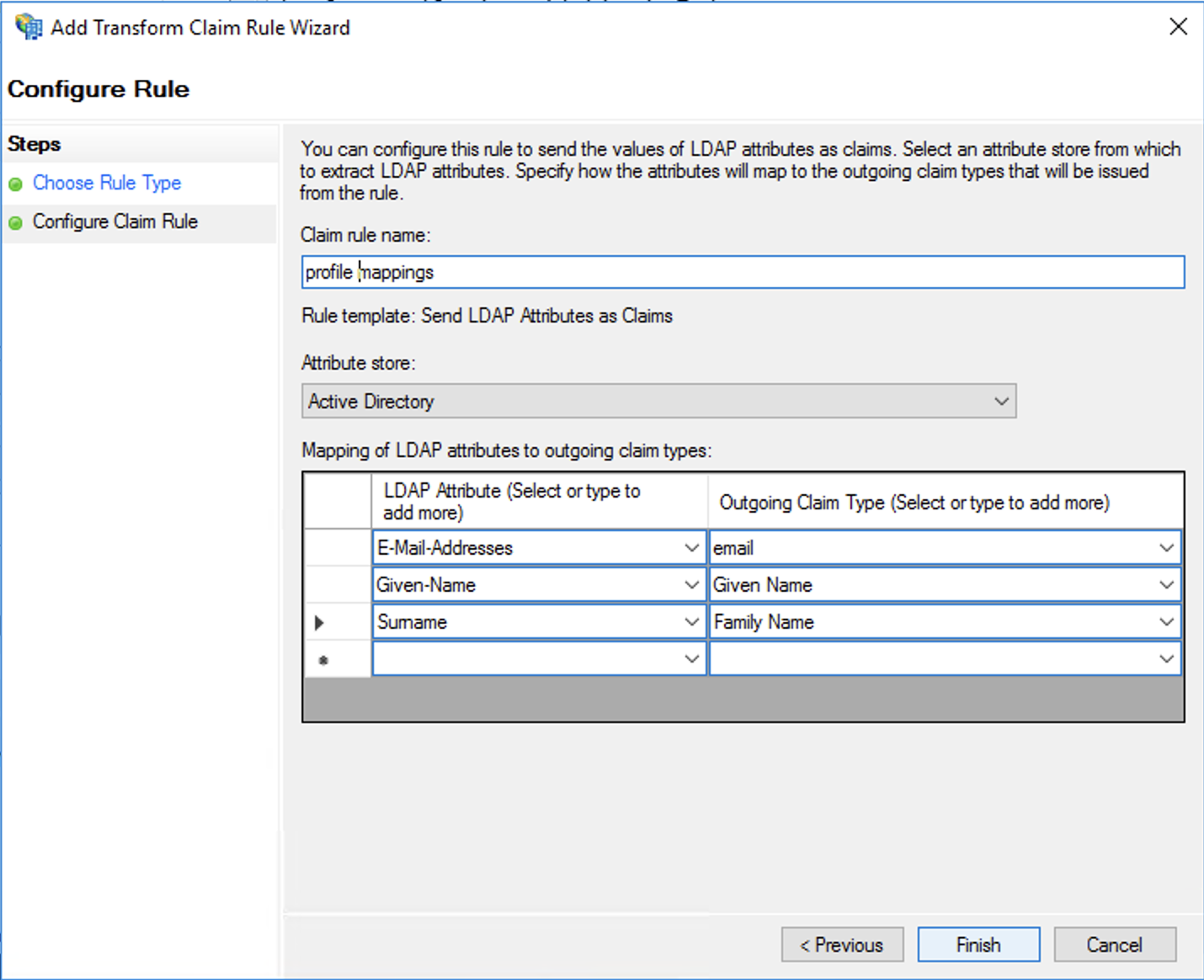

[Claim rule name (要求規則名)] で、要求規則の説明となる名前を付けます。[Attribute store (属性ストア)] で、[Active Directory] を選択します。次に、各行に次の LDAP 属性マッピングを追加します。

[LDAP Attribute (LDAP 属性)] はドロップダウンメニューから選択することも、オートコンプリートを使用することもできますが、[Outgoing Claim Type (送信要求タイプ)] の値は大文字と小文字が区別されるため、表示されているとおりに正確に入力する必要があります。

-

E-Mail-Addresses → email

-

Given-Name → Given Name

-

Surname → Family Name

完了したら [Finish (完了)] をクリックします。

最後に、ダイアログボックスで [Apply (適用)] をクリックします。

Claris Studio への値の入力

- 先ほど開いた Claris Studio ページに戻ります (「Claris Studio の設定ページを開く」を参照)。

-

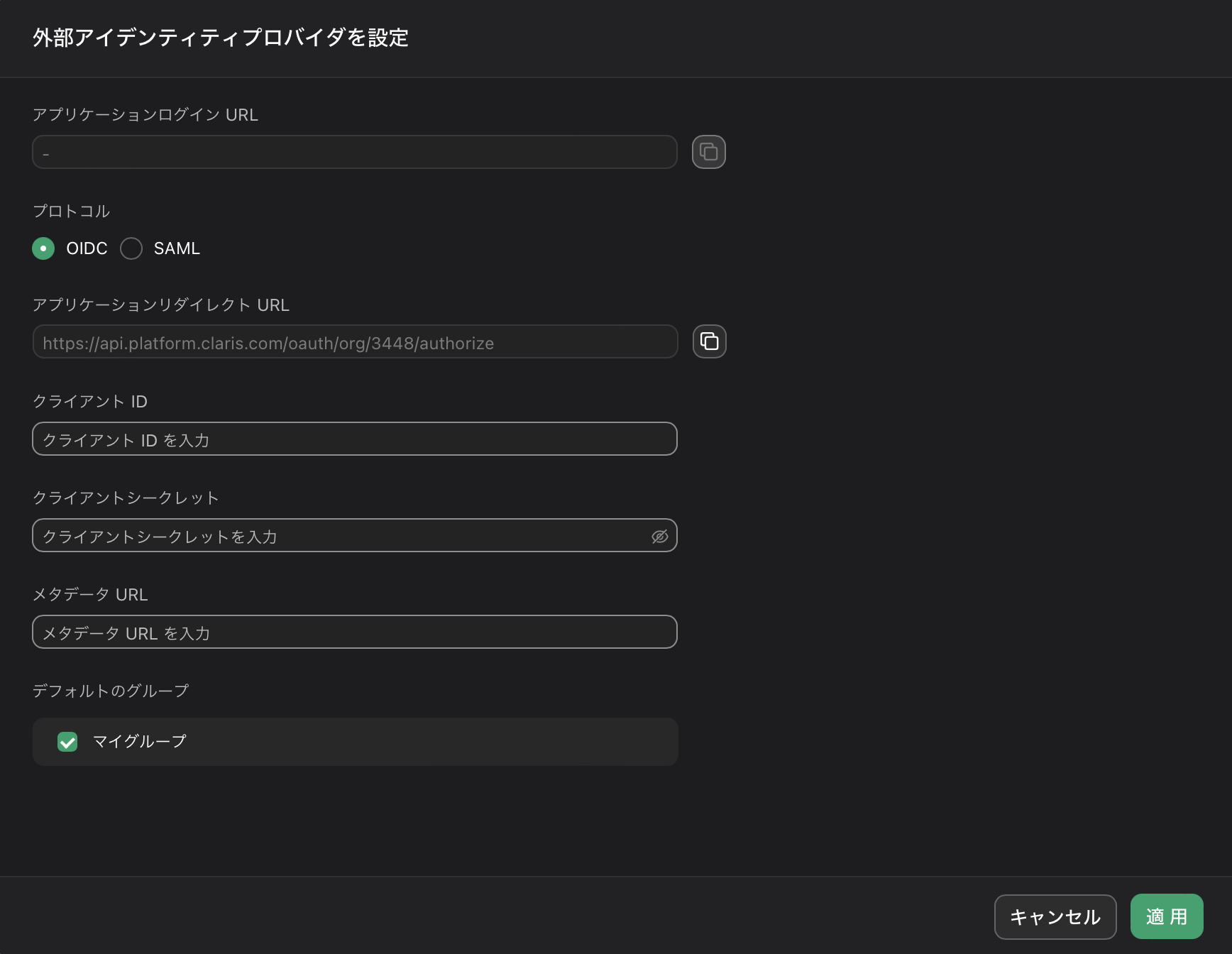

[外部アイデンティティプロバイダを設定] ダイアログボックスの [プロトコル] で、[OIDC] を選択してから、次の情報を入力します:

-

クライアント ID: 「アプリケーショングループの追加」の手順 4 で保存した Client Identifier (クライアント識別子) のトークン

-

クライアントシークレット: 「アプリケーショングループの追加」の手順 5 で保存したクライアントシークレットのトークン

-

メタデータ URL:

https://<AD FS ドメイン>/adfs/.well-known/openid-configuration(<AD FS ドメイン> は AD FS ドメイン名または IP アドレス) -

この外部 IdP を使用してサインインする 1 つ以上のデフォルトのグループを選択してから、[適用] をクリックします。

グループがない場合、ここでグループを作成して後でユーザを追加できます。詳細については、グループの操作を参照してください。

- [ユーザ] ページで [アプリケーションログイン URL] のリンクをコピーしてユーザに提供します。この URL を使用すると SSO 資格情報を使用して Claris Studio にサインインできます。