SAML を使用した AD FS (Active Directory Federation Services)

SAML (Security Assertion Markup Language) を使用して AD (Active Directory) インスタンスの FS (Federation Services) を使用した Claris Studio のシングルサインオン (SSO) を設定するには、次の手順に従います。AD インスタンスと Claris Studio チームとの間に信頼を確立するには、次が必要です:

-

証明書利用者信頼を作成する。

-

要求マッピングを追加する。

-

Claris Studio でメタデータの URL を入力する。

Claris Studio の設定ページを開く

-

Claris Studio チームにサインインします。

-

左側の [ユーザ] タブをクリックして [外部 IdP を構成] をクリックします。

-

[外部アイデンティティプロバイダを設定] ダイアログボックスの [プロトコル] で [SAML] を選択します。後で戻るためこのページを開いたままにしておきます。

証明書利用者信頼の追加

-

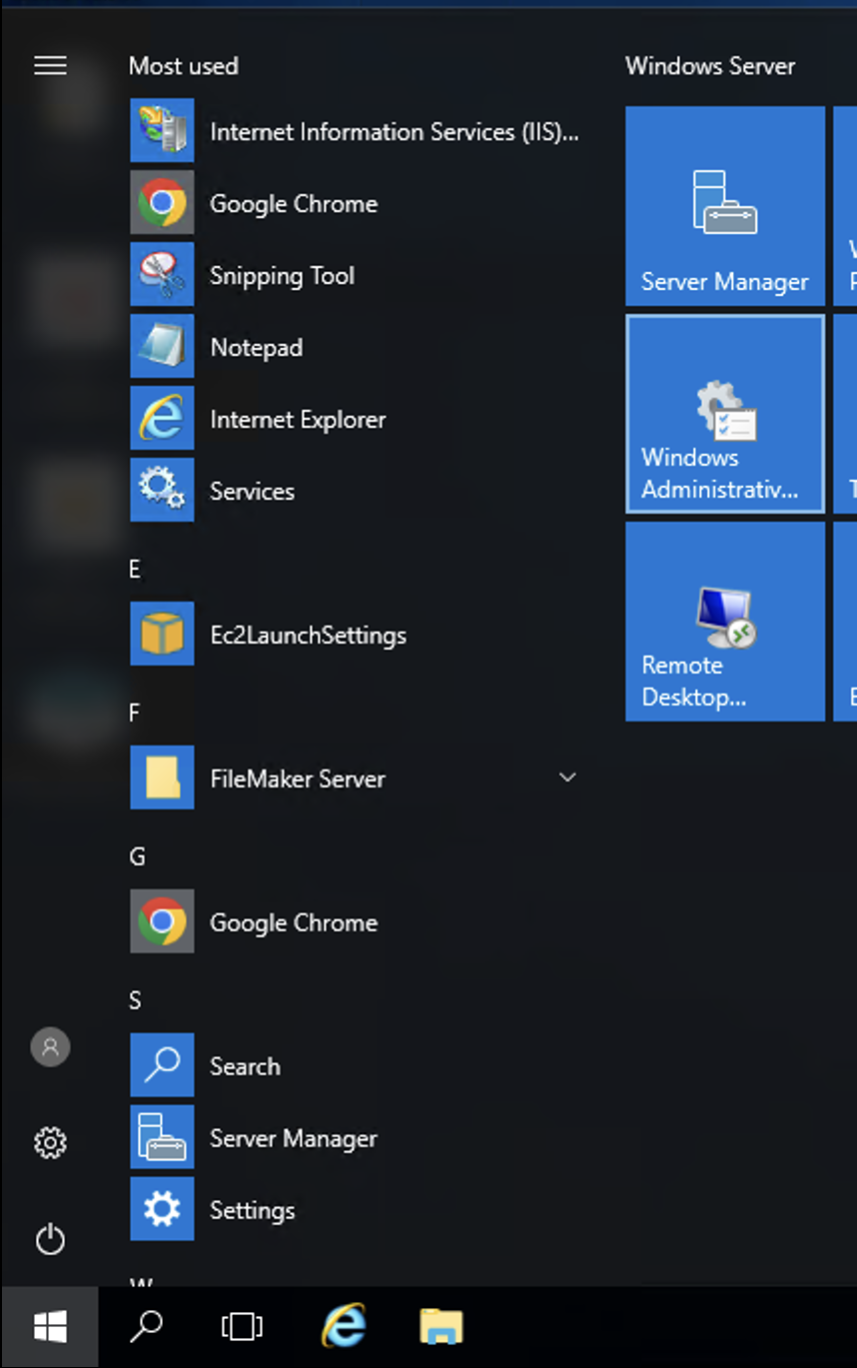

Windows Server インスタンスで、管理者アカウントを使用してサインインします。[Start (スタート)] メニューから、右側の [

Windows Server] セクションの下にある [Windows Administrative Tools (Windows 管理ツール)] をクリックします。

-

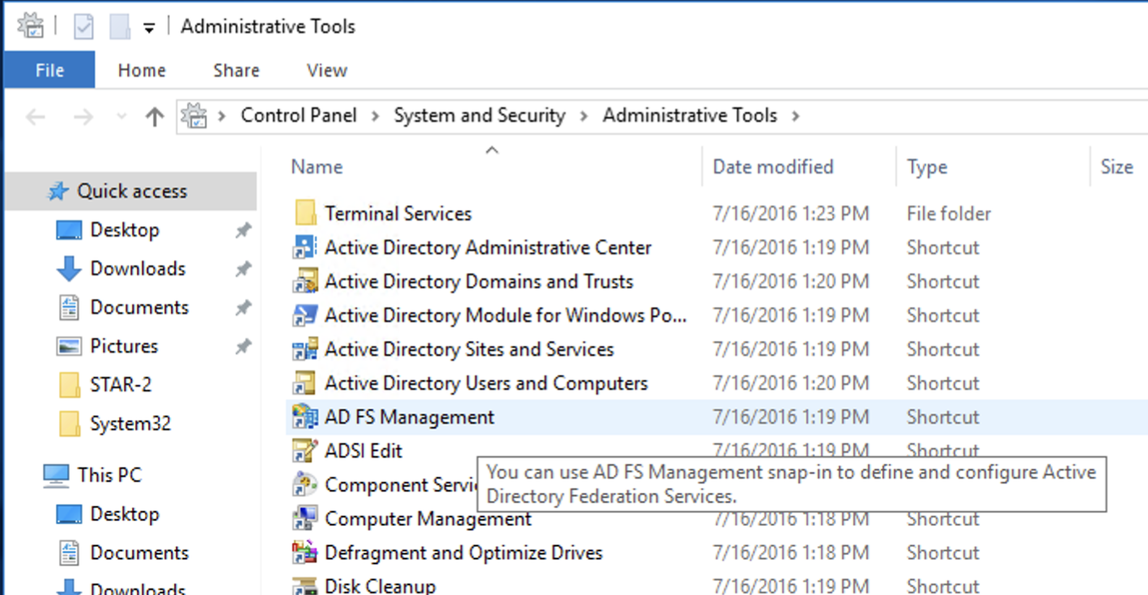

新しいエクスプローラーのウインドウで、[

AD FS Management (AD FS 管理)] ショートカットを開きます。

-

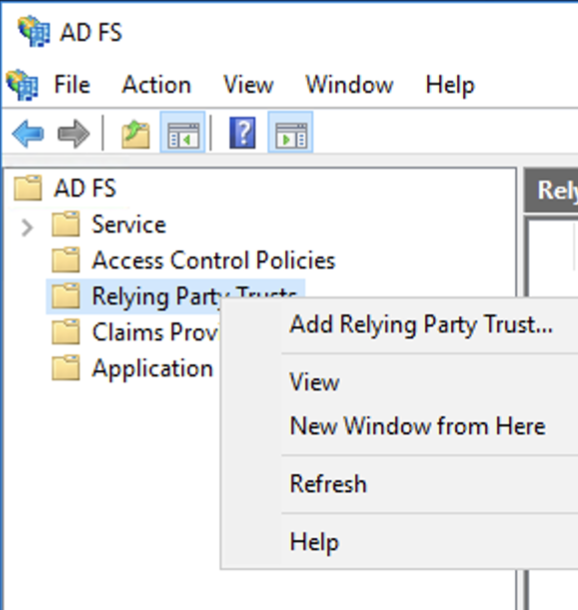

[AD FS] ウインドウの左側のサイドバーで、[Relying Party Trusts (証明書利用者信頼)] を右クリックして [Add Relying Party Trust (証明書利用者信頼の追加)] を選択します。

-

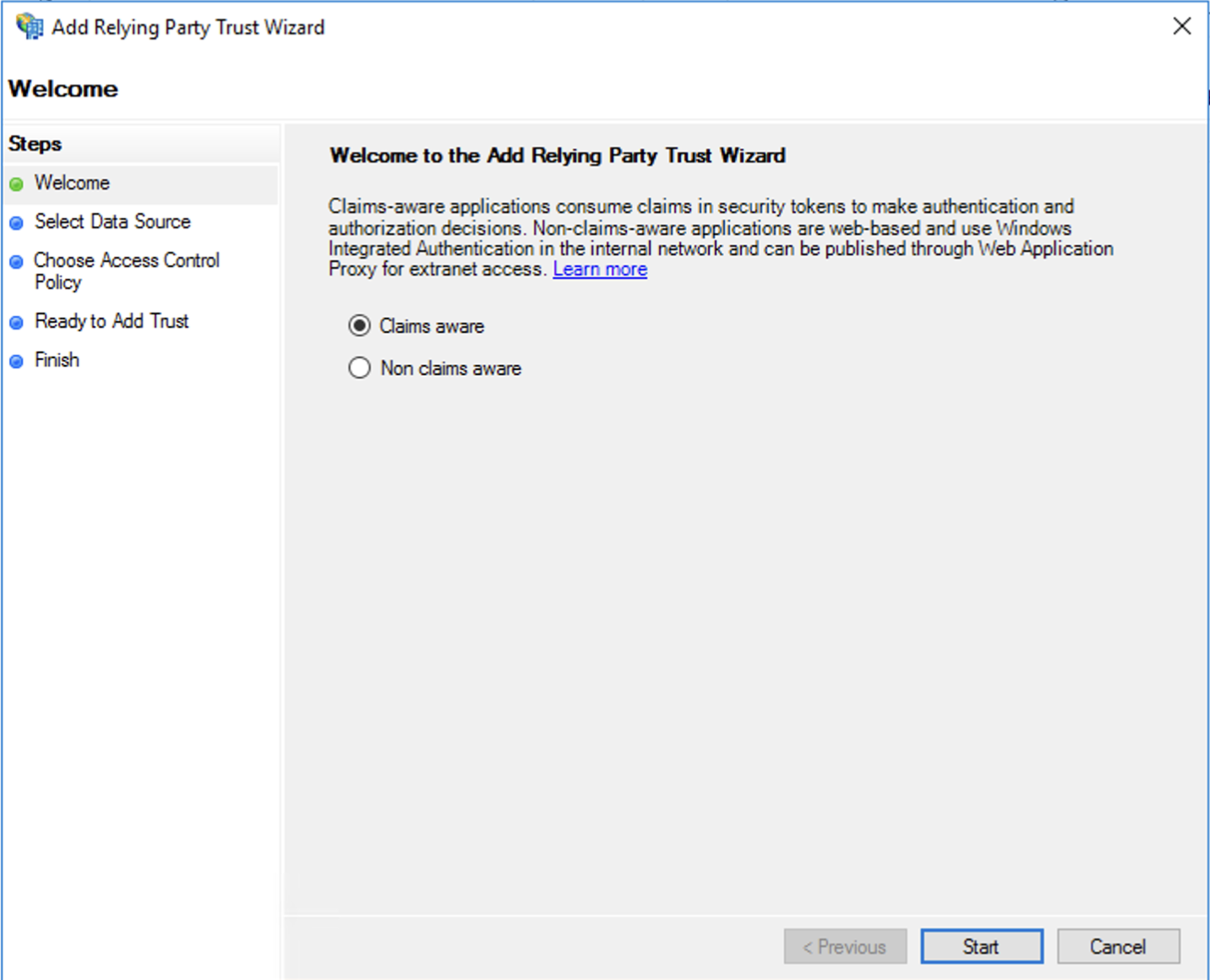

ウィザードで、[Claims aware (要求認識)] を選択してから、[Start (開始)] をクリックします。

-

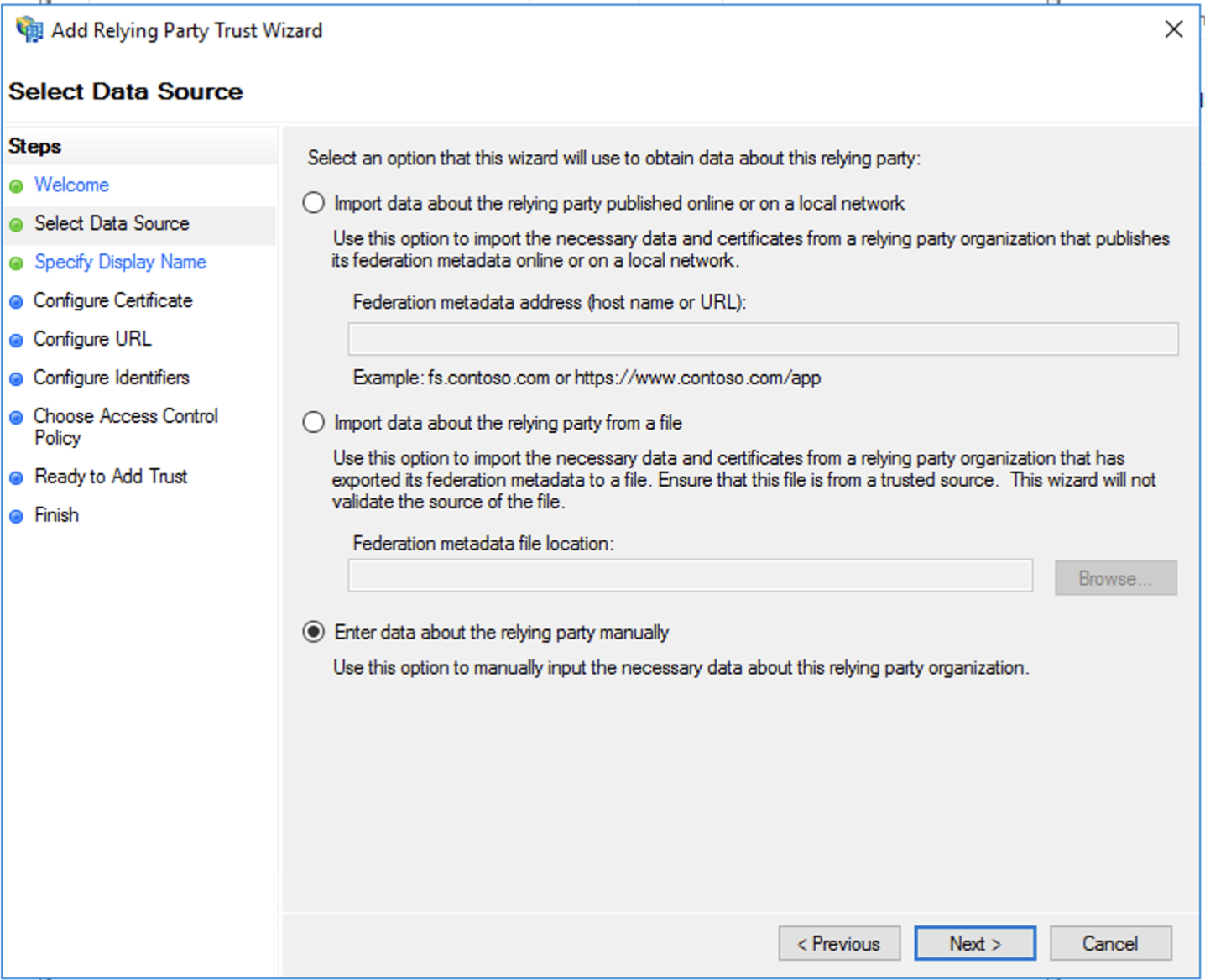

[Enter data about the relying party manually (証明書利用者についてのデータを手動で入力する)] を選択してから、[Next (次へ)] をクリックします。

-

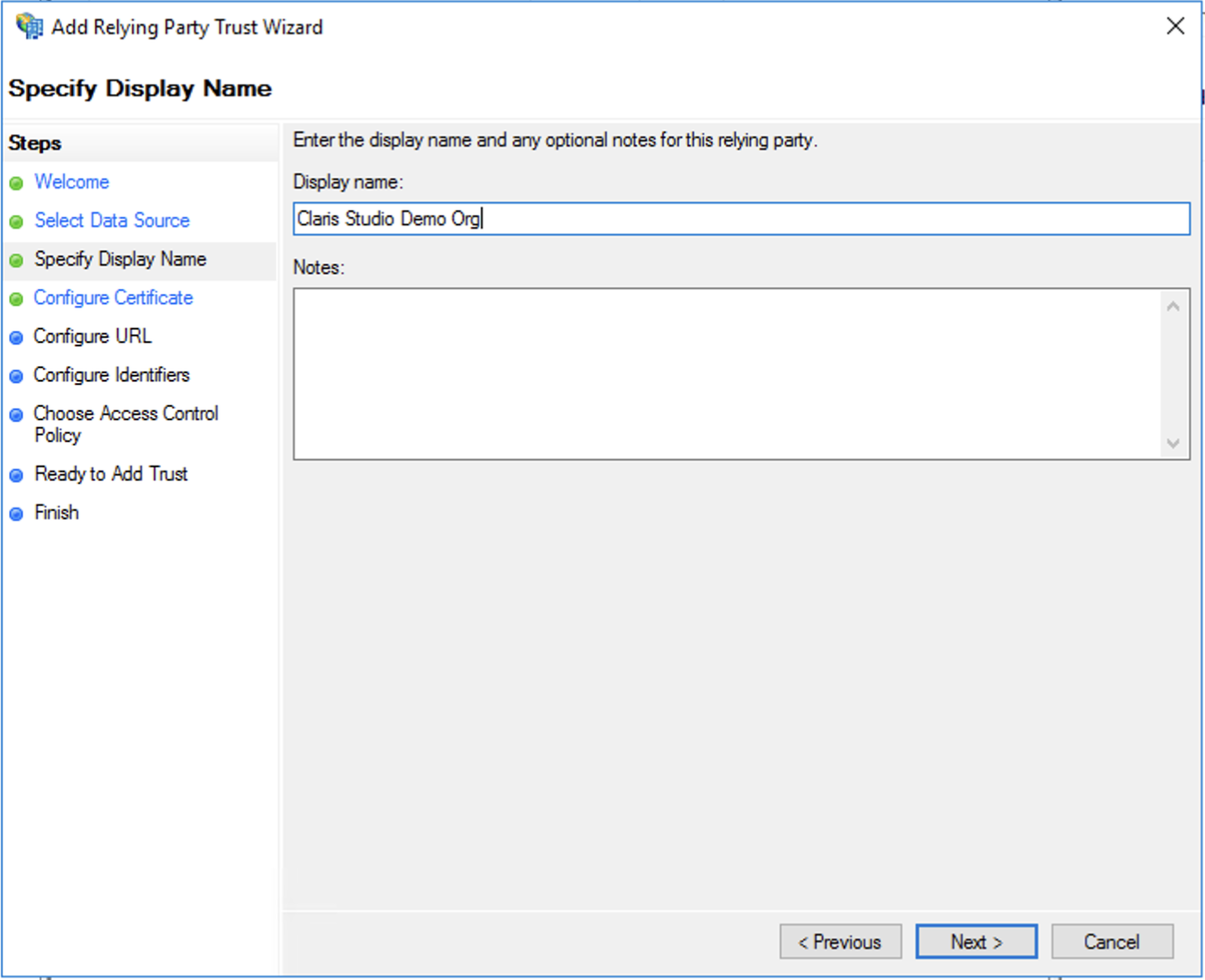

[Display name (表示名)] に新しい統合の名前を入力して Claris Studio チームのこの統合を他の統合と区別するために [Notes (注意事項)] を追加します。[Next (次へ)] をクリックします。

-

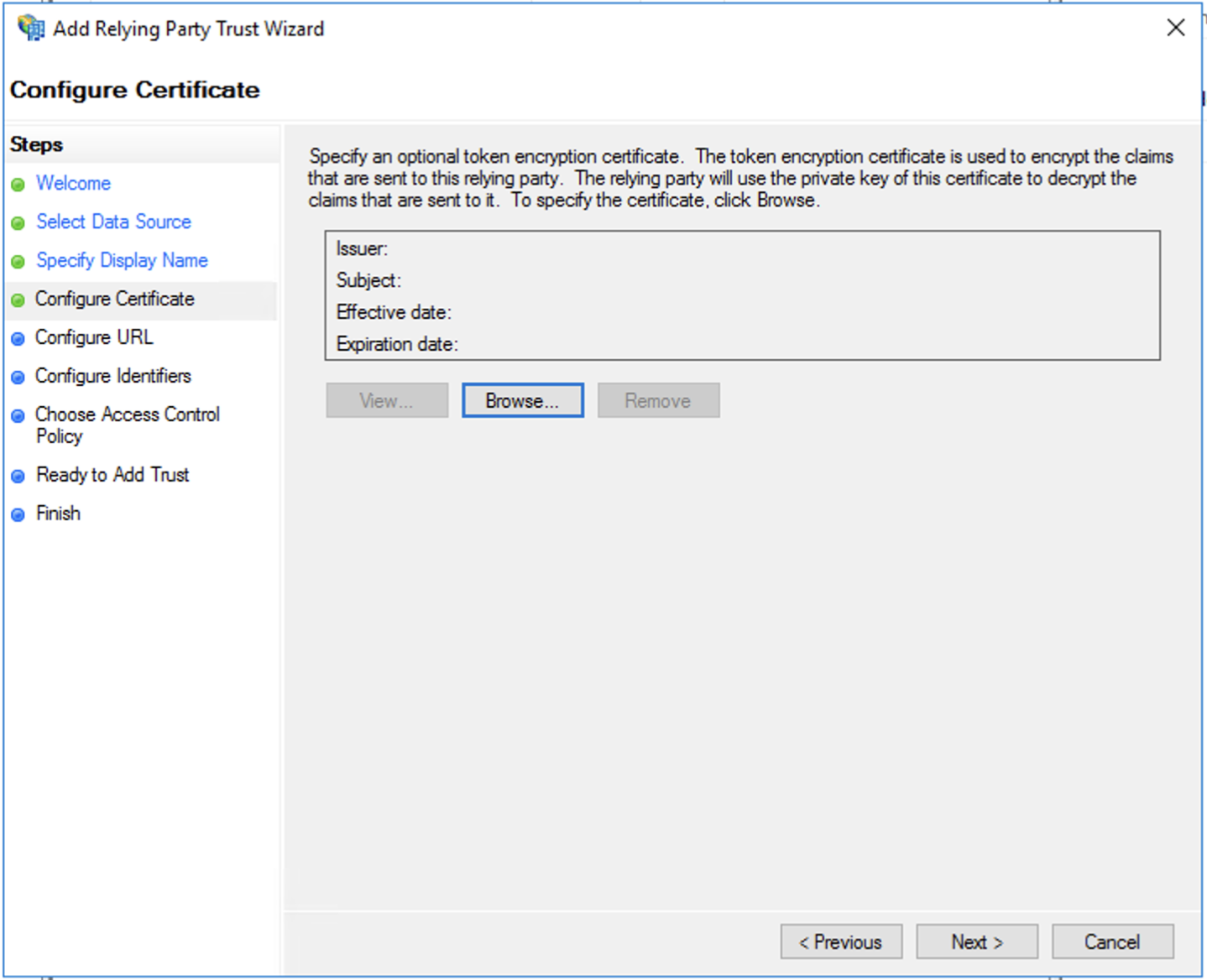

証明書の構成は空欄のままにしておきます。

[Next (次へ)] をクリックします。

-

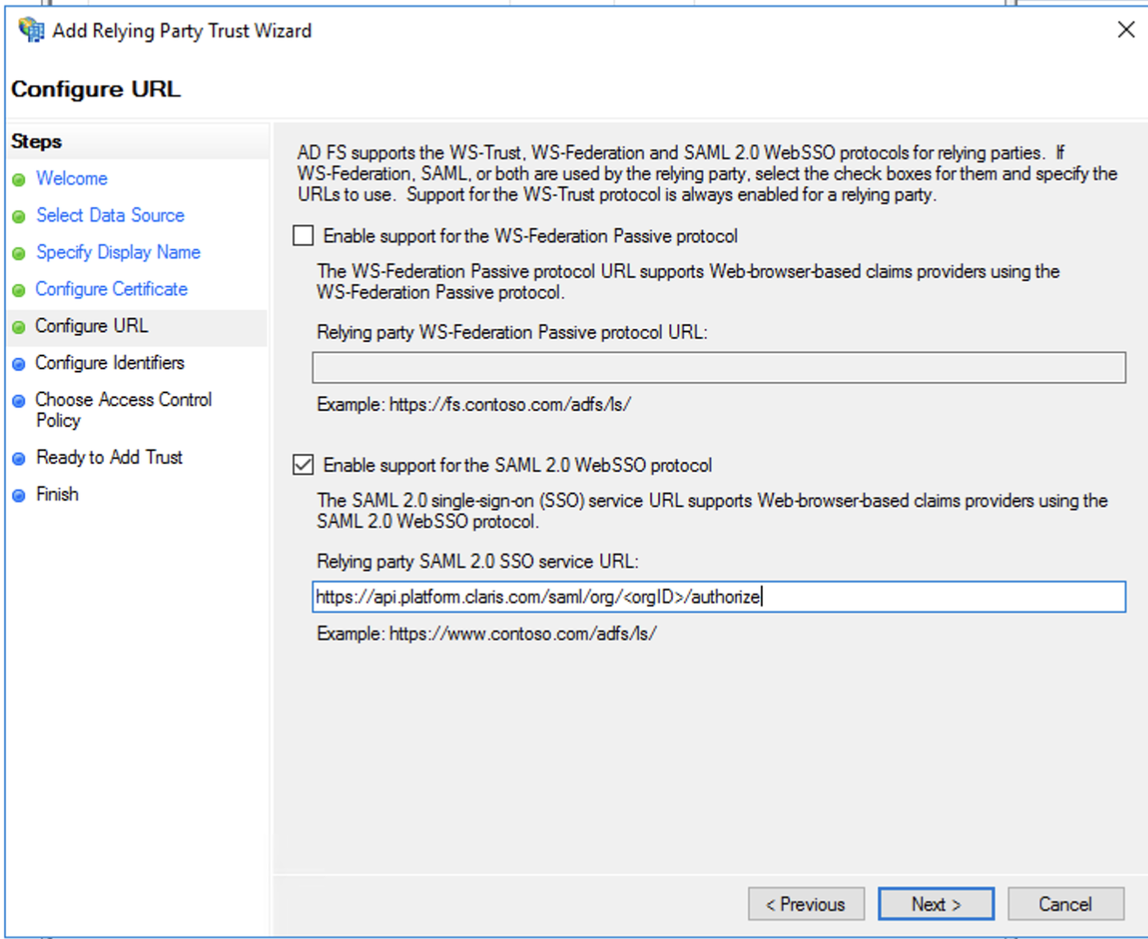

[Enable support for the SAML 2.0 WebSSO Protocol (SAML 2.0 WebSSO Protocol のサポートを有効にする)] オプションを選択します。次に Claris Studio で、[アサーションコンシューマサービス URL] の値をコピーして (前述の「Claris Studio の設定ページを開く」を参照) ここに貼り付けます。

[Next (次へ)] をクリックします。

-

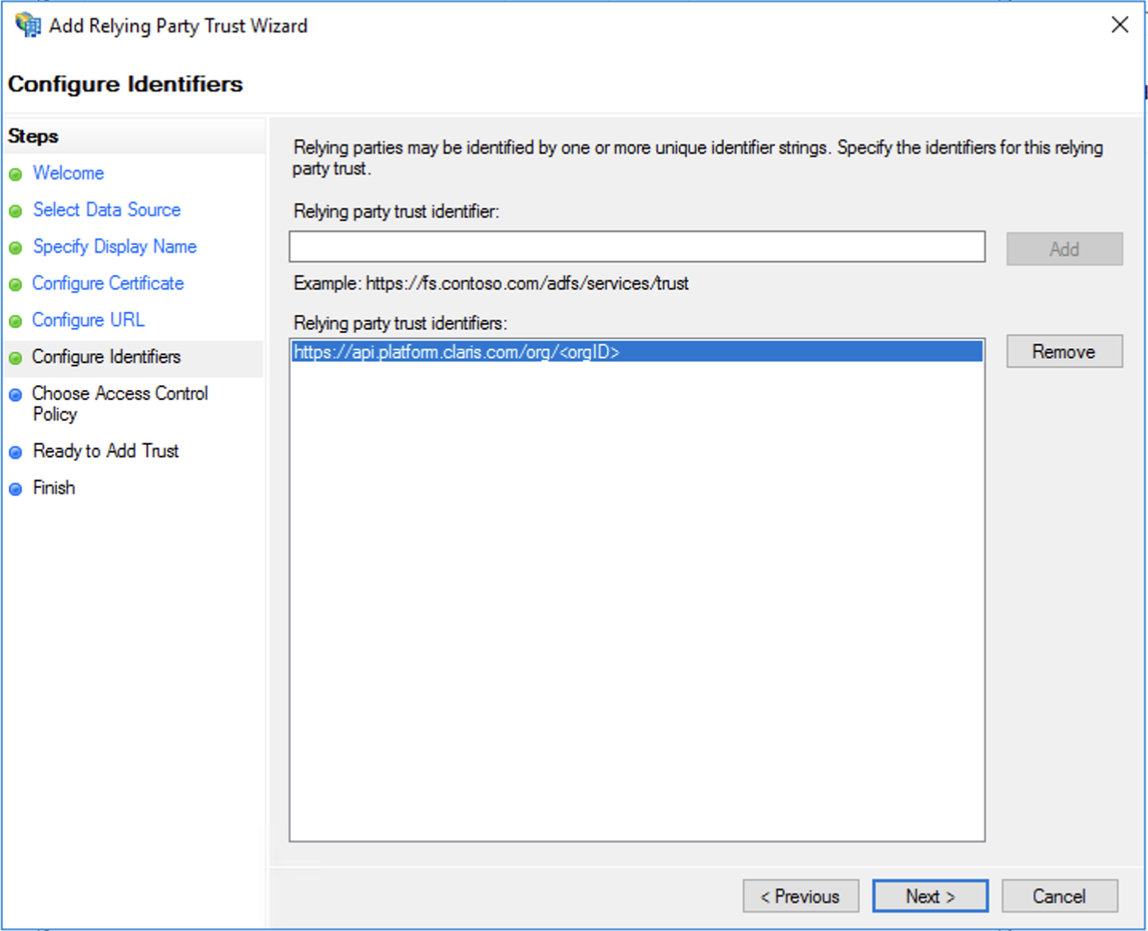

[Relying party trust identifier (証明書利用者信頼識別子)] には、Claris Studio で [エンティティ ID] をコピーして (前述の「Claris Studio の設定ページを開く」を参照) ここに貼り付けます。

その後 [Add (追加)] をクリックして、次に [Next (次へ)] をクリックして続行します。

-

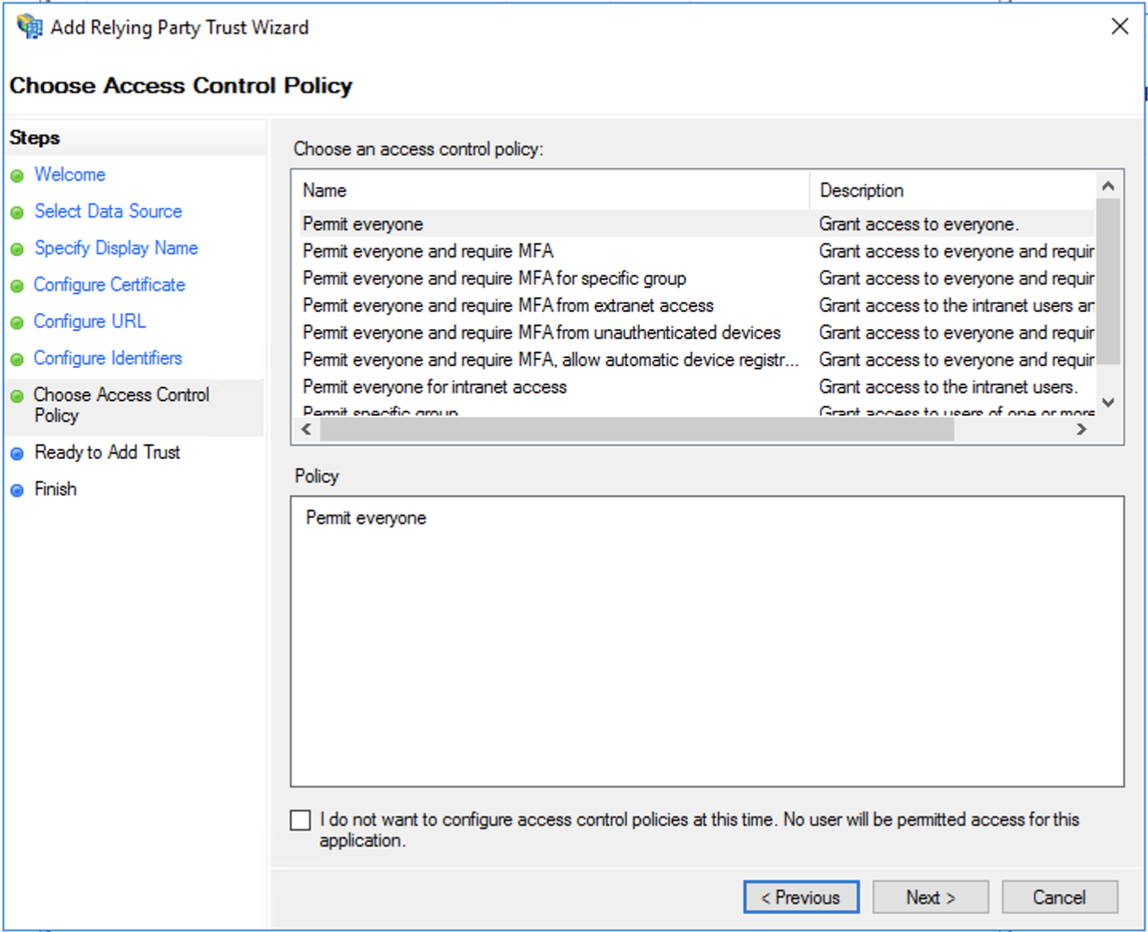

アクセスポリシーを選択して組織内のどのユーザがこの Claris Studio チームにアクセスできるかを決定します。

たとえば、[Permit Everyone (すべてのユーザを許可)] を選択すると、Active Directory インスタンス内のすべてのユーザがこの Claris Studio チームにアクセスできるようになります。

[Next (次へ)] をクリックします。

-

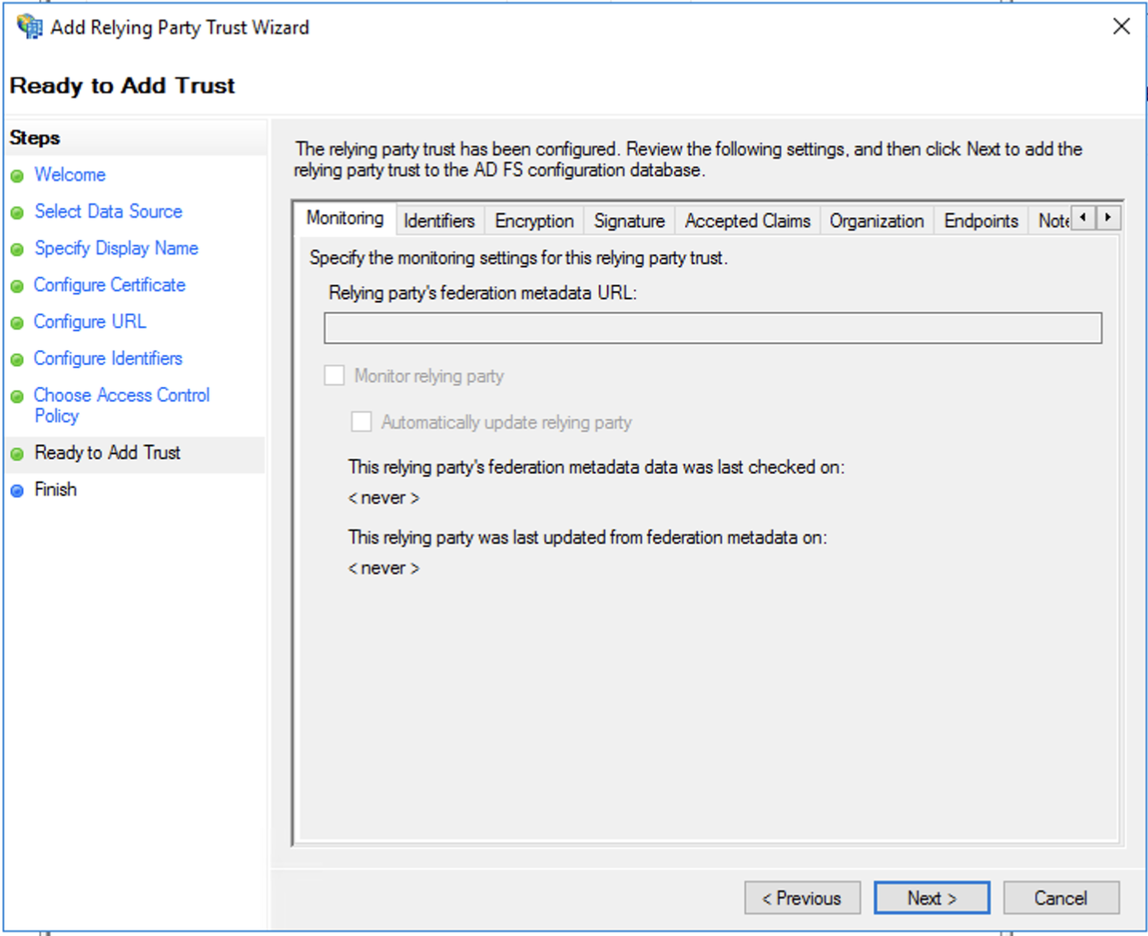

[Ready to Add Trust (信頼の追加の準備完了)] 画面で、何も変更せずに [Next (次へ)] をクリックします。

-

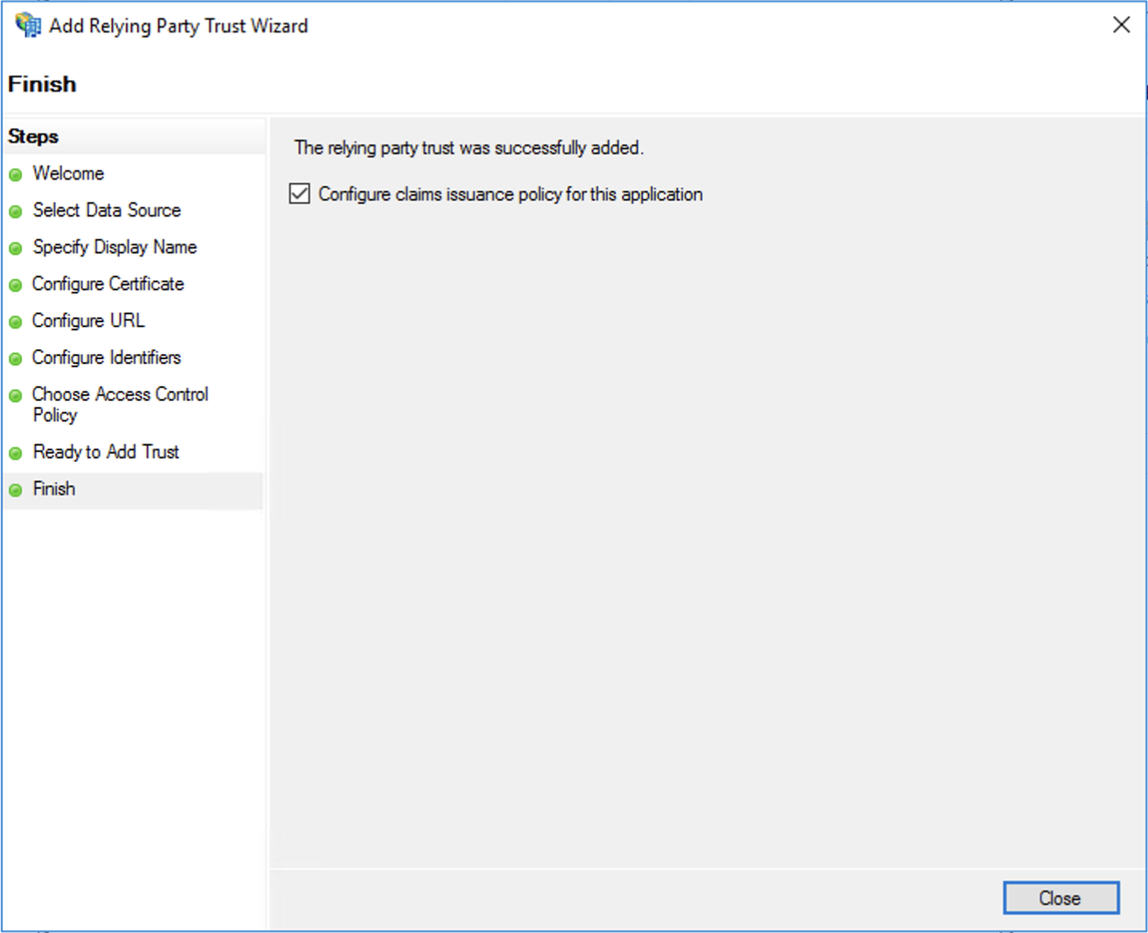

[Configure claims issuance policy for this application (このアプリケーションの要求発行ポリシーの構成)] が選択されていることを確認してください。

[Close (閉じる)] をクリックします。

マッピングの追加

-

Active Directory でのユーザのプロパティは Claris Studio が認識する名前にマッピングする必要があります。

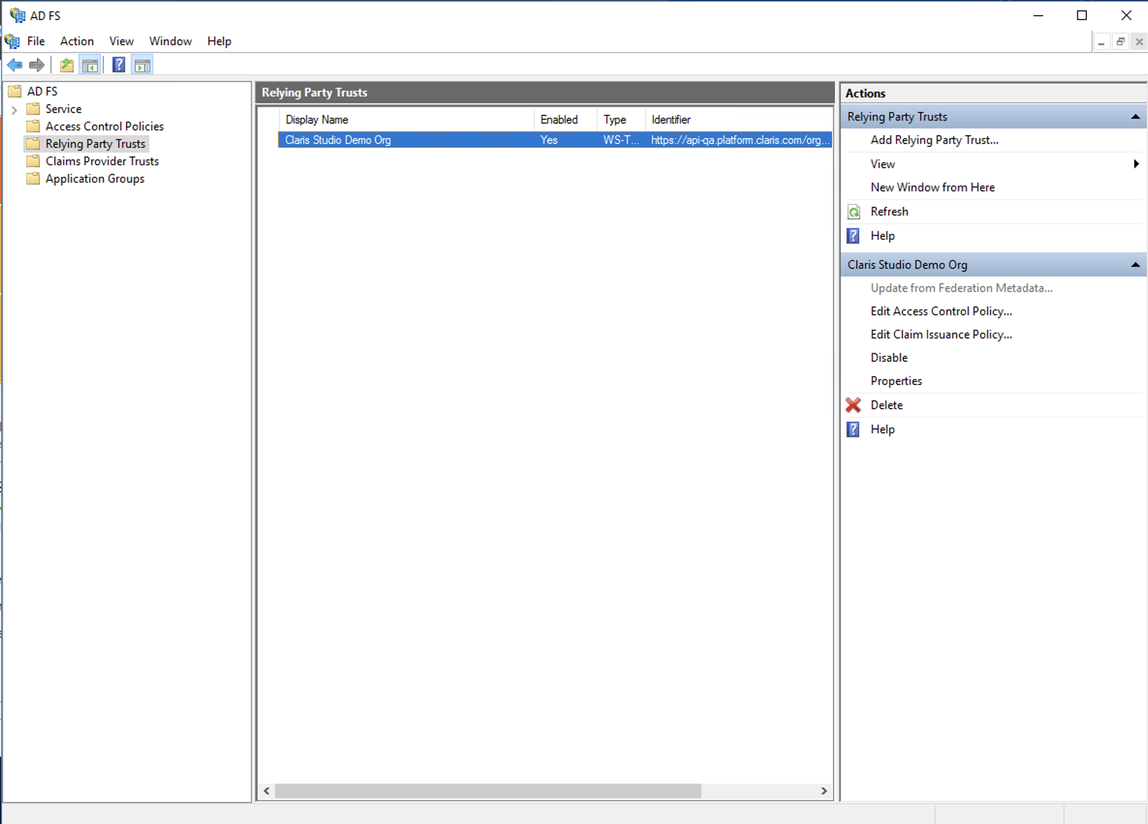

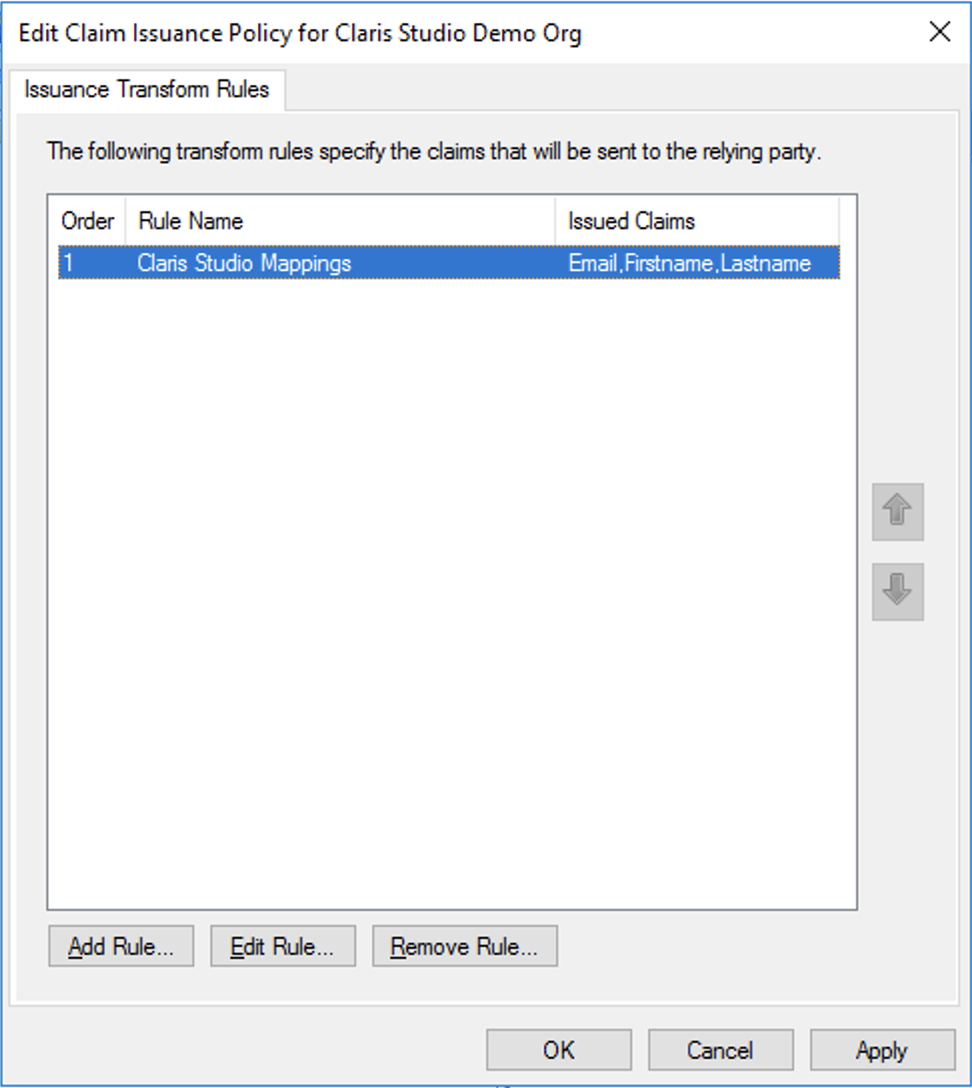

[Relying Party Trusts (証明書利用者信頼)] で、追加した信頼を選択してから、右側のサイドバーで [Edit Claim Issuance Policy (要求発行ポリシーの編集)] をクリックします。

-

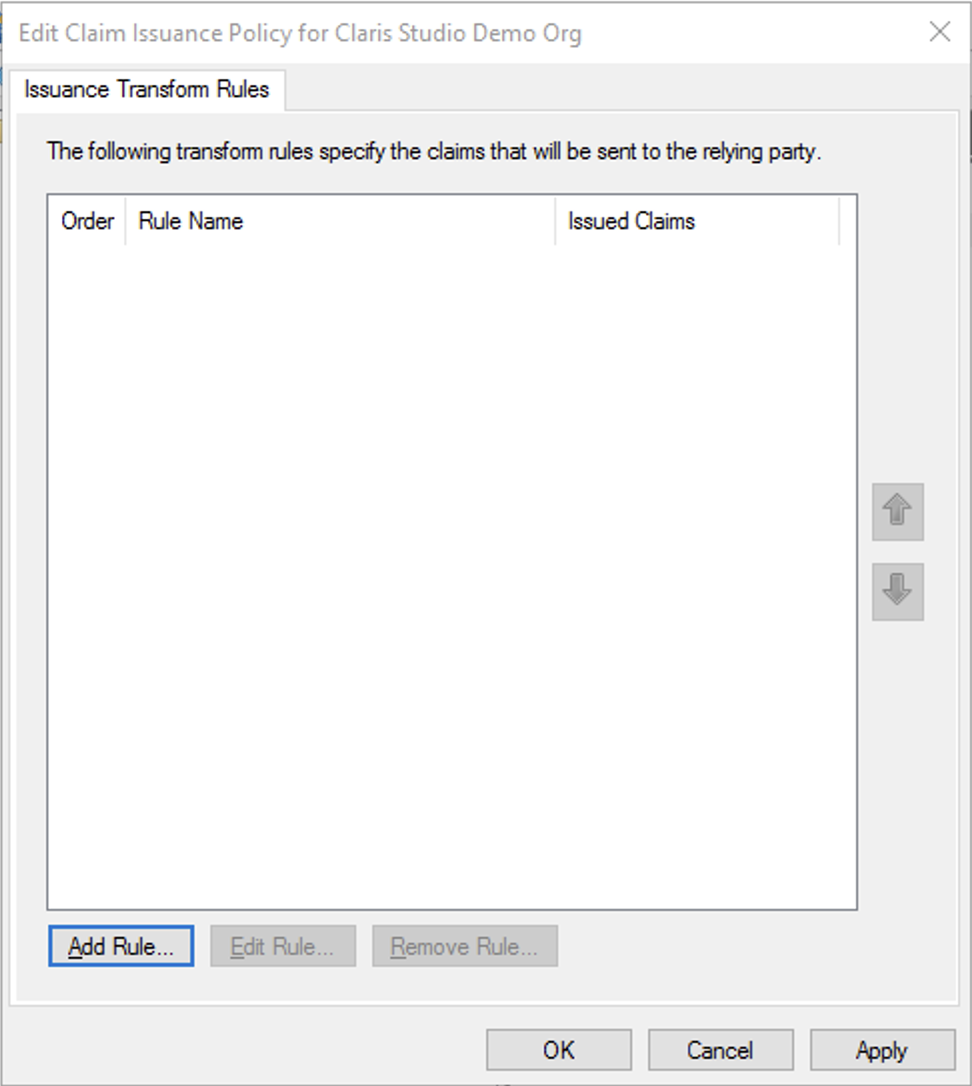

ダイアログボックスで、[Add Rule (規則の追加)] をクリックします。

-

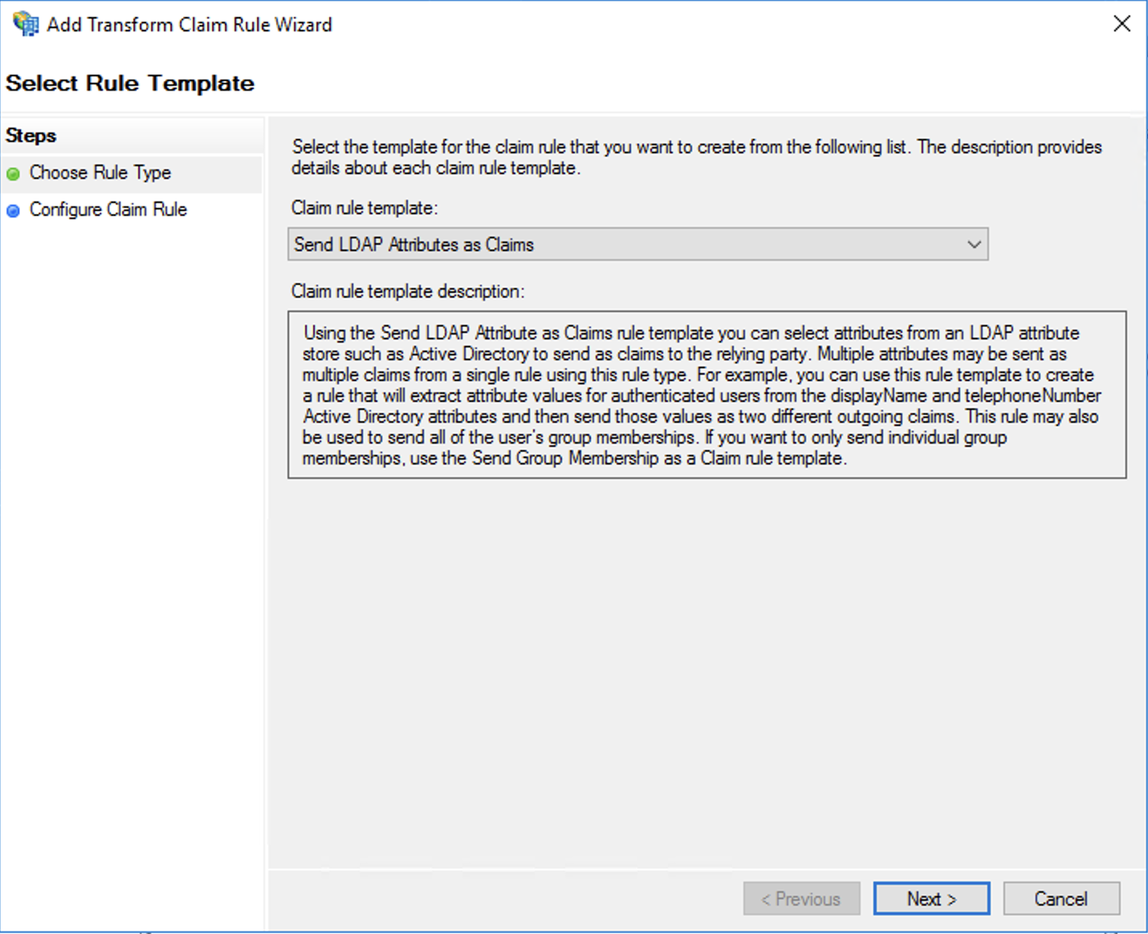

新しい規則ウィザードの [Claim rule template (要求規則テンプレート)] で、[Send LDAP Attributes as Claims (LDAP 属性を要求として送信する)] オプションを選択したままにします。

[Next (次へ)] をクリックします。

-

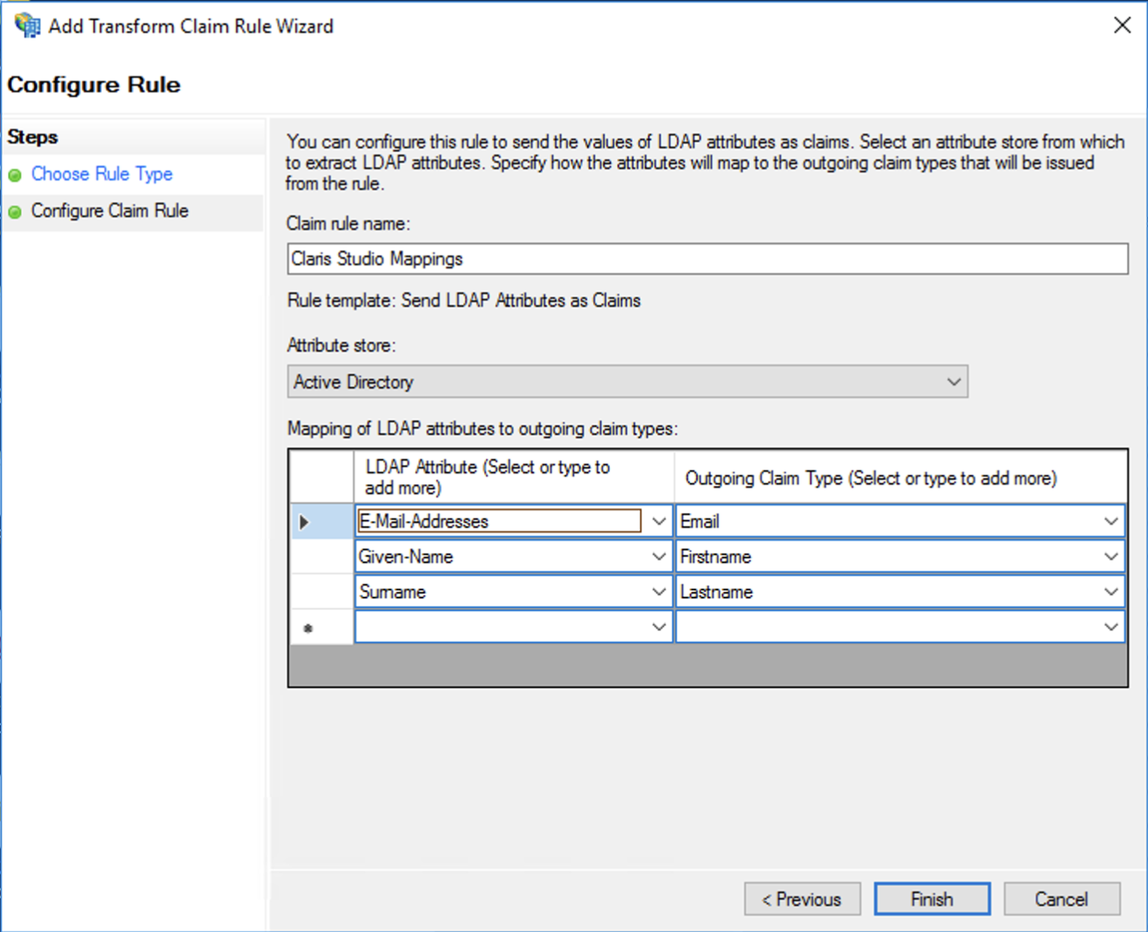

[Claim rule name (要求規則名)] で、規則の説明となる名前を付けます。[Attribute store (属性ストア)] は、[Active Directory] に設定されたままにします。

次に、オプションの矢印をクリックして最初の行の LDAP 属性として [E-Mail-Addresses] を選択します。次の行で [Given-Name] オプションを選択して、3 番目の行で [Surname] を選択します。

各行の [Outgoing Claim Type (送信要求タイプ)] 列で、各 LDAP 属性に次の値を入力します。要求タイプは大文字と小文字が区別されるため、必ず表示されているとおりに入力してください。

-

E-Mail-Addresses → Email

-

Given-Name → Firstname

-

Surname → Lastname

完了したら [Finish (完了)] をクリックします。

-

-

ダイアログボックスで [Apply (適用)] をクリックします。

これで完了です。残りのウインドウを閉じて Windows Server インスタンスからサインアウトします。

Claris Studio への値の入力

- 先ほど開いた Claris Studio ページに戻ります (「Claris Studio の設定ページを開く」を参照)。

-

[外部アイデンティティプロバイダを設定] ダイアログボックスの [プロトコル] で、[SAML] を選択します。その後 [メタデータ] に次の URL を入力します:

https://<AD FS ドメイン>/federationmetadata/2007-06/FederationMetadata.xml(<AD FS ドメイン> は AD FS ドメイン名または IP アドレス)

-

この外部 IdP を使用してサインインする 1 つ以上のデフォルトのグループを選択してから、[適用] をクリックします。

グループがない場合、ここでグループを作成して後でユーザを追加できます。詳細については、グループの操作を参照してください。

- [ユーザ] ページで [アプリケーションログイン URL] のリンクをコピーしてユーザに提供します。この URL を使用すると SSO 資格情報を使用して Claris Studio にサインインできます。