Active Directory Federation Services utilizzando OIDC

Seguire i passaggi riportati di seguito per configurare il single sign-on (SSO) per Claris Studio con i servizi federativi della propria istanza Active Directory (AD) utilizzando OpenID Connect (OIDC). Per stabilire l'attendibilità tra la propria istanza AD e il team Claris Studio, è necessario:

-

Creare un gruppo di applicazioni.

-

Aggiungere regole di trasformazione.

-

Inserire i dati in Claris Studio.

Aprire la pagina di configurazione di Claris Studio

-

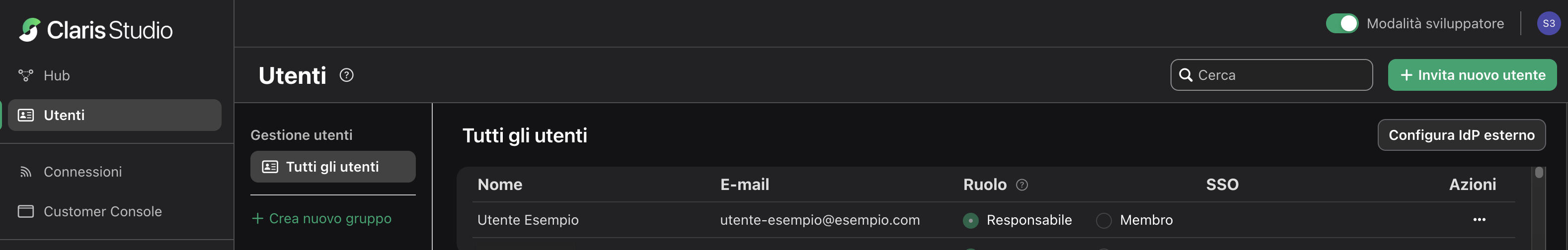

Accedere al proprio team Claris Studio.

-

Fare clic sulla scheda Utenti a sinistra, quindi fare clic su Configura IdP esterno.

-

Nella finestra di dialogo Configura il provider di identità esterno, per Protocollo, selezionare OIDC. Tenere aperta questa pagina per ritornarvi più tardi.

Aggiungere un gruppo di applicazioni

-

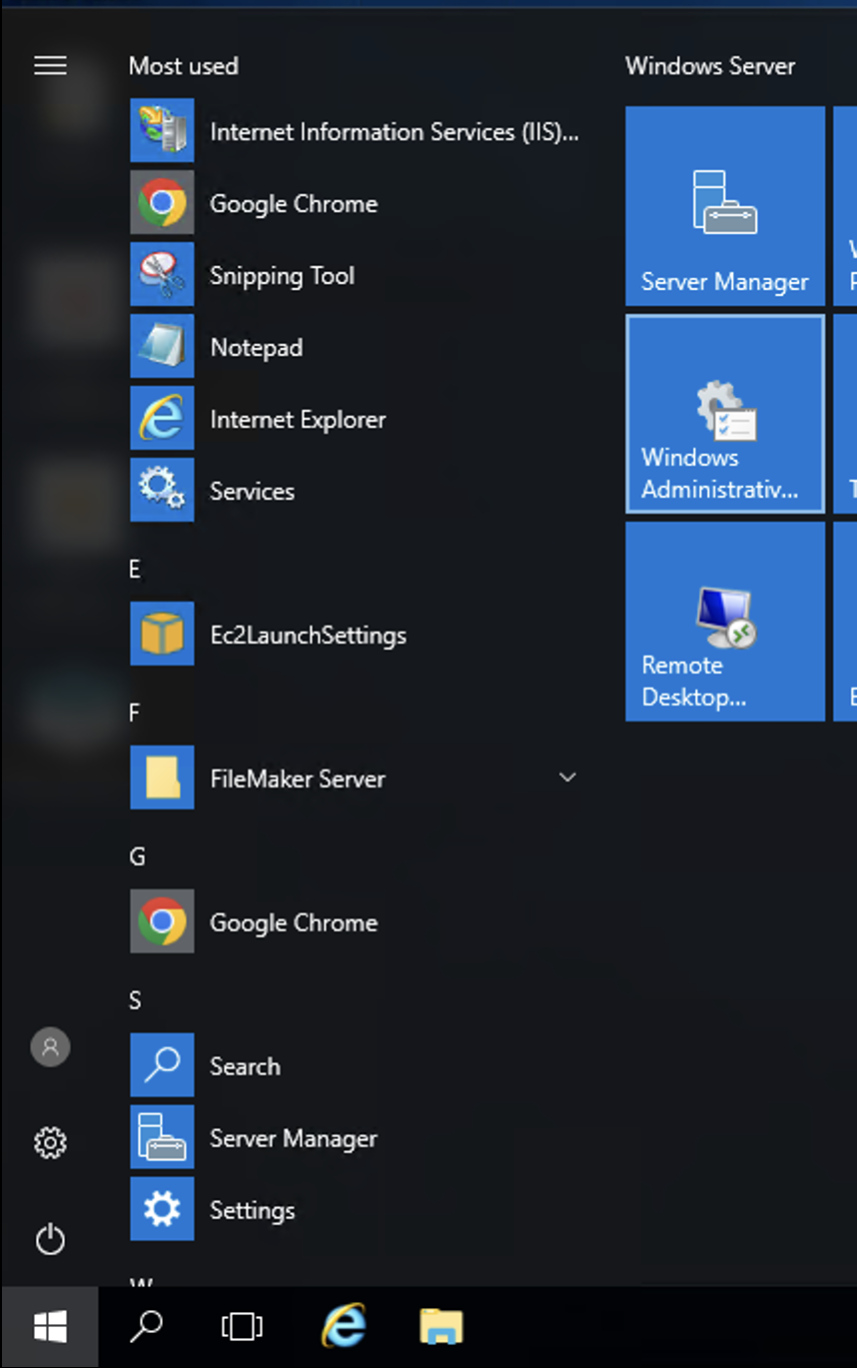

Nell'istanza di Windows Server, eseguire l'accesso con il proprio account di amministratore. Dal menu Start (Start), fare clic su

Windows Administrative Tools (Strumenti di amministrazione di Windows)nella sezioneWindows Servera destra.

-

Nella nuova finestra Esplora file, aprire il collegamento rapido

AD FS Management (Gestione di AD FS).

-

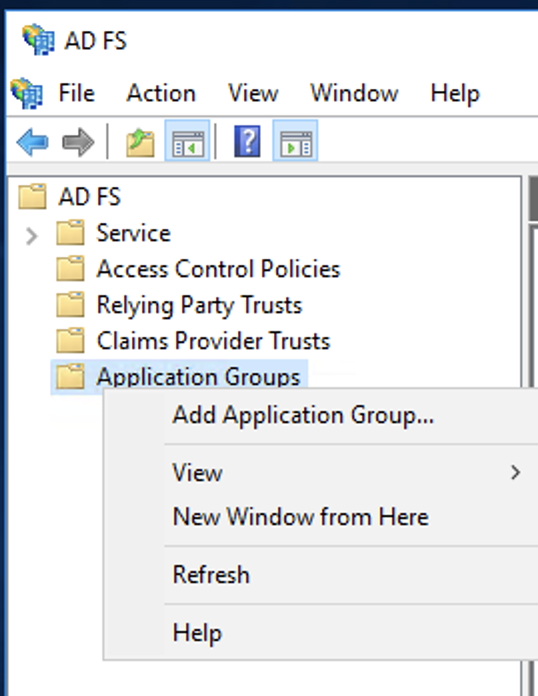

Nella barra laterale sinistra della finestra di AD FS, fare clic con il pulsante destro del mouse su Application Groups (Gruppi di applicazioni) > Add Application Group (Aggiungi gruppo di applicazioni).

-

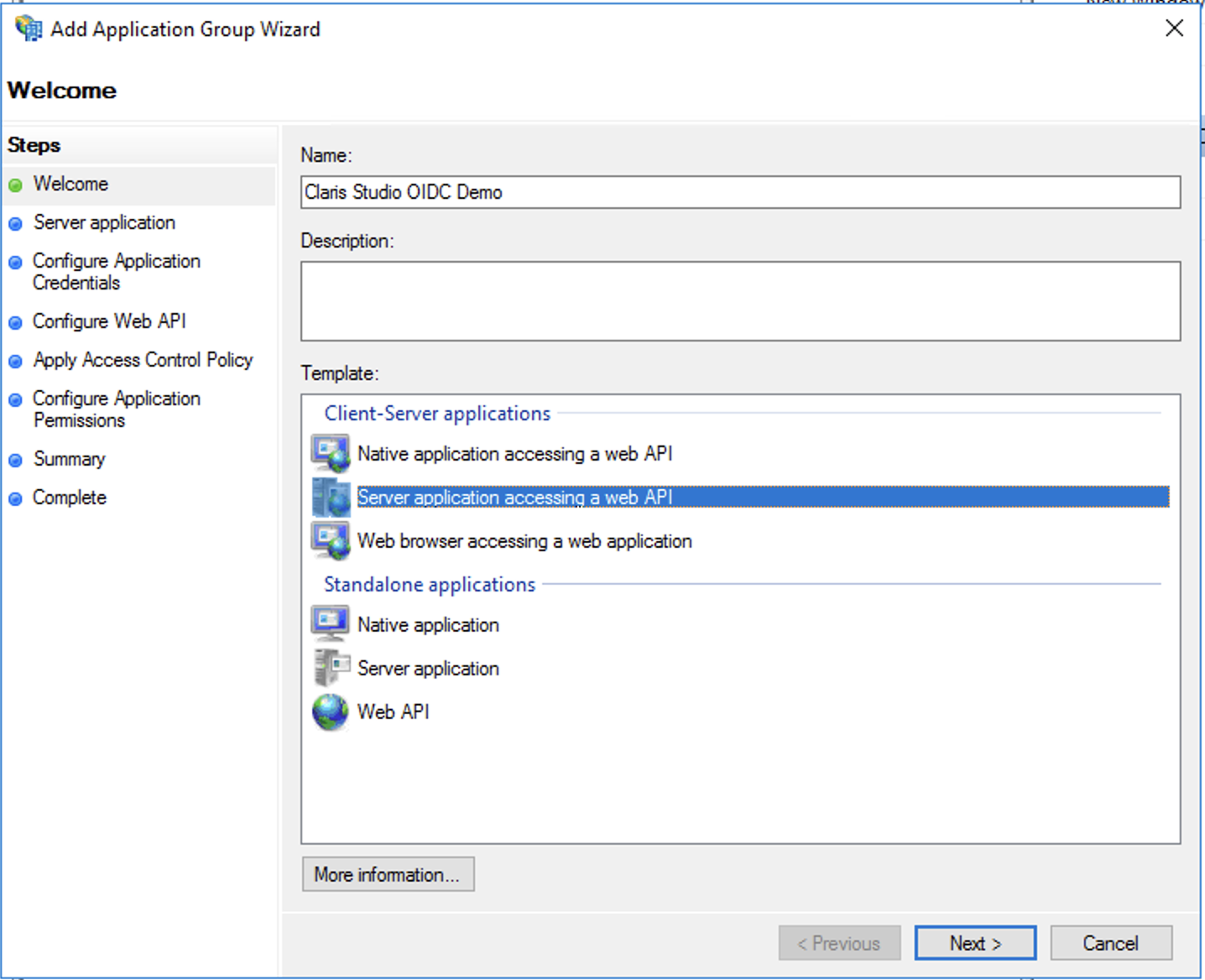

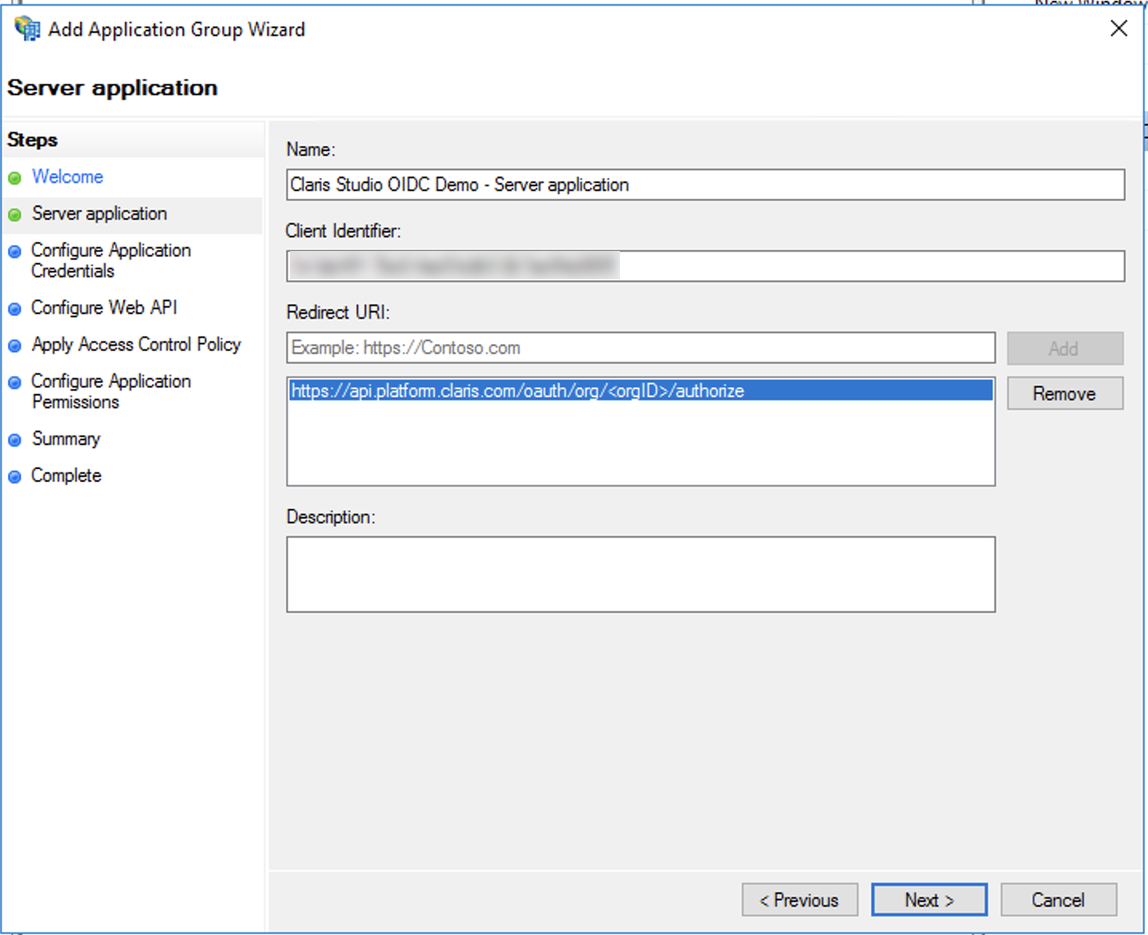

Nella procedura guidata, assegnare un nome alla nuova integrazione per distinguerla da altre integrazioni, quindi selezionare l'opzione Server application accessing a web API (Applicazione server che accede a un modello API Web). Fare clic su Next (Avanti).

-

In Claris Studio, copiare URL di reindirizzamento dell'applicazione (vedere "Aprire la pagina di configurazione di Claris Studio" sopra) e incollare nel campo Redirect URI (URI di reindirizzamento). Quindi fare clic su Add (Aggiungi).

Inoltre, copiare il valore Client Identifier (Identificativo client) e salvarlo in un posto sicuro da cui possa essere recuperato in seguito. Al termine, fare clic su Next (Avanti).

-

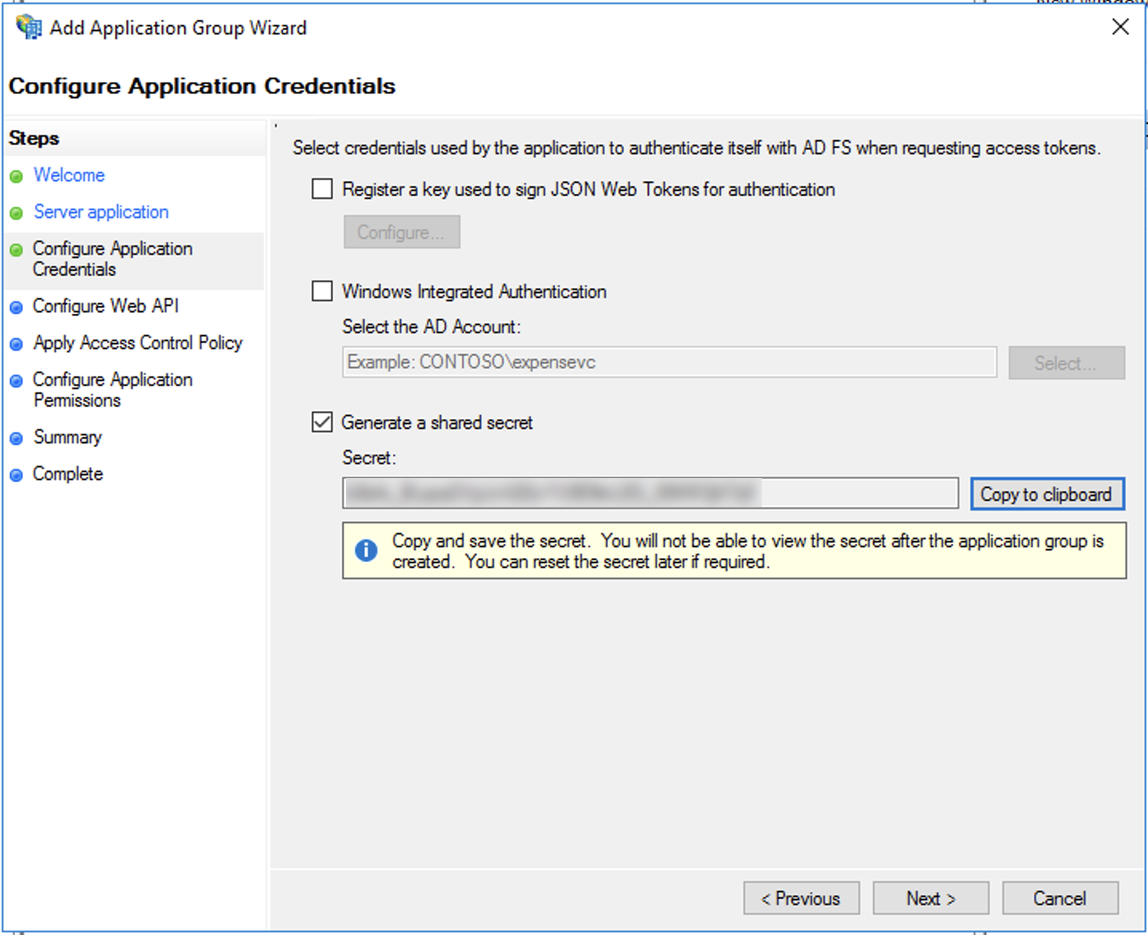

Selezionare l'opzione Generate a shared secret (Genera un segreto condiviso), quindi fare clic su Copy to clipboard (Copia negli appunti). Incollare il valore in un posto sicuro da cui possa essere recuperato in seguito.

Assicurarsi di etichettarlo come separato da Client Identifier (Identificativo client) salvato al passaggio precedente. Al termine, fare clic su Next (Avanti).

-

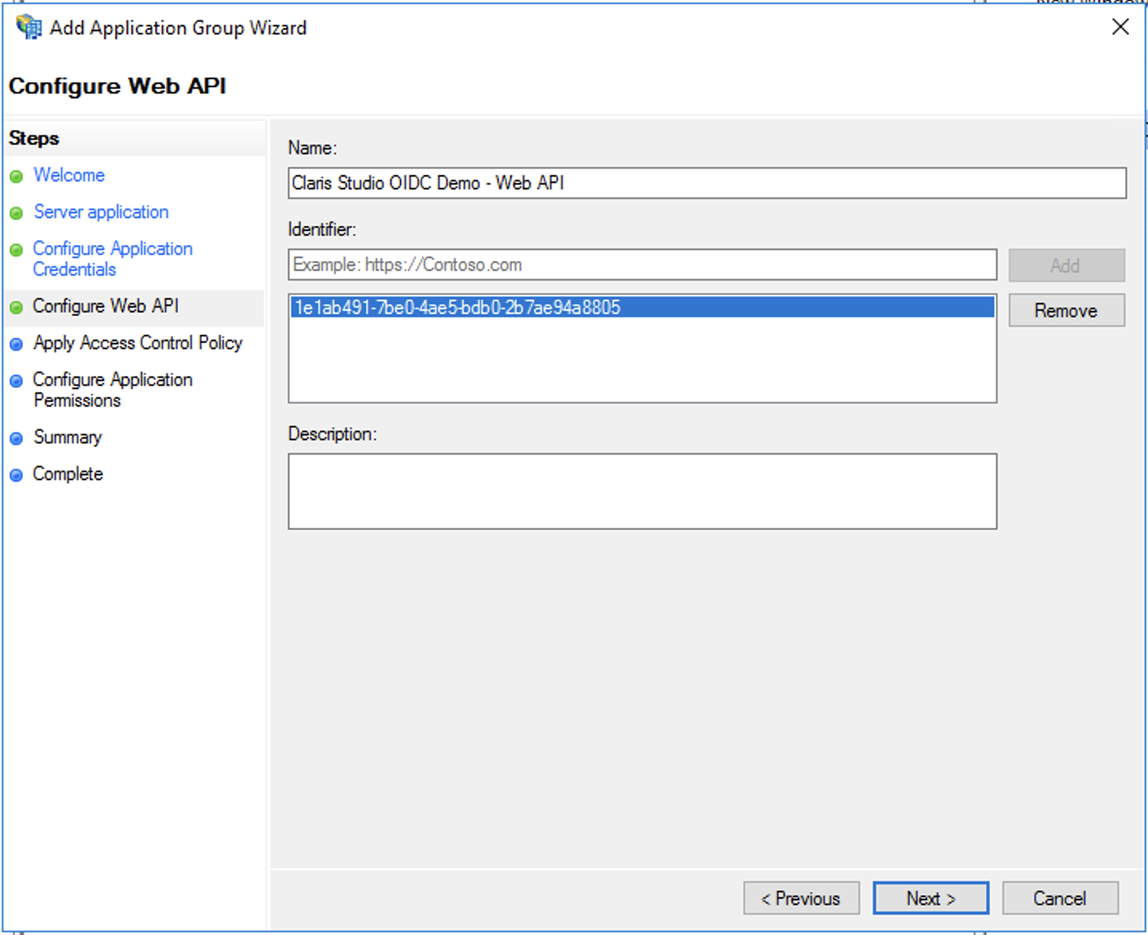

Copiare Client Identifier (Identificativo cliente) salvato in precedenza e incollarlo nel campo Identifier (Identificativo), quindi fare clic su Add (Aggiungi). Fare clic su Next (Avanti).

-

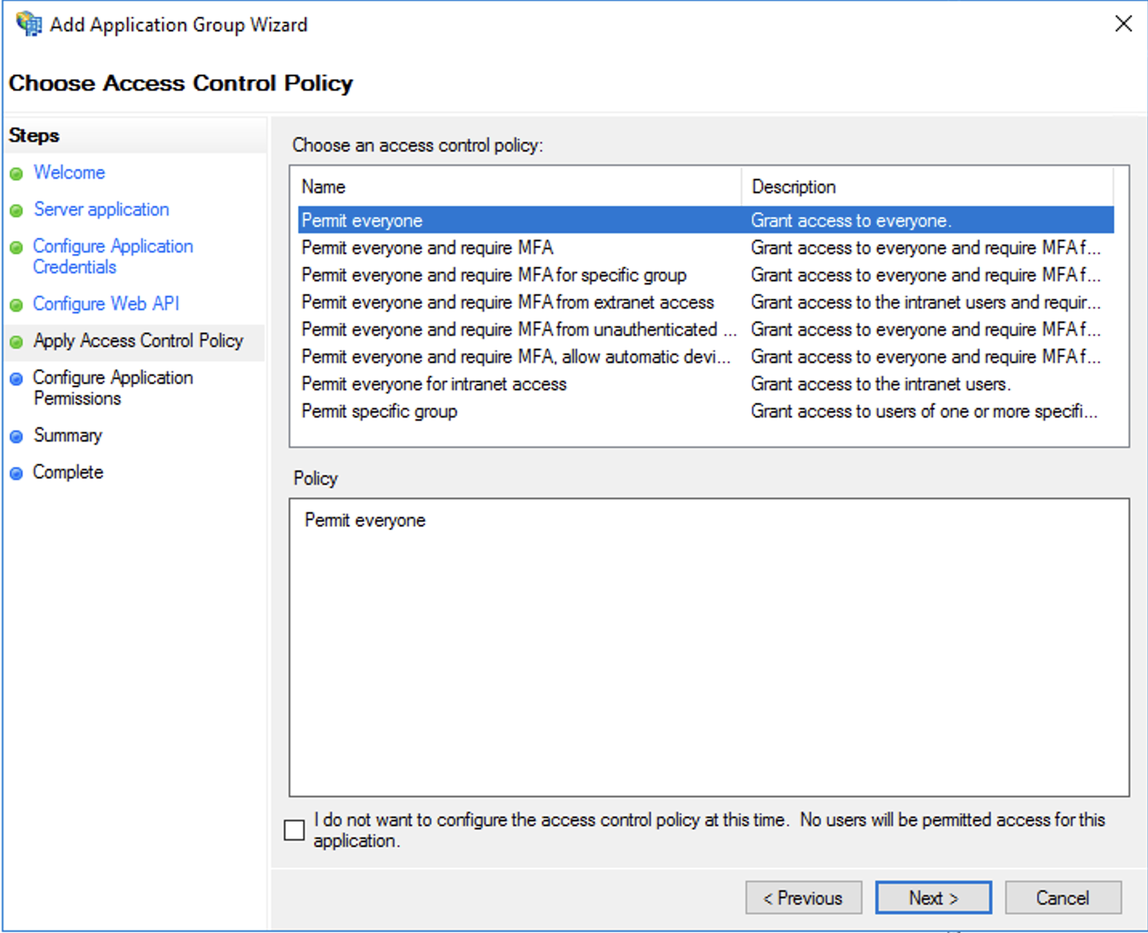

Selezionare un livello di accesso per gli utenti Active Directory che devono poter accedere all'integrazione. Lasciare Permit everyone (Consenti a tutti) selezionato se chiunque deve poter accedere al team Claris Studio. Fare clic su Next (Avanti).

-

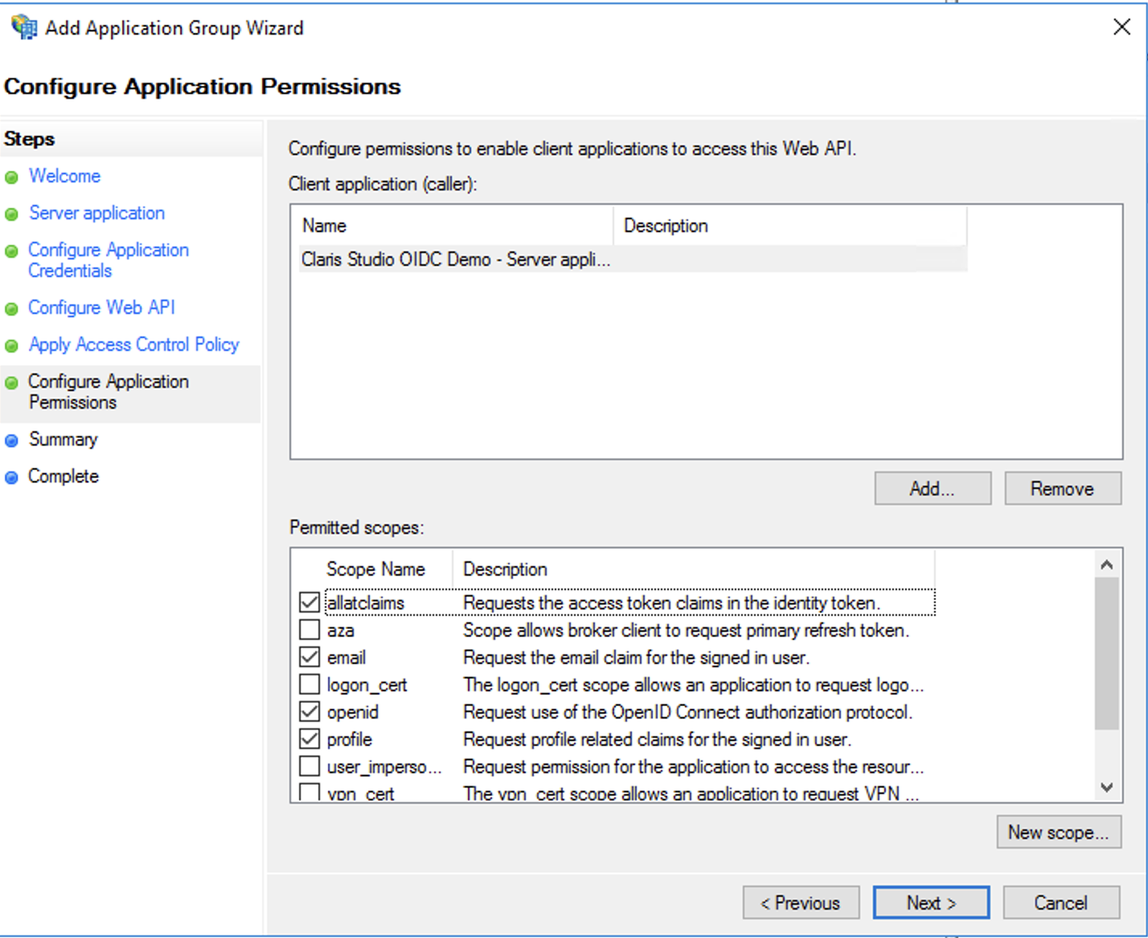

Per Permitted scopes (Ambiti consentiti), verificare che siano selezionati i seguenti elementi. Alcuni potrebbero essere già selezionati.

-

allatclaims

-

email

-

openid

-

profile

Fare clic su Next (Avanti).

-

-

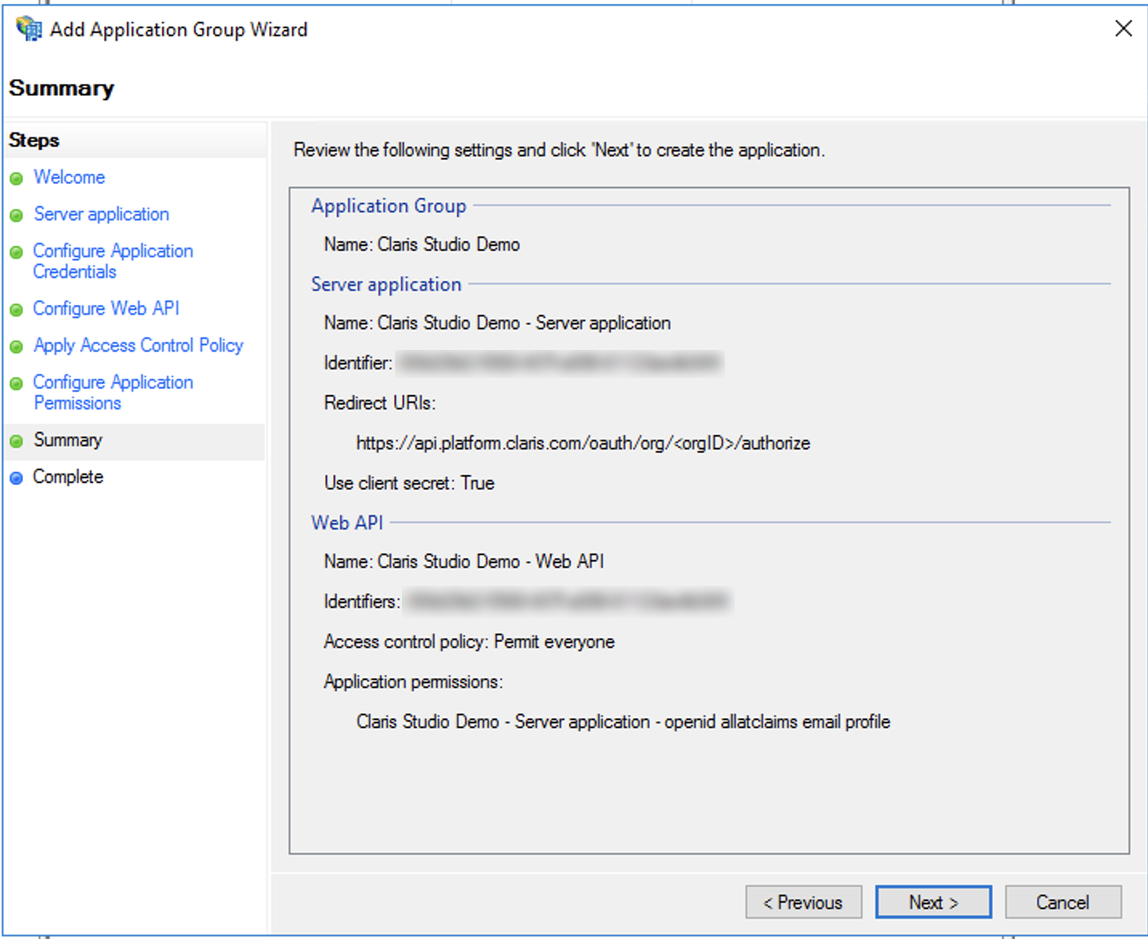

Nella schermata Summary (Riassunto), fare clic su Next (Avanti).

Aggiungere regole di trasformazione

-

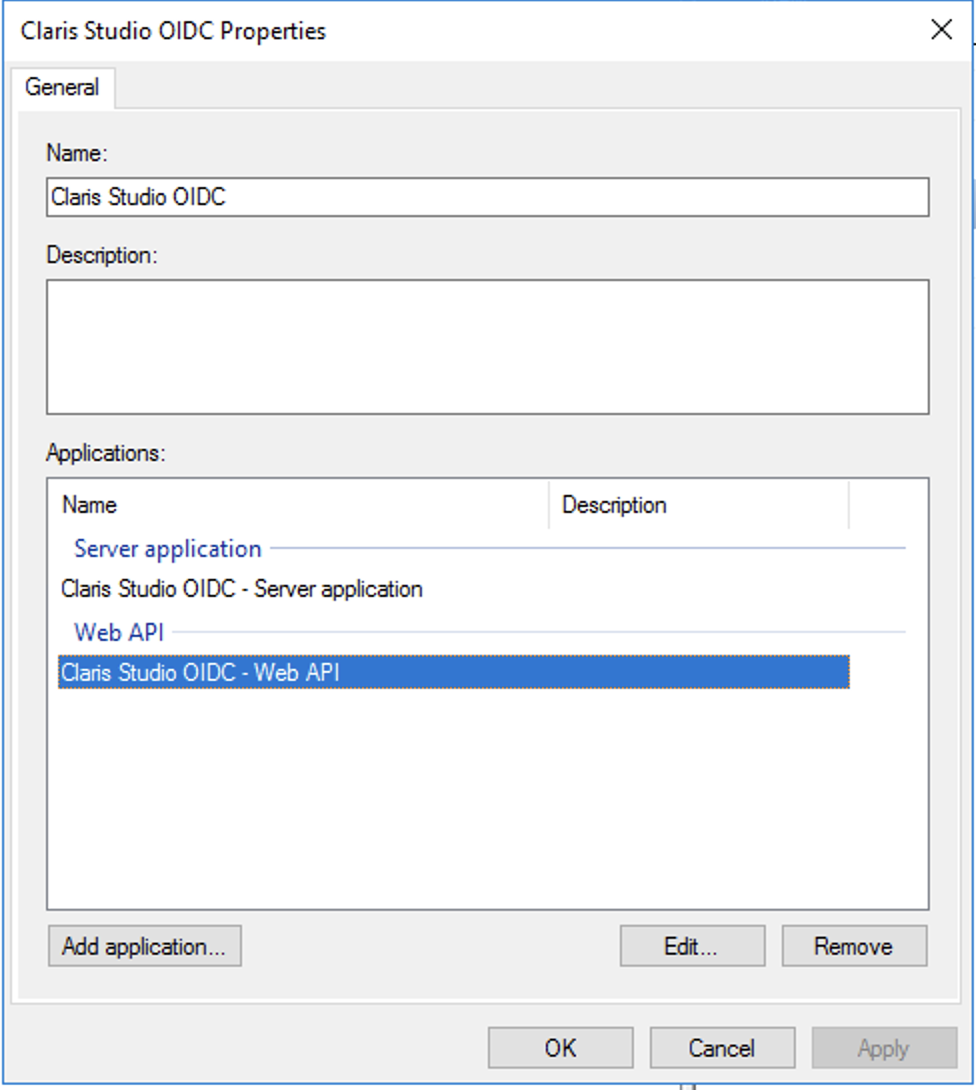

Nella finestra AD FS, fare doppio clic sul gruppo di applicazioni appena aggiunte. Quindi sotto Web API (API Web), selezionare la riga della propria integrazione e fare clic su Edit (Modifica).

-

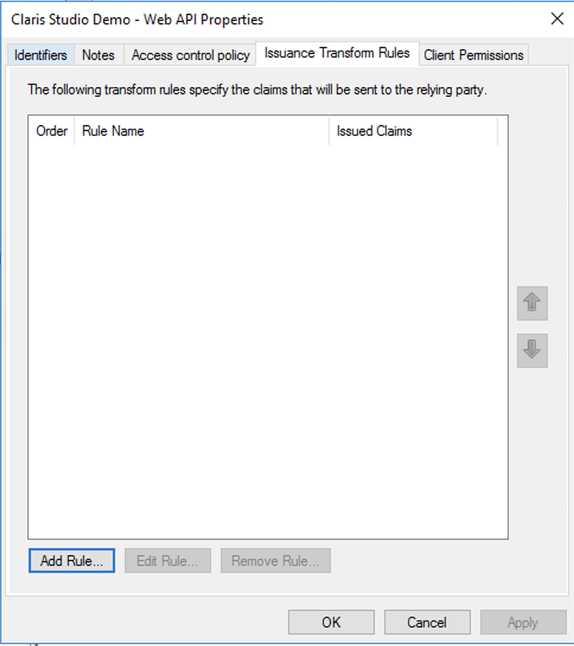

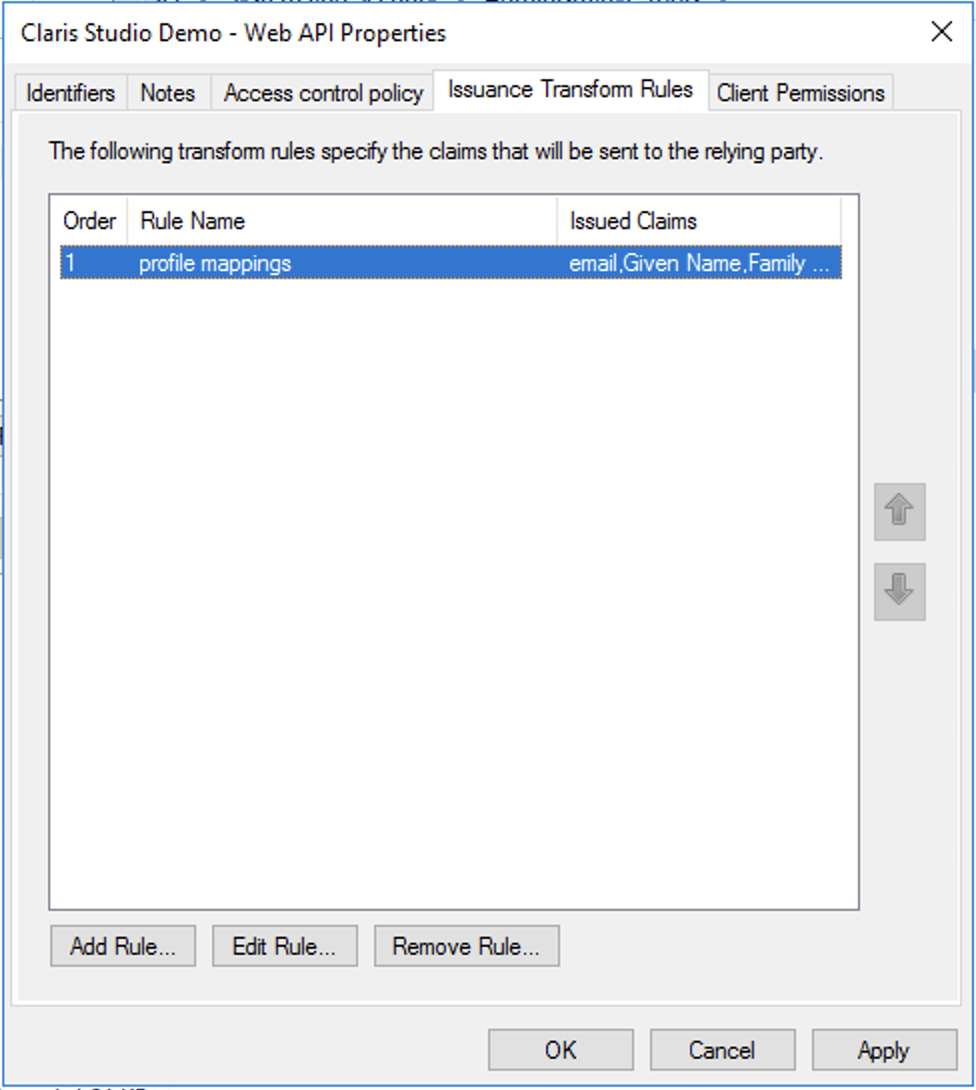

Nella finestra di dialogo Web API Properties (Proprietà API Web) per la propria applicazione, fare clic sulla scheda Issuance Transform Rules (Regole di trasformazione emissione). Quindi fare clic su Add Rule (Aggiungi regola).

-

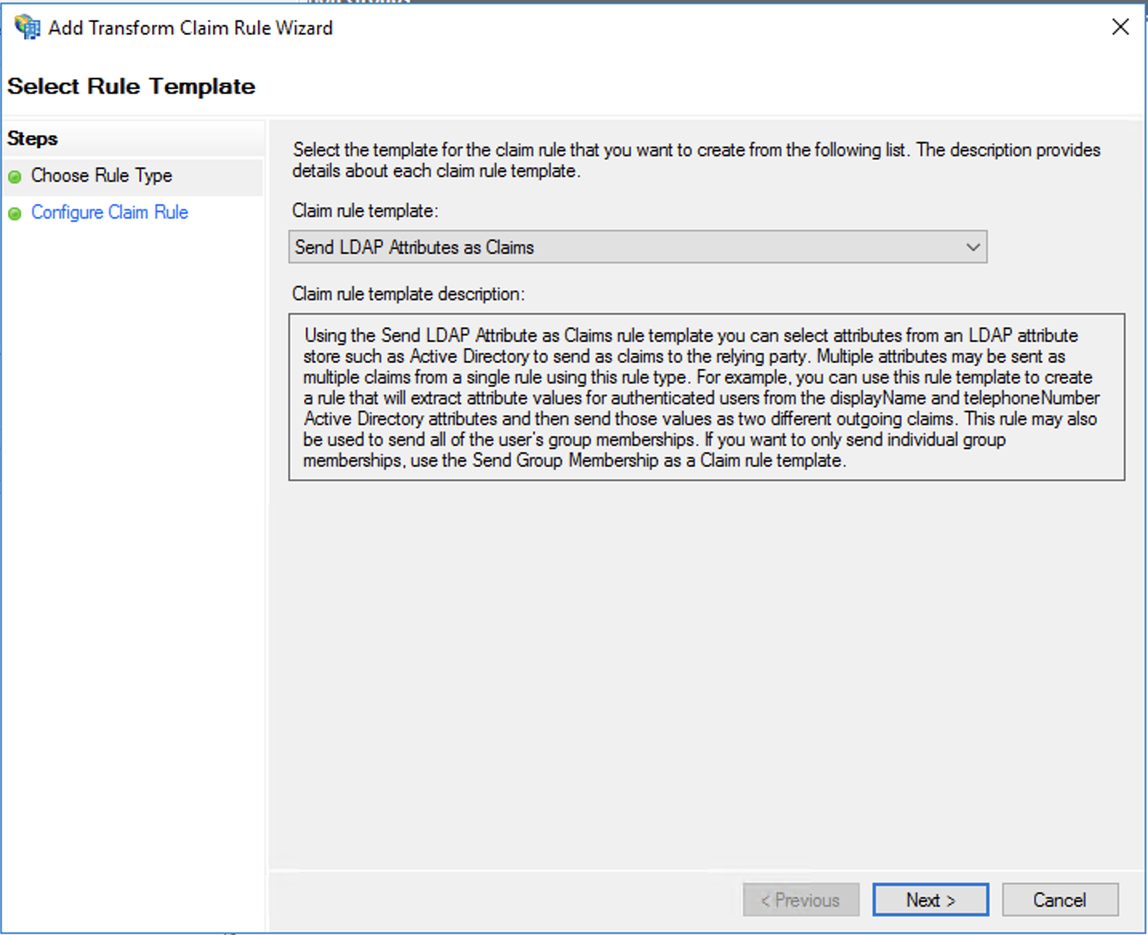

Nella procedura guidata per l'aggiunta di attestazioni, per Claim rule template (Modello regola attestazione), lasciare selezionato Send LDAP Attributes as Claims (Invia attributi LDAP come attestazioni). Quindi, fare clic su Next (Avanti).

-

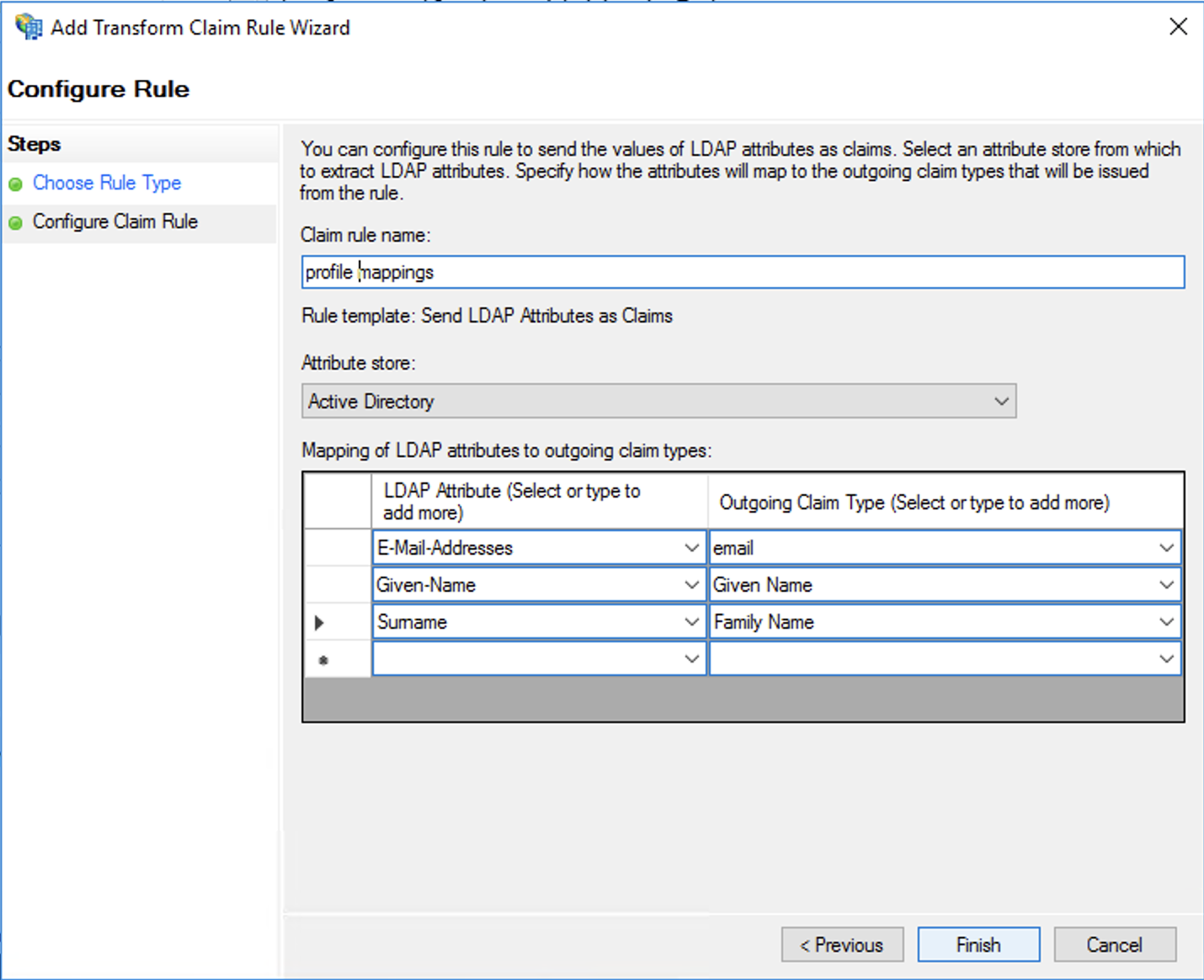

Per Claim rule name (Nome regola attestazione), assegnare alla regola attestazione un nome descrittivo. Per Attribute store (Archivio attributi), selezionare Active Directory (Active Directory). Quindi, aggiungere le seguenti mappature di attributi LDAP per ogni riga.

LDAP Attribute (Attributo LDAP) può essere selezionato dal menu a discesa o completato automaticamente, ma i valori per Outgoing Claim Type (Tipo di attestazione in uscita) devono essere inseriti esattamente come mostrato, perché fanno distinzione tra maiuscole e minuscole.

-

E-Mail-Addresses (Indirizzi-E-mail) → email (e-mail)

-

Given-Name (Nome-Assegnato) → Given Name (Nome Assegnato)

-

Surname (Cognome) → Family Name (Cognome)

Al termine, fare clic su Finish (Fine).

Infine, nella finestra di dialogo, fare clic su Apply (Applica).

Inserire i valori in Claris Studio

- Tornare alla pagina di Claris Studio aperta in precedenza (vedere "Aprire la pagina di configurazione di Claris Studio").

-

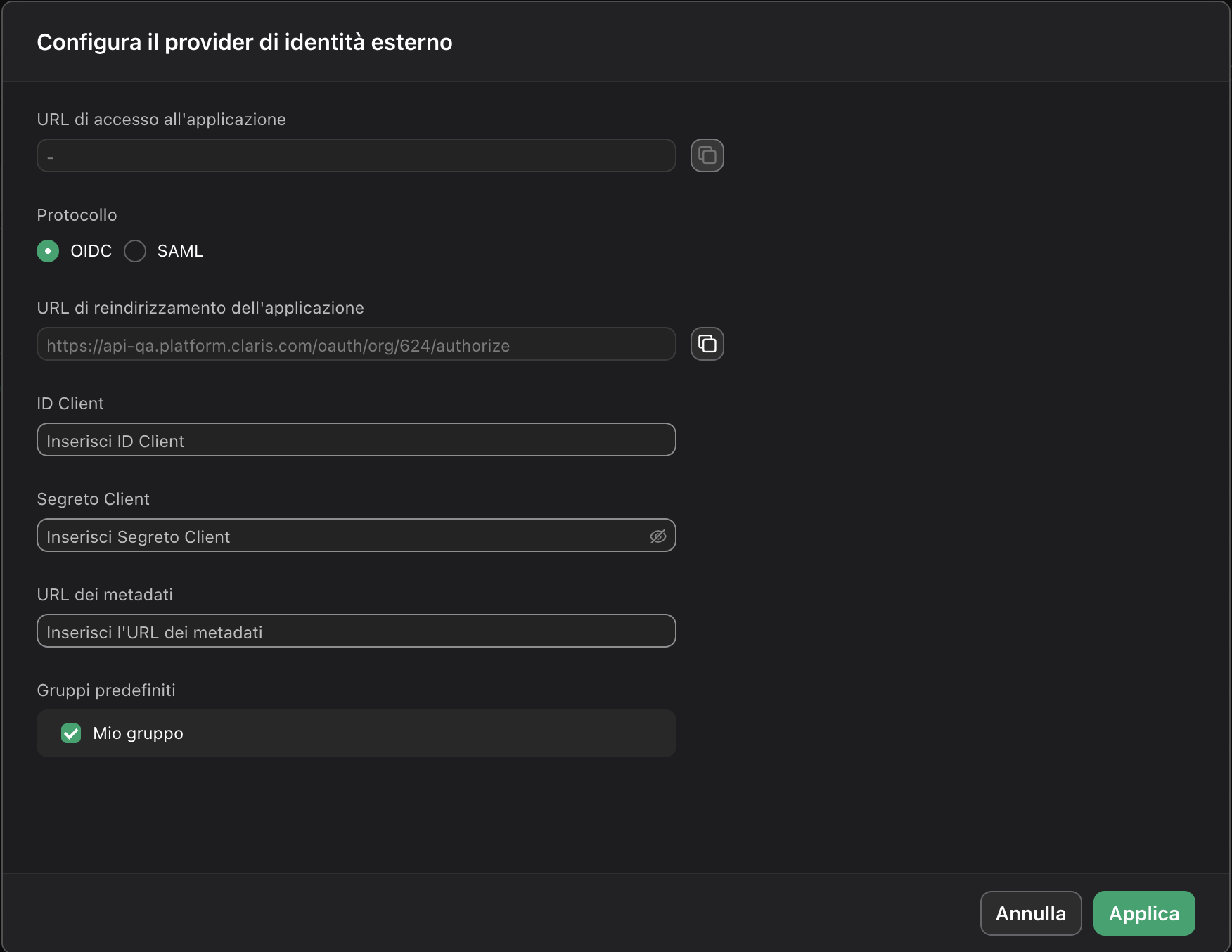

Nella finestra di dialogo Configura il provider di identità esterno, per Protocollo selezionare OIDC, quindi fornire le seguenti informazioni:

-

ID client: il token Identificativo client memorizzato al passaggio 4 di "Aggiungere un gruppo di applicazioni"

-

Segreto client: il token Segreto client memorizzato al passaggio 5 di "Aggiungere un gruppo di applicazioni"

-

URL metadati:

https://<dominio AD FS>//adfs/.well-known/openid-configuration, dove <dominio AD FS> è il proprio nome di dominio AD FS o l'indirizzo IP -

Selezionare uno o più Default Groups (Gruppi predefiniti) a cui si desidera accedere utilizzando questo IdP esterno, quindi fare clic su Apply (Applica).

Se non si hanno gruppi, è possibile crearne uno qui e aggiungervi gli utenti in seguito. Vedere Lavorare con i gruppi per maggiori informazioni.

- Nella pagina Utenti, copiare il collegamento URL di accesso all'applicazione e fornirlo agli utenti. L'utilizzo di questo URL consente loro di accedere a Claris Studio con le proprie credenziali SSO.