Amazon Cognito mit OIDC

Führen Sie die folgenden Schritte aus, um Single Sign-On (SSO) für Claris Studio mit Amazon Cognito unter Verwendung von OpenID Connect (OIDC) zu konfigurieren. Um Vertrauen zwischen Amazon Cognito und einem Claris Studio-Team herzustellen, müssen Sie:

-

Eine App-Integration erstellen.

-

Diese mit Ihren Claris Studio-Teamdaten aktualisieren.

-

Secrets erstellen.

-

Diese Secrets in Claris Studio speichern.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie über Administratorzugriff auf eine AWS Cognito-Umgebung verfügen.

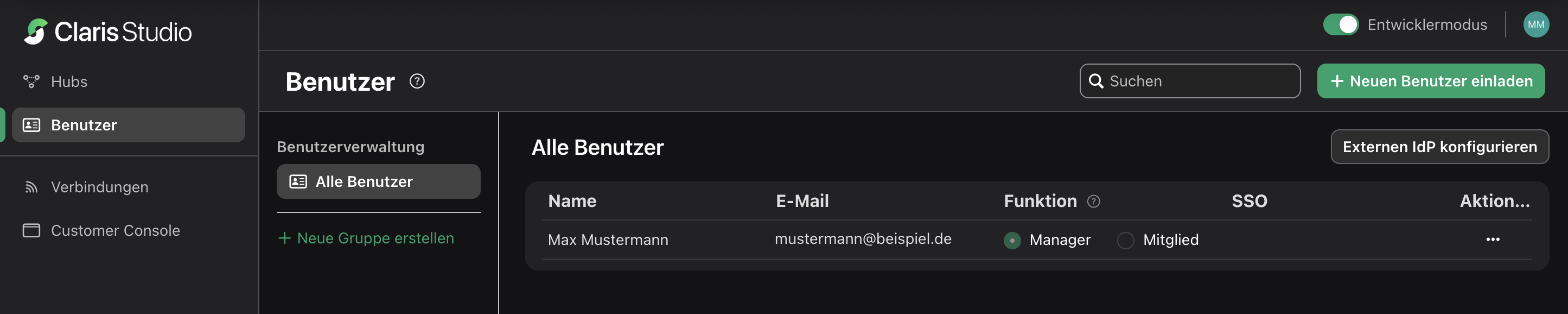

Claris Studio Setup-Seite öffnen

-

Melden Sie sich bei Ihrem Claris Studio-Team an.

-

Klicken Sie links auf das Register Benutzer und dann auf Externen IdP konfigurieren.

-

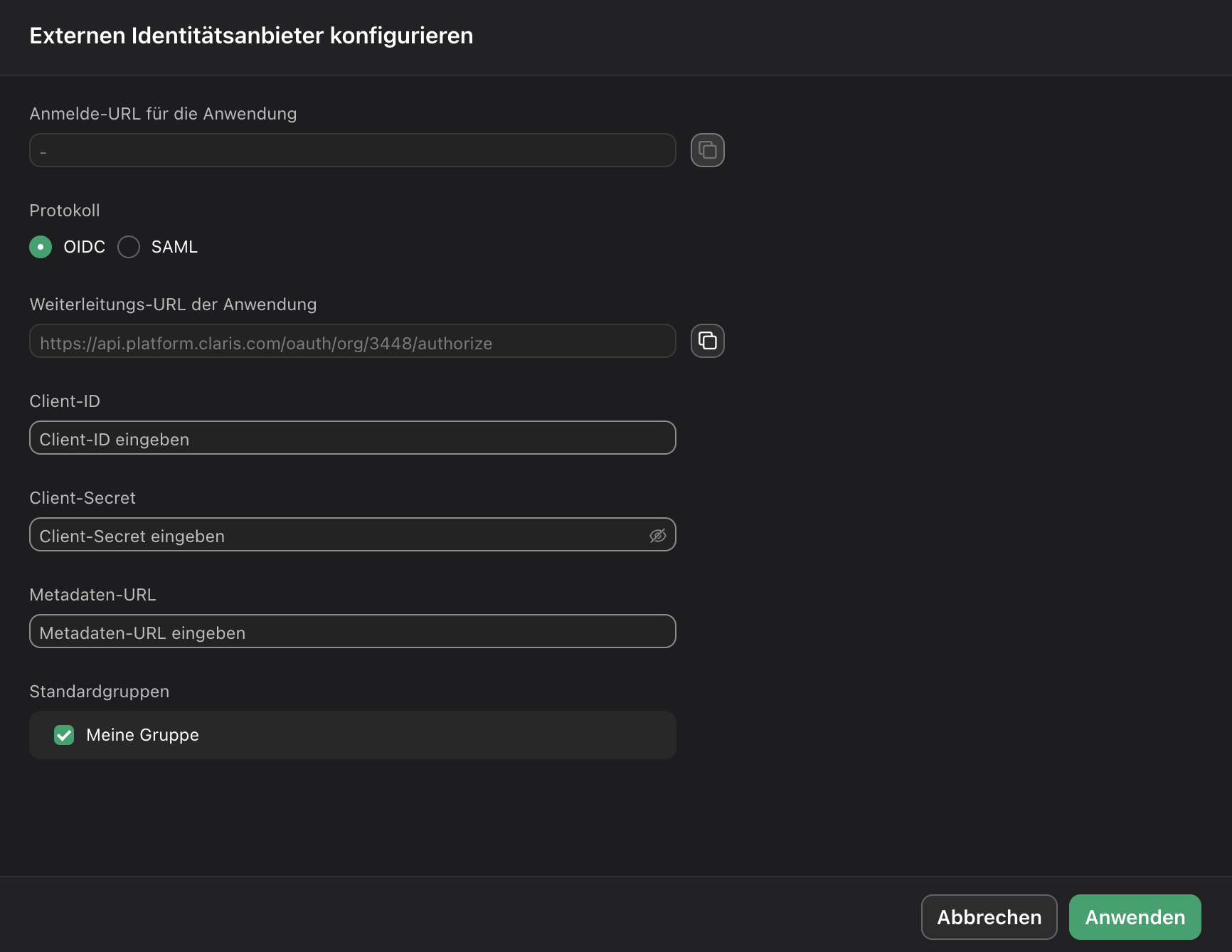

Wählen Sie im Dialogfeld „Externen Identitätsanbieter konfigurieren“ für Protokoll die Option OIDC. Lassen Sie diese Seite geöffnet, um später zu ihr zurückzukehren.

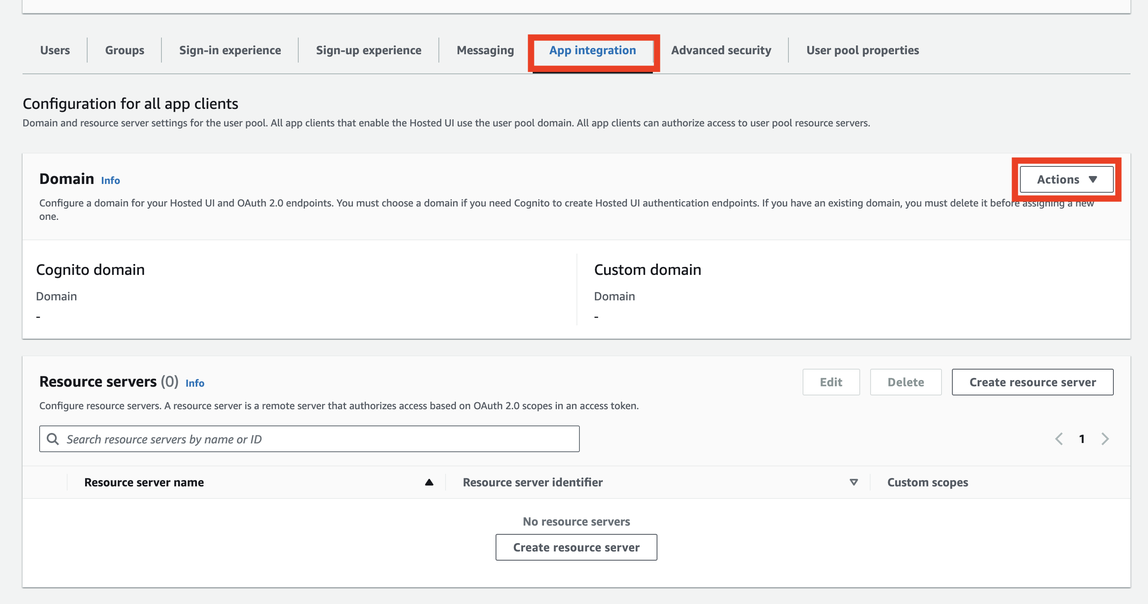

App-Integration

Domäne einrichten

-

Melden Sie sich bei der AWS-Konsole an und gehen Sie dann zu Cognito.

-

Gehen Sie zum Abschnitt App Integration.

-

Klicken Sie auf Create Domain (Domäne erstellen).

-

Wählen Sie Cognito Domain und geben Sie dann einen Domänennamen ein (z. B. Benutzer-Pool-Name).

https://{Benutzer-Pool-Name}.auth.us-west-2.amazoncognito.com

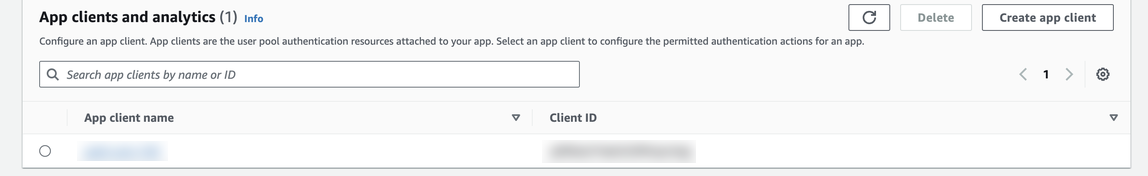

App-Client konfigurieren

-

Gehen Sie in Cognito zu App Client Settings (App-Client-Einstellungen).

-

Wählen Sie den von Ihnen erstellten App-Client aus.

-

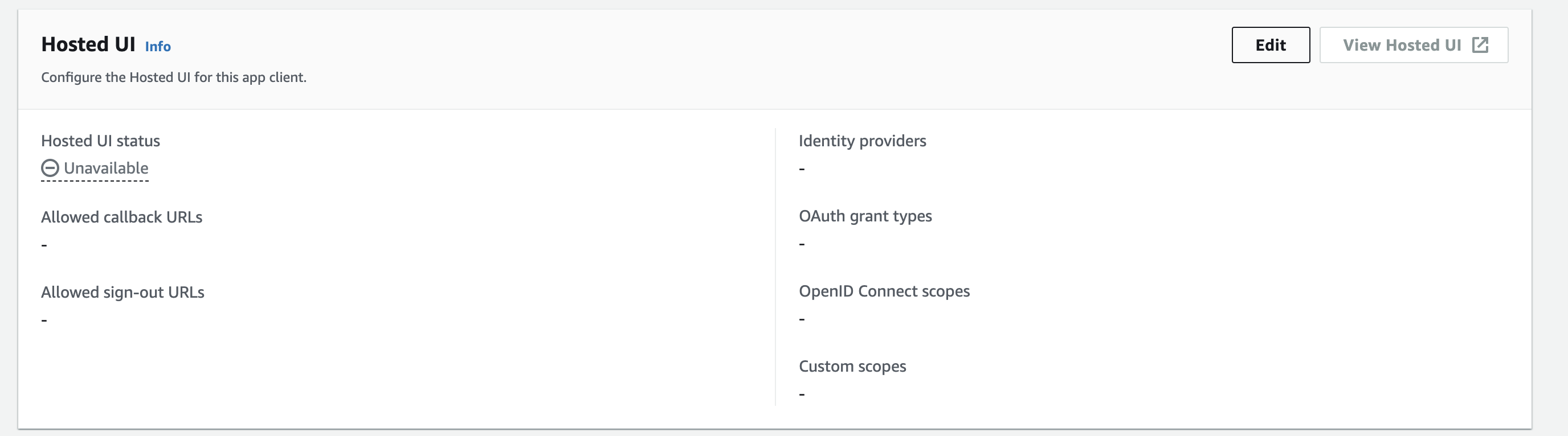

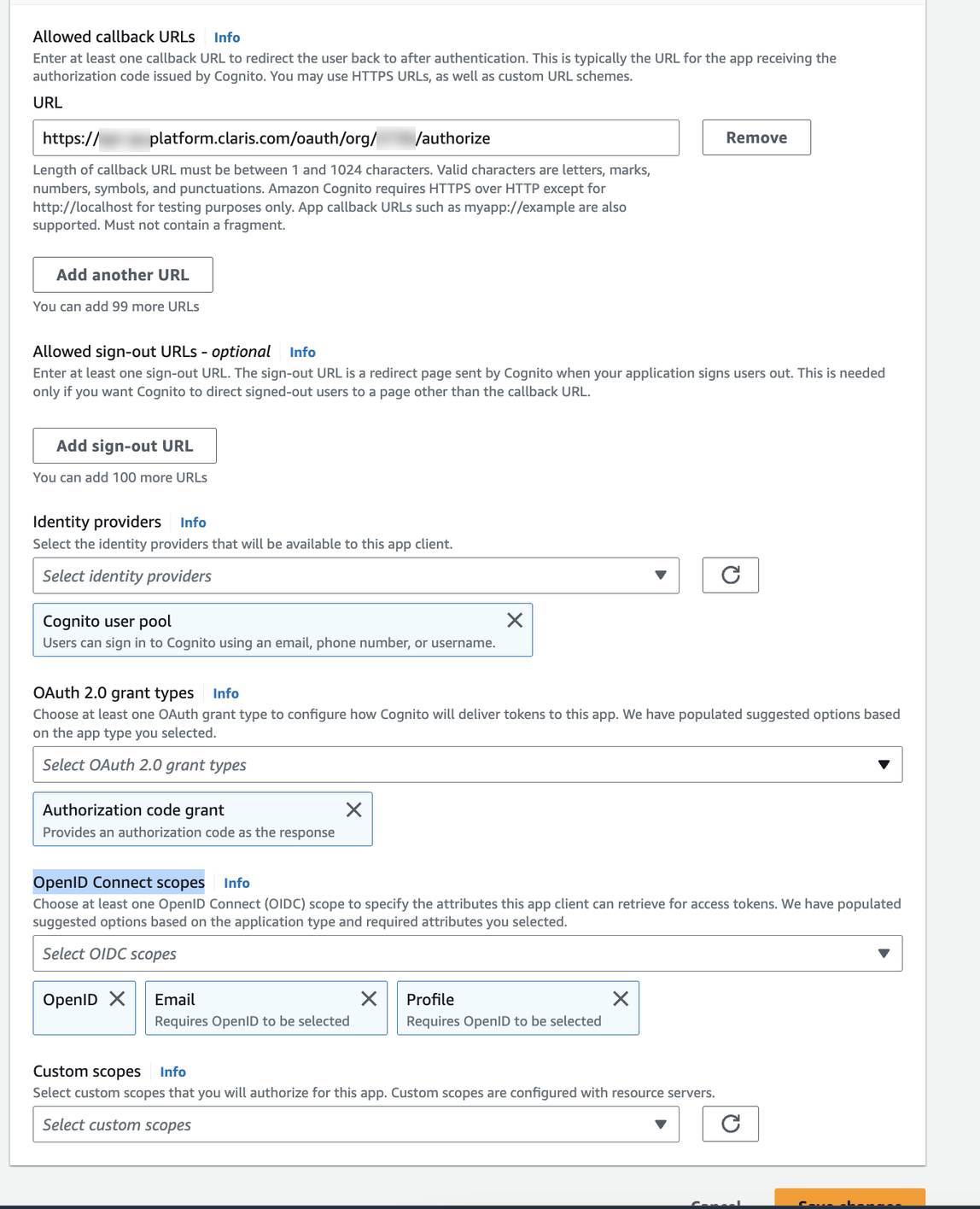

Klicken Sie unter Hosted UI (Bereitgestellte UI) auf Edit (Bearbeiten) und geben Sie dann die folgenden Informationen ein:

-

Callback URL: Geben Sie die Studio-QA-Callback-URL aus den Einstellungen des externen Identitätsdienstleisters von Claris Studio ein. Beispiel:

https://platform.claris.com/oauth/org/<org-id>/authorize

-

Identity Providers (Identitätsanbieter): Wählen Sie Cognito User Pool (Cognito-Benutzerpool).

-

OAuth 2.0 Grant Types (OAuth 2.0-Gewährungstypen): Wählen Sie Authorization Code Grant (Autorisierungscode-Gewährung).

-

OpenID Connect Scopes (OpenID Connect-Bereiche): Wählen Sie openid, email und profile.

-

-

Klicken Sie auf Save Changes (Änderungen speichern).

Werte in Claris Studio eingeben

-

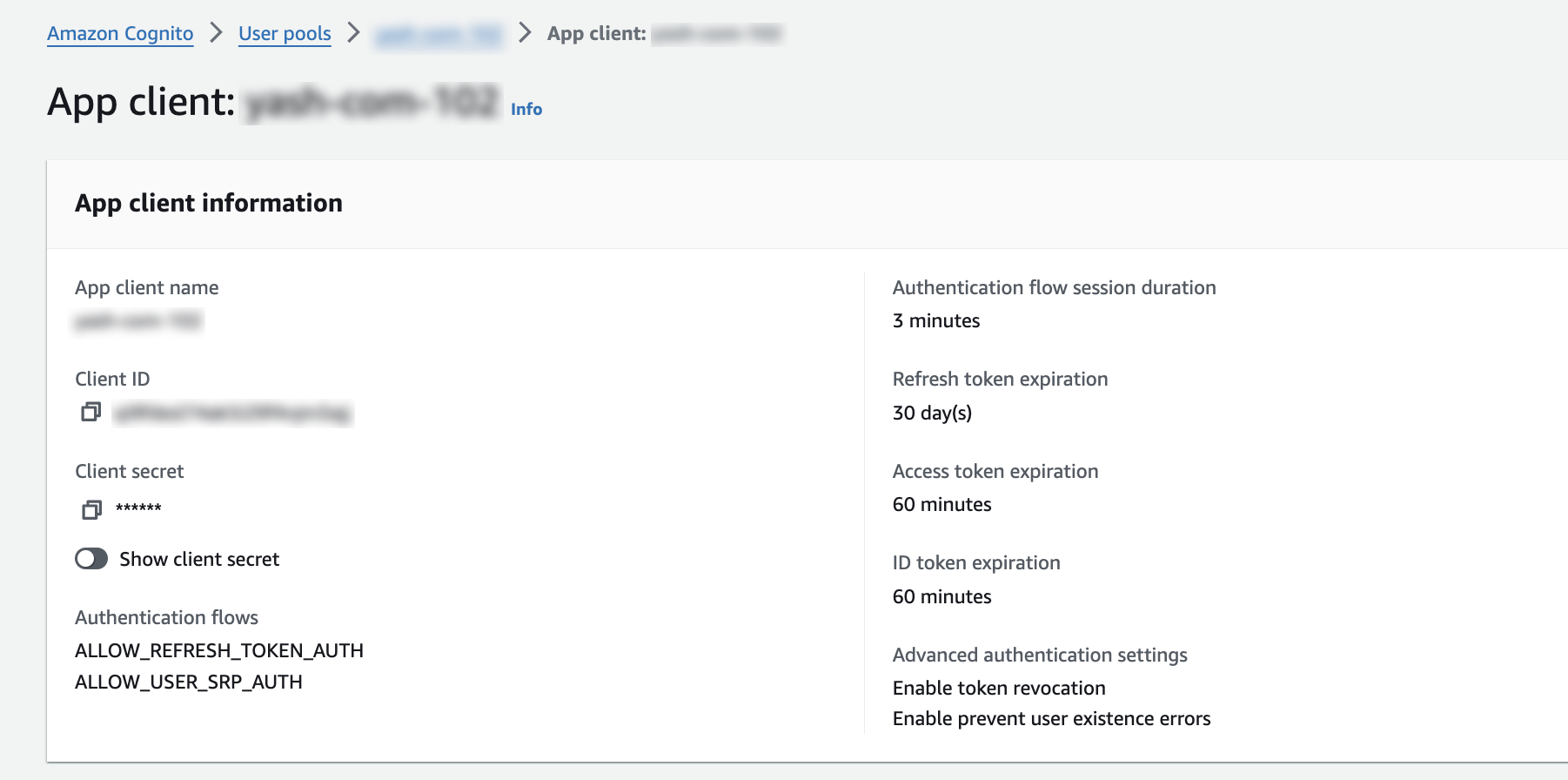

Kopieren Sie in Cognito aus App Client Settings (App-Client-Einstellungen) die Client-ID und das Client-Secret.

- Gehen Sie zurück zur Claris Studio-Seite, die Sie zuvor geöffnet haben (siehe „Claris Studio Setup-Seite öffnen“).

-

Wählen Sie im Dialogfeld Externen Identitätsanbieter konfigurieren unter „Protokoll“ die Option OIDC und geben Sie dann die folgenden Informationen ein:

-

Client-ID: Fügen Sie die aus Cognito kopierte Client-ID ein.

-

Client-Secret: Fügen Sie das aus Cognito kopierte Client-Secret ein.

-

Metadaten-URL: Geben Sie Folgendes ein:

https://cognito-idp.<awsregion>.amazonaws.com/<userpoolid>/.well-known/openid-configuration

-

-

Wählen Sie eine oder mehrere Standardgruppen aus, bei denen Sie sich über diesen externen IdP anmelden möchten, und klicken Sie dann auf Anwenden.

Wenn Sie noch keine Gruppen haben, können Sie hier eine erstellen und später Benutzer hinzufügen. Weitere Informationen finden Sie unter Mit Gruppen arbeiten.

- Kopieren Sie auf der Seite „Benutzer“ den Link mit der Bezeichnung Anmelde-URL für die Anwendung und stellen Sie ihn den Benutzern zur Verfügung. Durch die Verwendung dieser URL können sie sich mit ihren SSO-Anmeldeinformationen bei Claris Studio anmelden.