Active Directory-Verbunddienste mit SAML

Führen Sie die folgenden Schritte aus, um Single Sign-On (SSO) für Claris Studio mit den Verbunddiensten Ihrer Active Directory-Instanz unter Verwendung von Security Assertion Markup Language (SAML) zu konfigurieren. Um Vertrauen zwischen Ihrer AD-Instanz und Ihrem Claris Studio-Team herzustellen, müssen Sie:

-

Eine Vertrauensstellung der vertrauenden Seite erstellen.

-

Anspruchszuordnungen hinzufügen.

-

Die Metadaten-URL in Claris Studio eingeben.

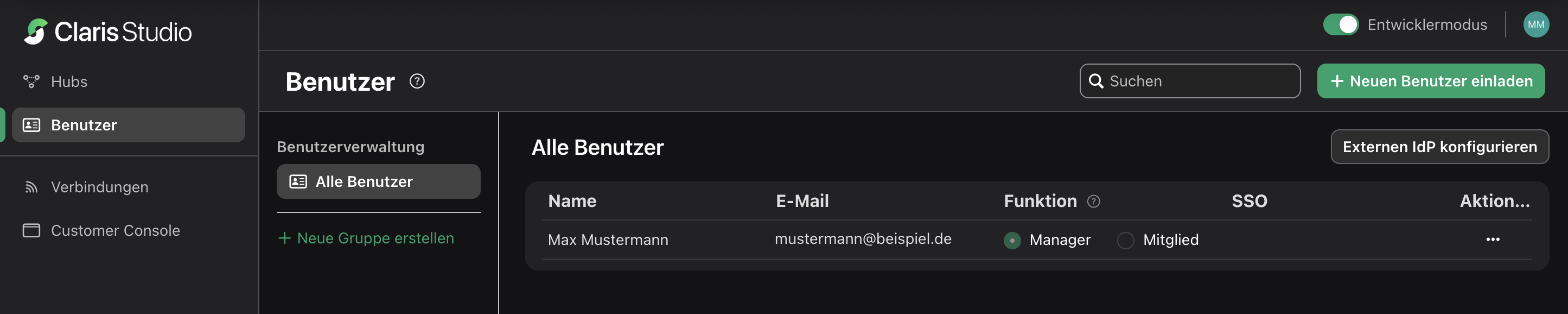

Claris Studio Setup-Seite öffnen

-

Melden Sie sich bei Ihrem Claris Studio-Team an.

-

Klicken Sie links auf das Register Benutzer und dann auf Externen IdP konfigurieren.

-

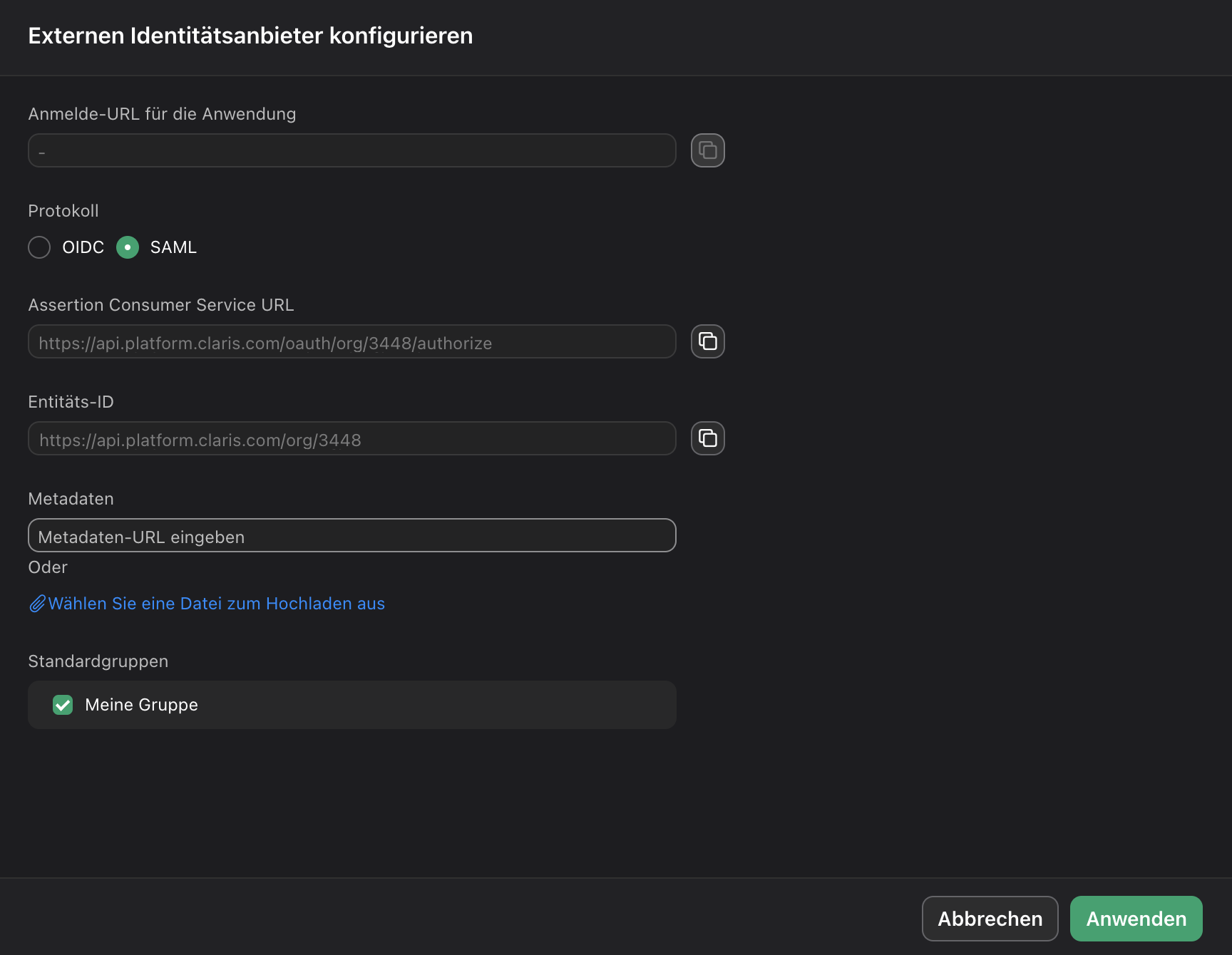

Wählen Sie im Dialogfeld „Externen Identitätsanbieter konfigurieren“ für Protokoll die Option SAML. Lassen Sie diese Seite geöffnet, um später zu ihr zurückzukehren.

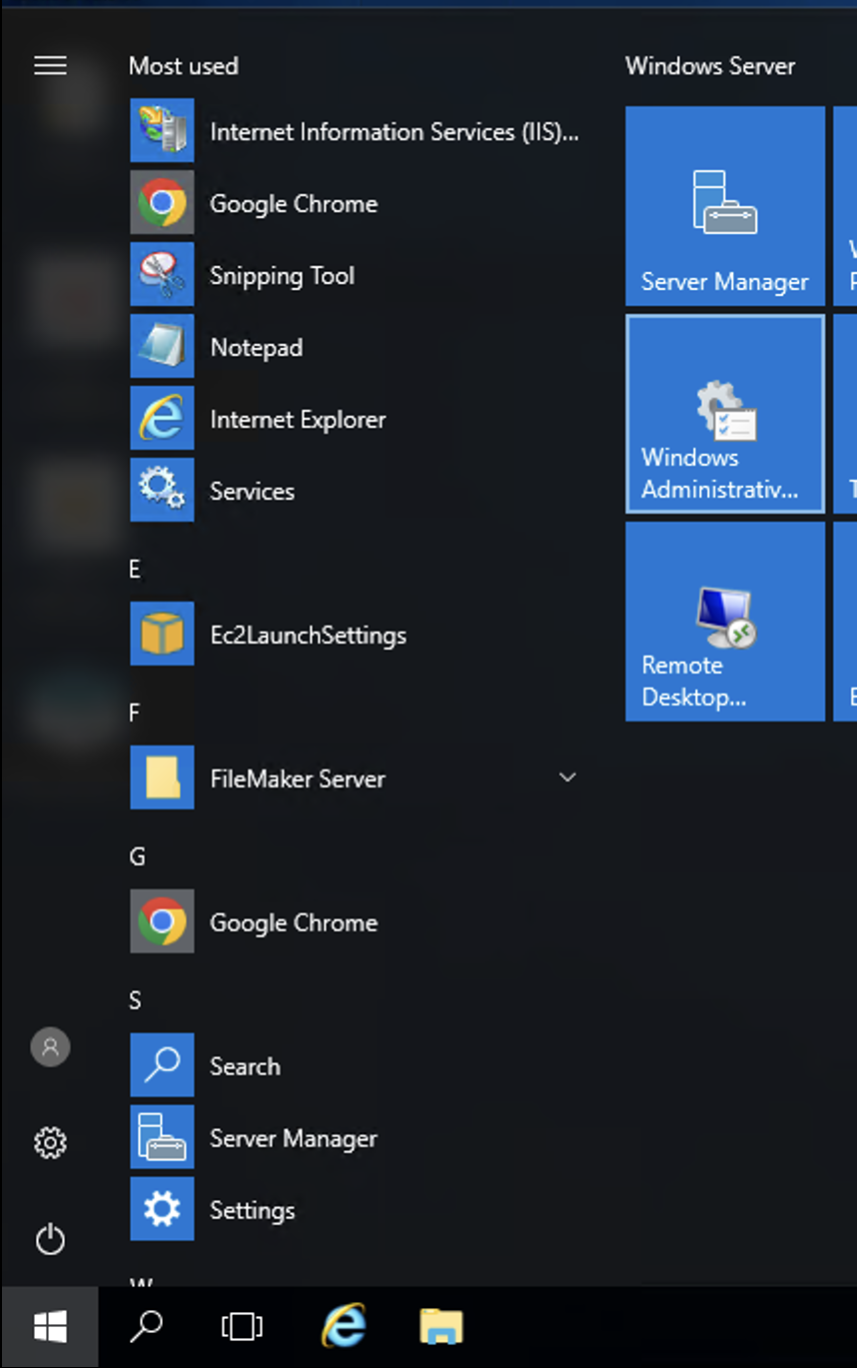

Vertrauensstellung der vertrauenden Seite hinzufügen

-

Melden Sie sich in Ihrer Windows Server-Instanz mit Ihrem Administratorkonto an. Klicken Sie im Startmenü auf

Windows Administrative Tools(Windows-Verwaltungsprogramme) im AbschnittWindows Serverauf der rechten Seite.

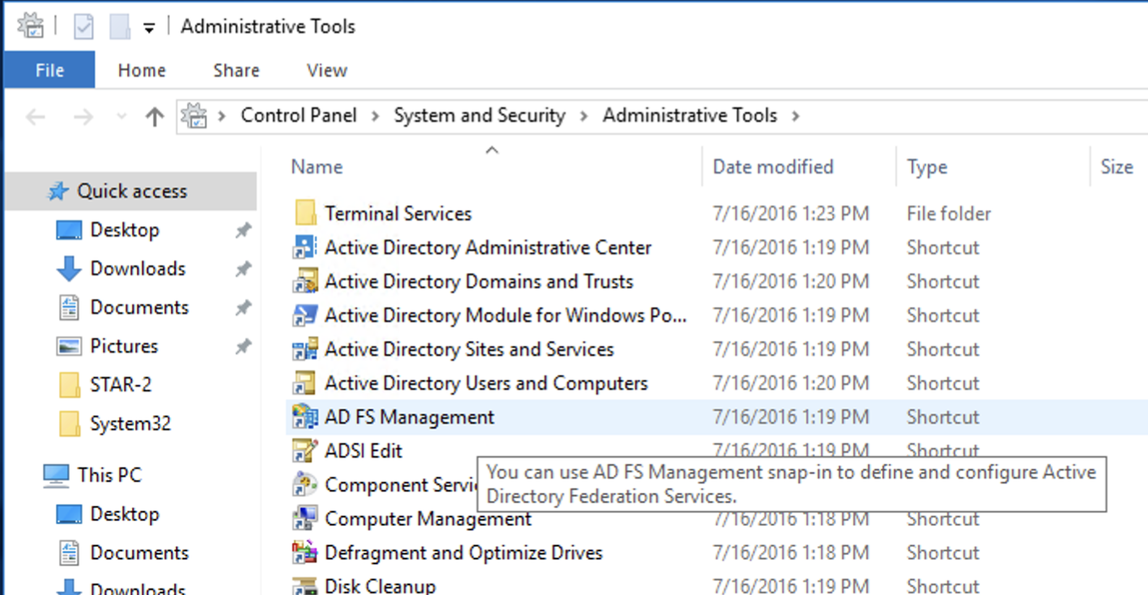

-

Öffnen Sie im neuen Datei-Explorer-Fenster die Verknüpfung

AD FS Management(AD FS-Verwaltung).

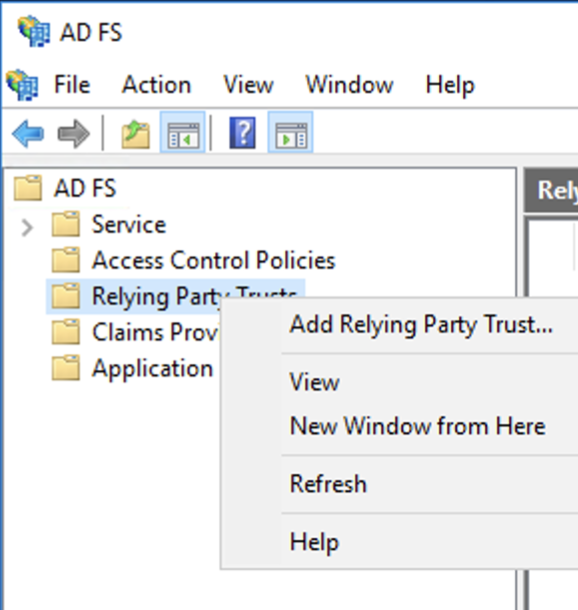

-

Klicken Sie in der linken Seitenleiste des AD FS-Fensters mit der rechten Maustaste auf Relying Party Trusts (Vertrauensstellungen der vertrauenden Seite) > Add Relying Party Trust (Vertrauensstellung der vertrauenden Seite hinzufügen).

-

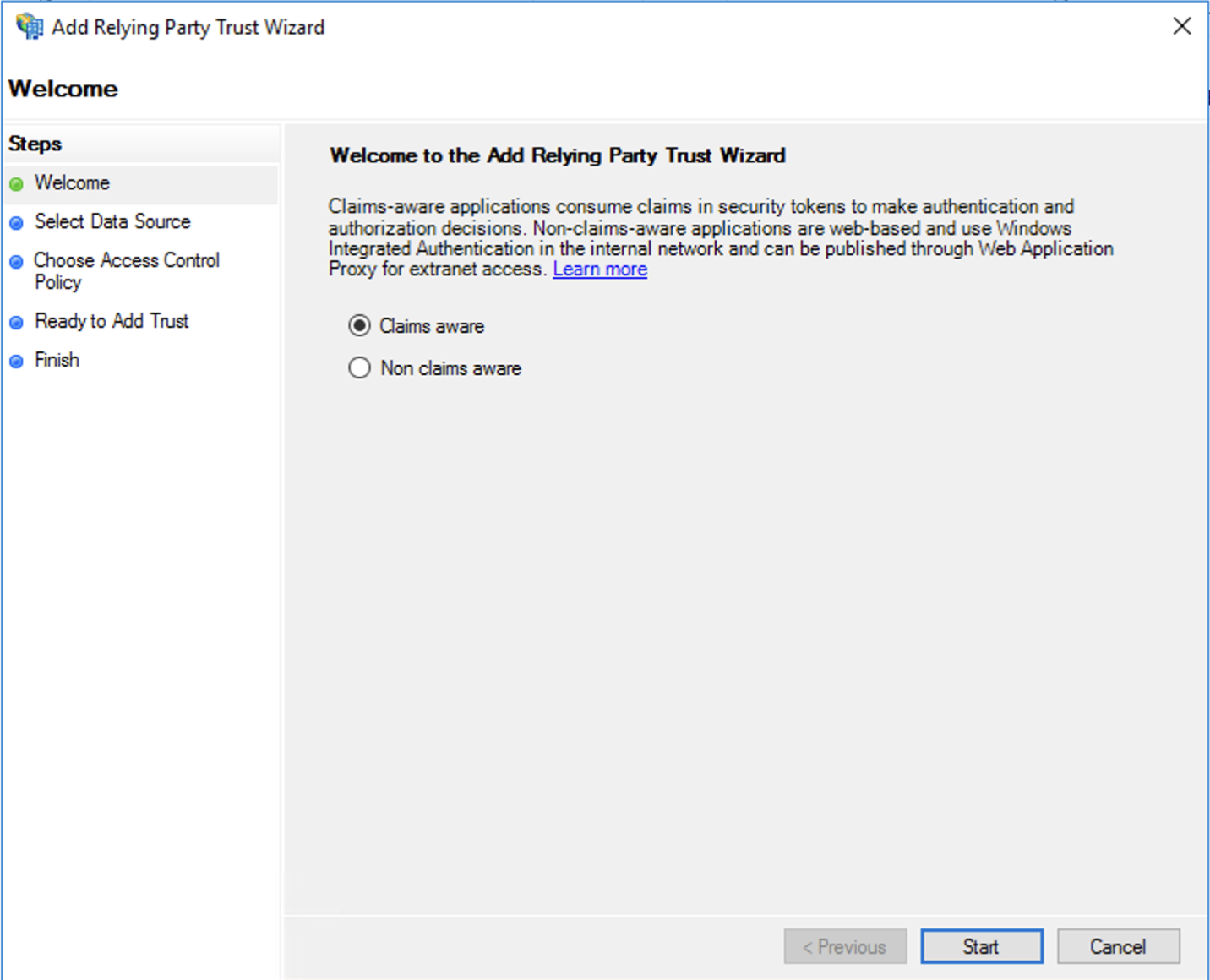

Wählen Sie im Assistenten Claims aware (Ansprüche unterstützend) und klicken Sie dann auf Start.

-

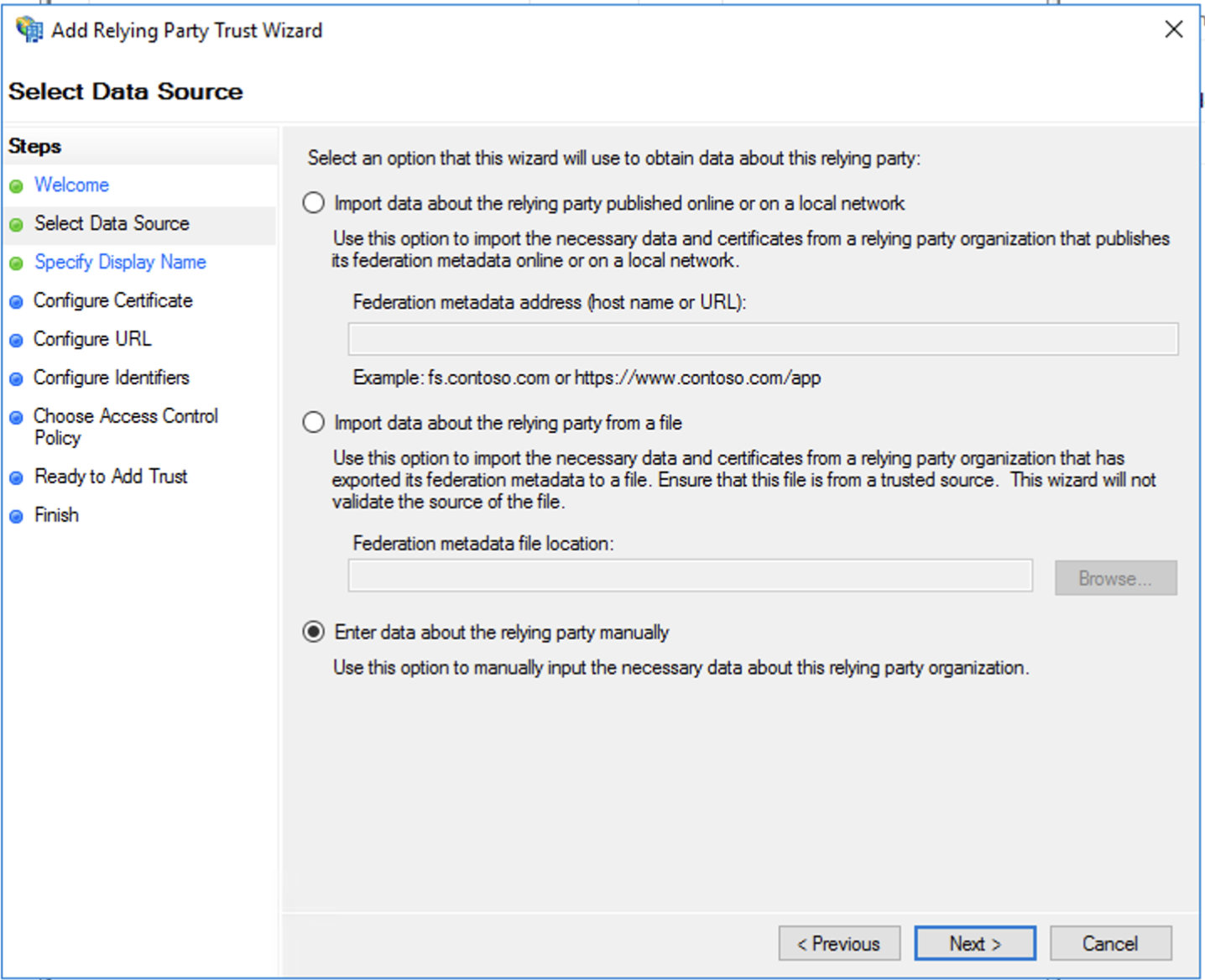

Wählen Sie Enter data about the relying party manually (Daten über die vertrauende Seite manuell eingeben) und klicken Sie dann auf Next (Weiter).

-

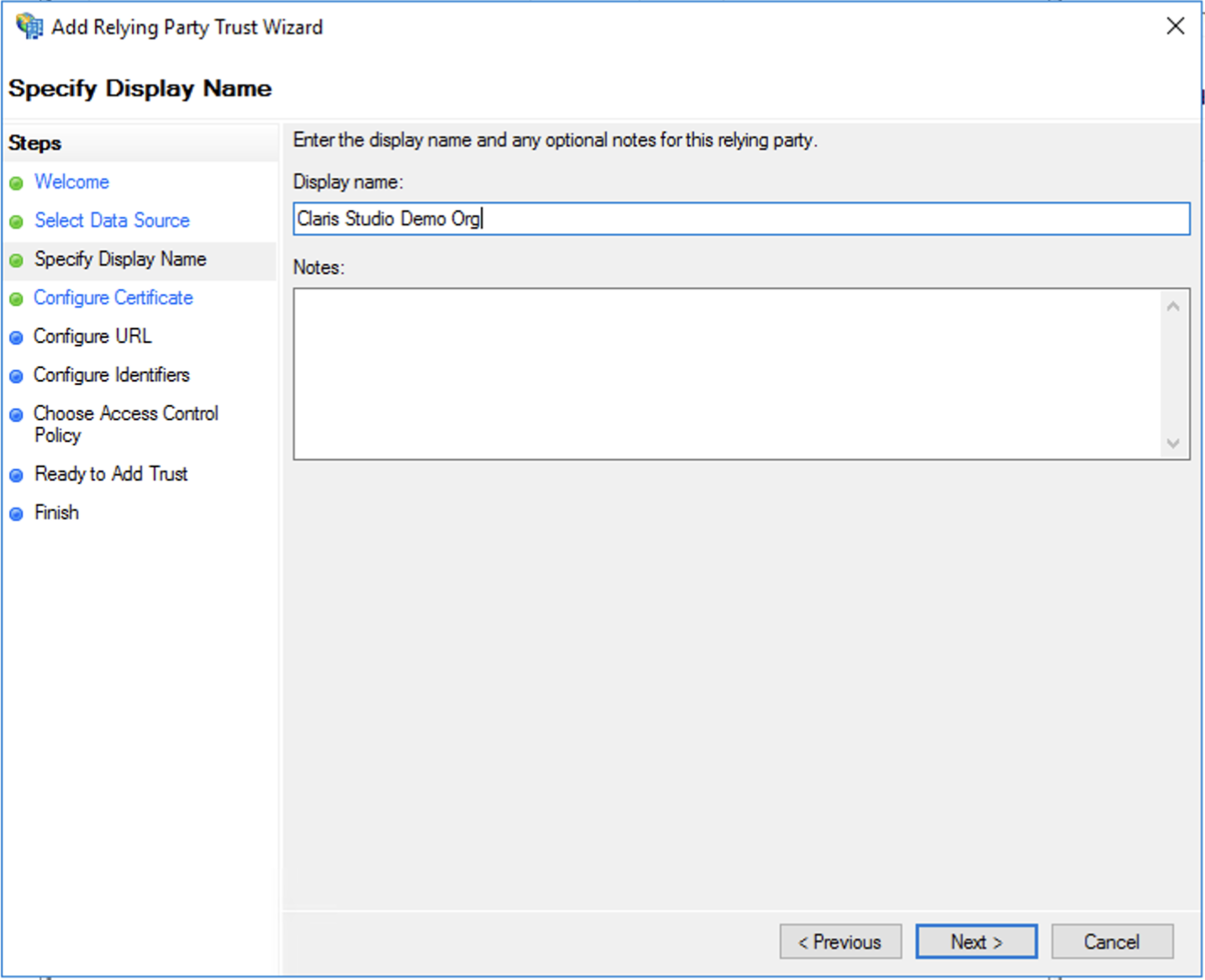

Geben Sie Ihrer neuen Integration einen Namen für Display name (Anzeigename) und fügen Sie Notes (Anmerkungen) hinzu, die Ihrem Claris Studio-Team helfen, diese Integration von anderen zu unterscheiden. Klicken Sie auf Next (Weiter).

-

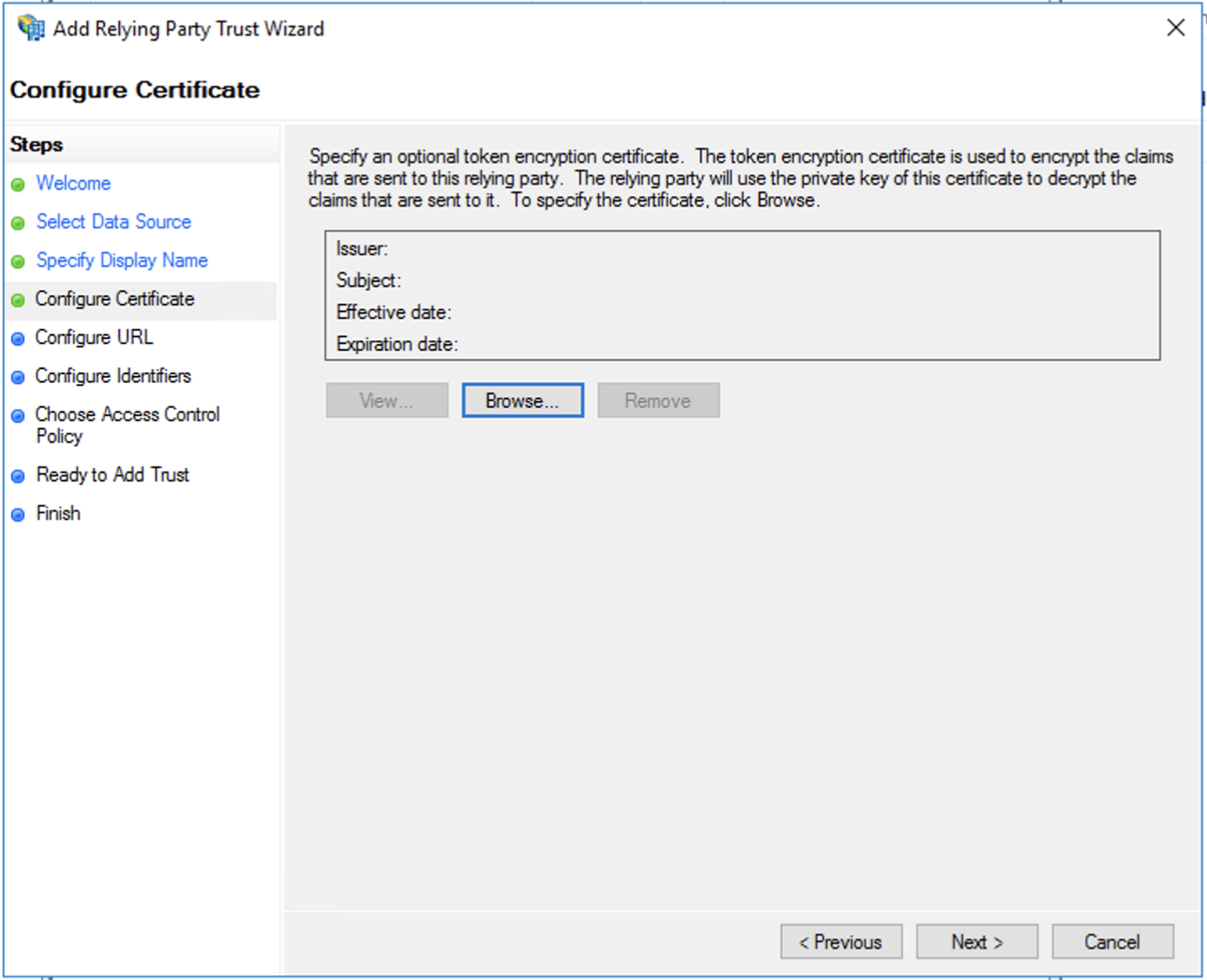

Lassen Sie die Zertifikatskonfiguration leer.

Klicken Sie auf Next (Weiter).

-

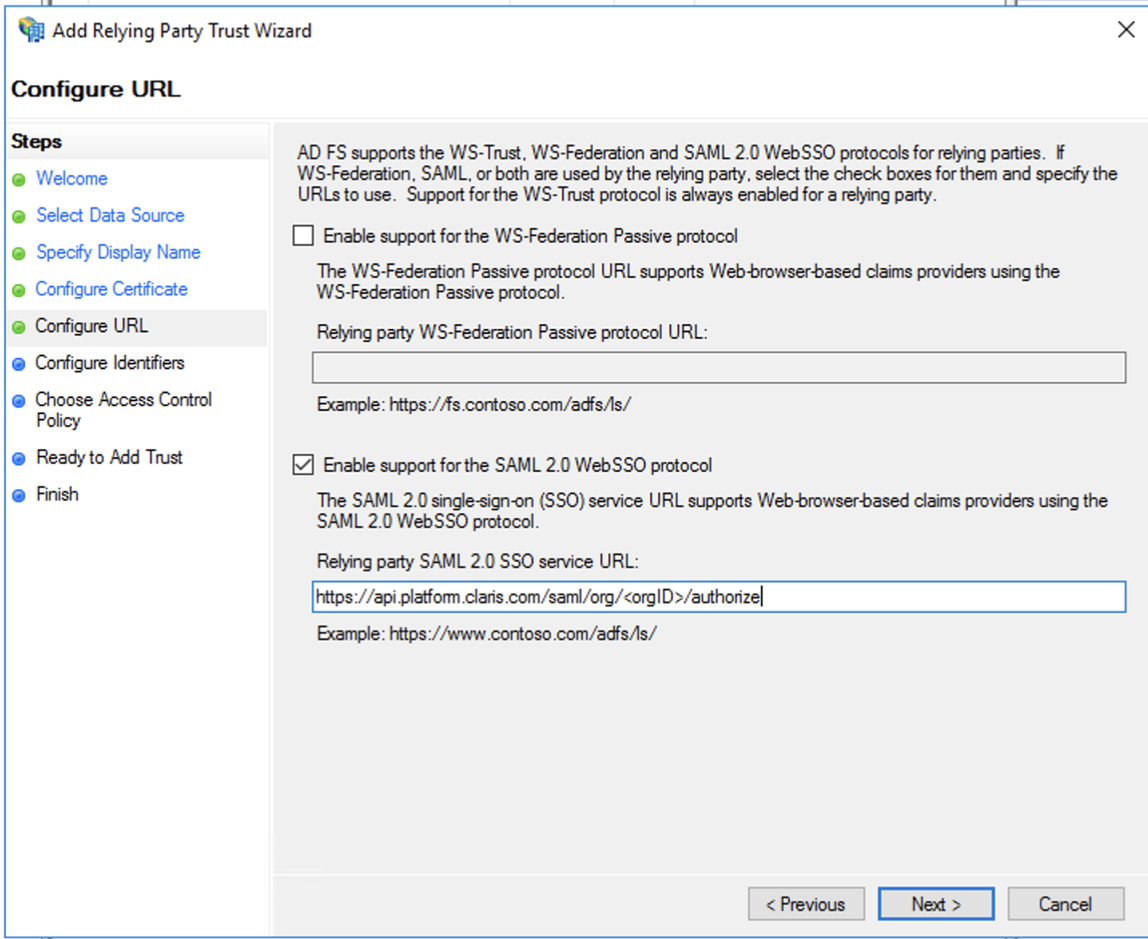

Wählen Sie die Option Enable support for the SAML 2.0 WebSSO Protocol (Unterstützung für das SAML 2.0 WebSSO-Protokoll aktivieren) aus. Kopieren Sie dann in Claris Studio den Wert Assertion Consumer Service URL (siehe „Claris Studio Setup-Seite öffnen“ weiter oben) und fügen Sie ihn hier ein.

Klicken Sie auf Next (Weiter).

-

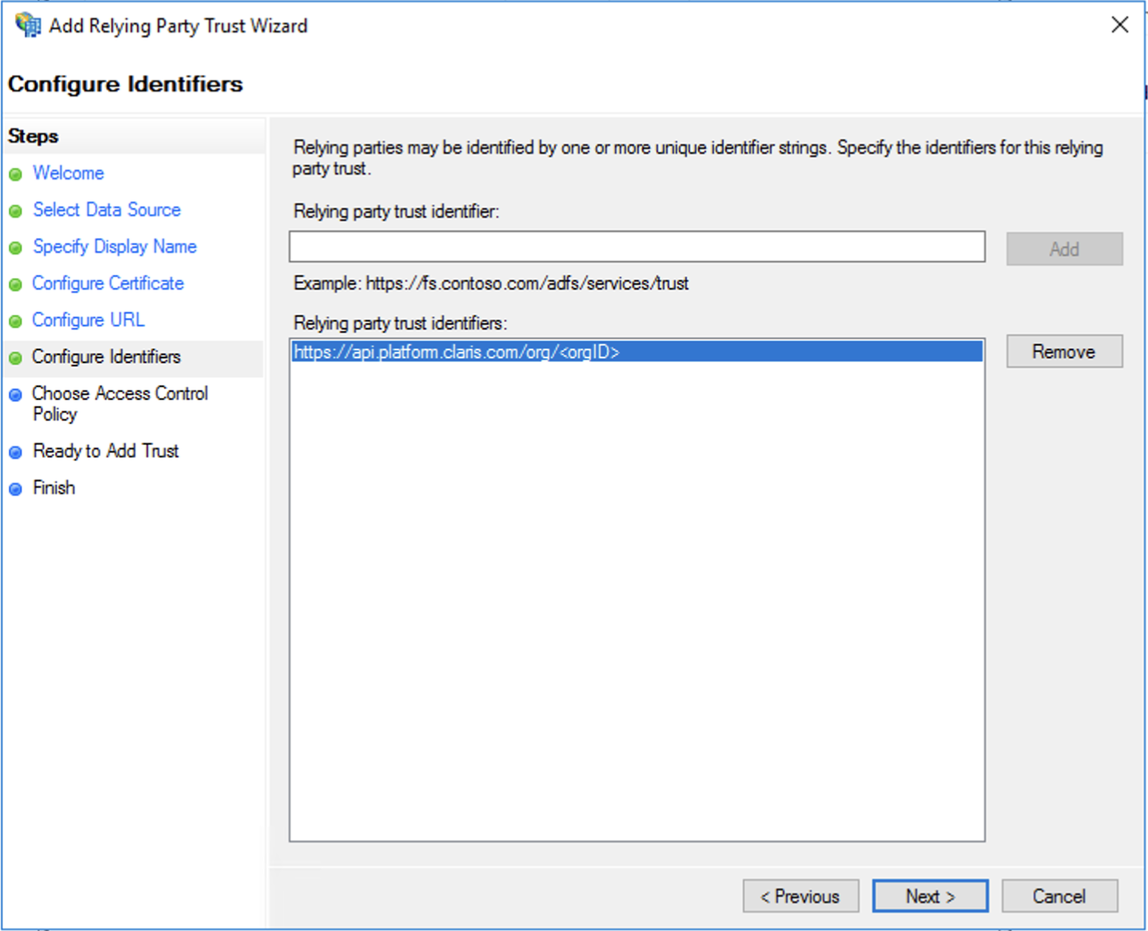

Kopieren Sie für Relying party trust identifier in Claris Studio die Entitäts-ID (siehe „Claris Studio Setup-Seite öffnen“ weiter oben) und fügen Sie diese hier ein.

Klicken Sie anschließend auf Add (Hinzufügen) und dann auf Next (Weiter), um fortzufahren.

-

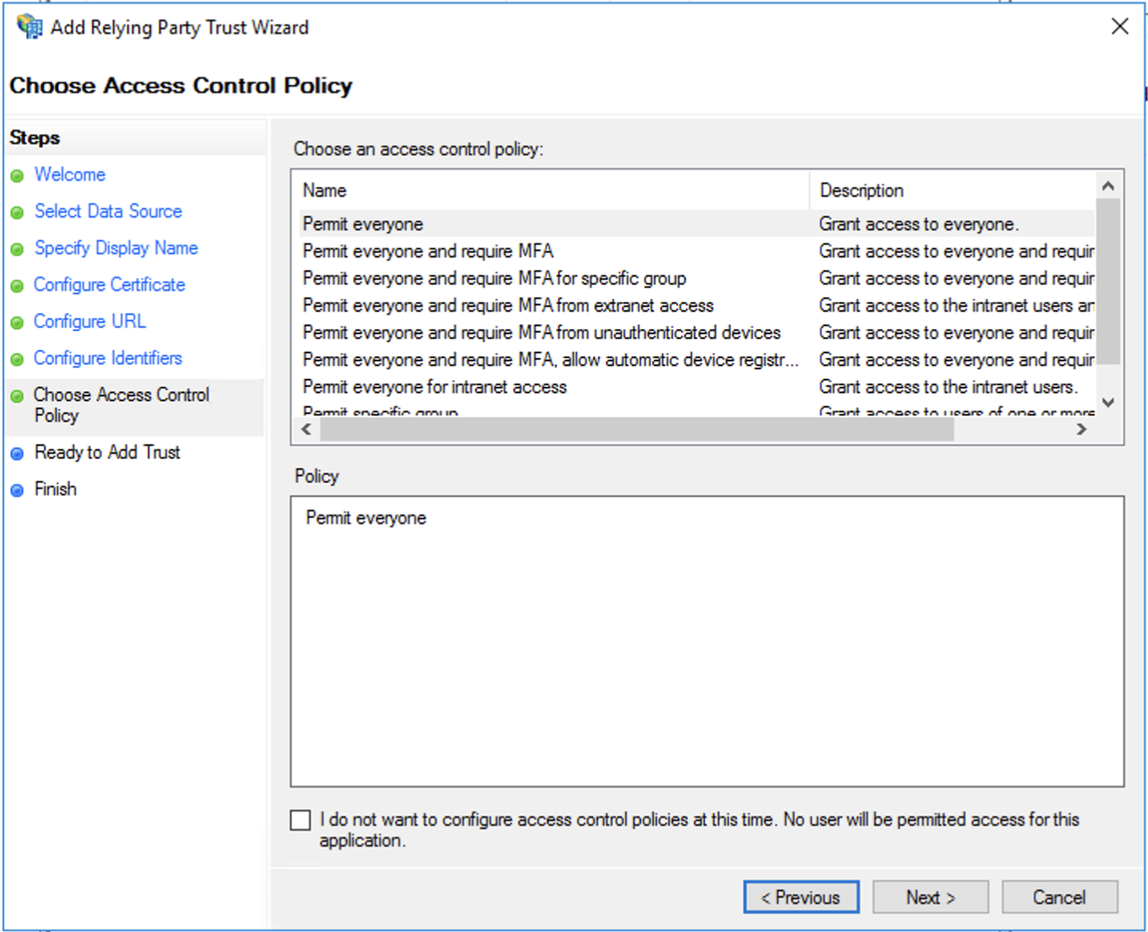

Wählen Sie eine Zugriffsrichtlinie aus, um festzulegen, welche Benutzer in Ihrer Organisation auf dieses Claris Studio-Team zugreifen können.

Wenn Sie beispielsweise Permit Everyone (Jedem einzelnen Zugriff gewähren) auswählen, können alle Benutzer in Ihrer Active Directory-Instanz auf dieses Claris Studio-Team zugreifen.

Klicken Sie auf Next (Weiter).

-

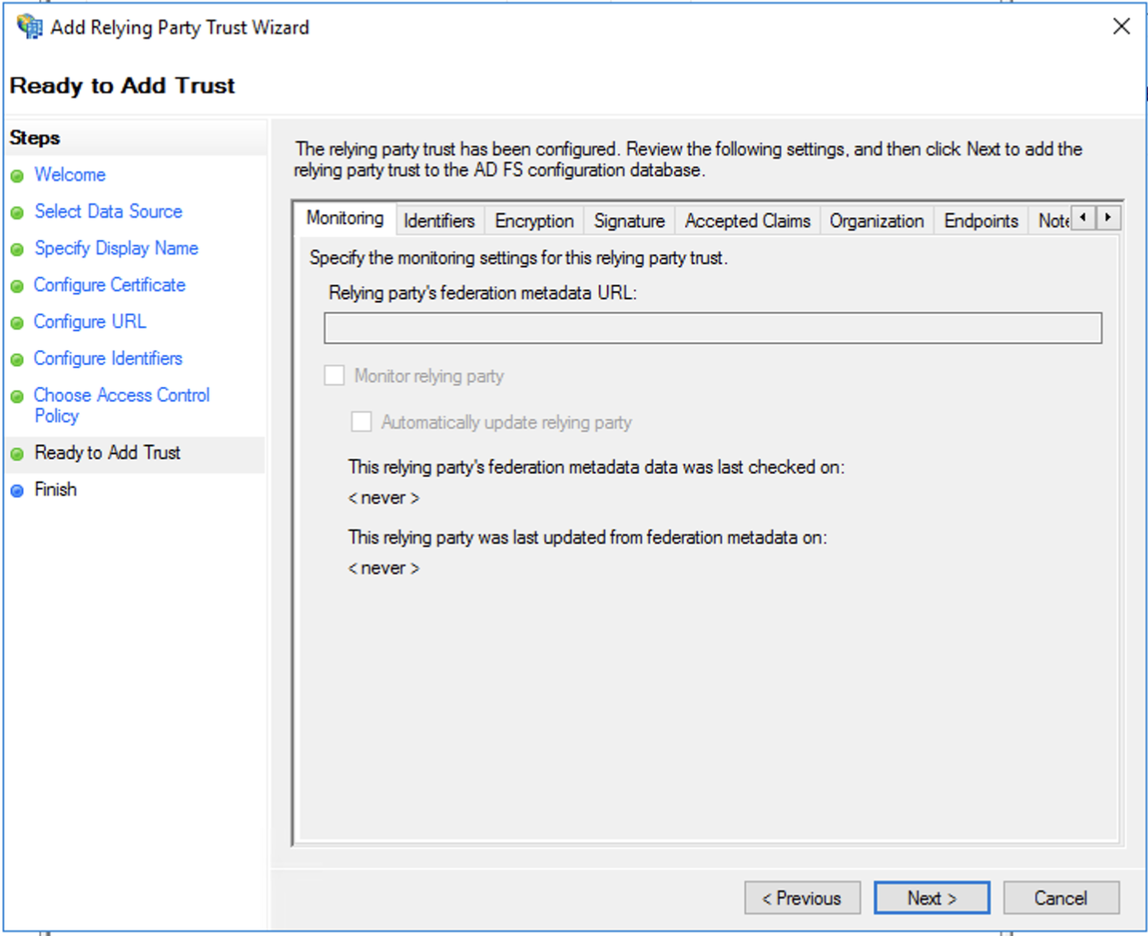

Klicken Sie im Bildschirm Ready to Add Trust (Bereit zum Hinzufügen der Vertrauensstellung) auf Next (Weiter), ohne etwas zu ändern.

-

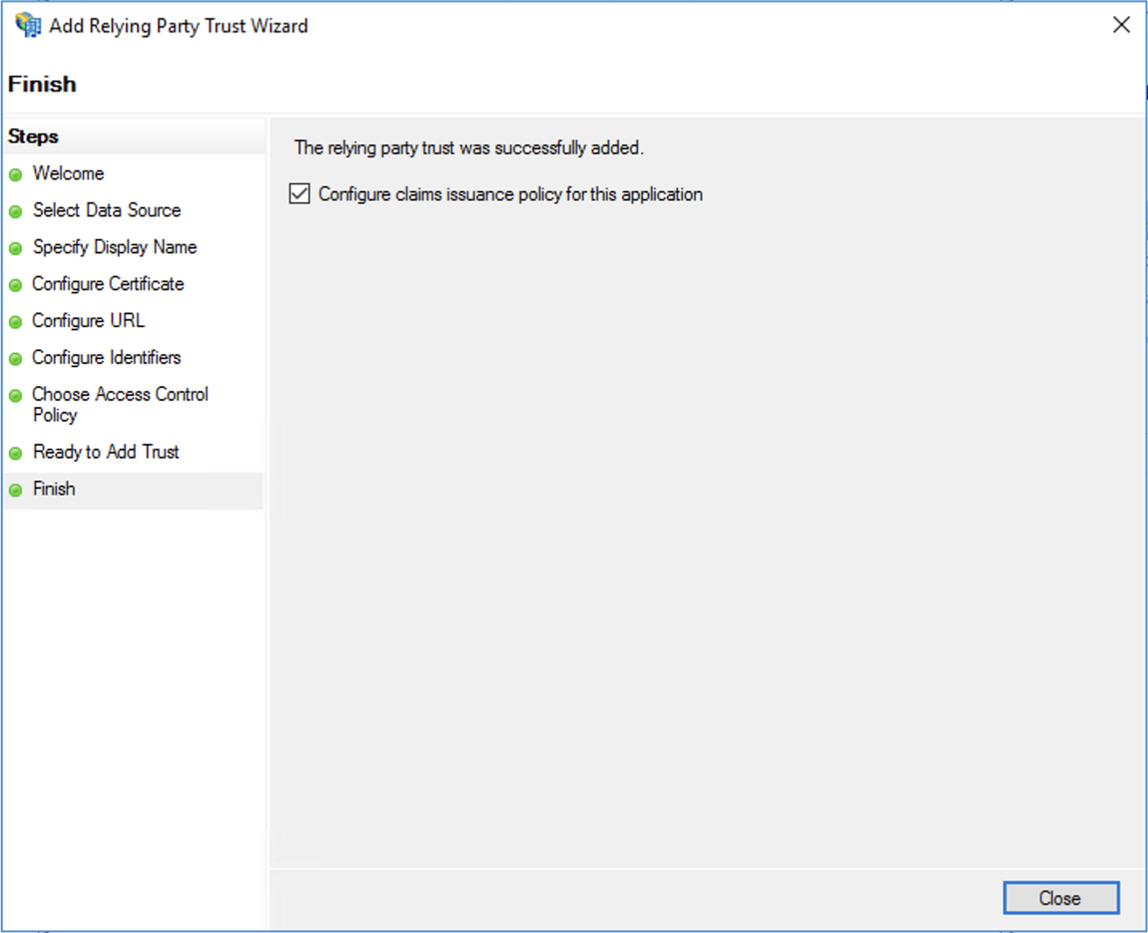

Vergewissern Sie sich, dass die Option Configure claims issuance policy for this application (Anspruchsaustellungs-Richtlinie für diese Anwendung konfigurieren) ausgewählt ist.

Klicken Sie auf Close (Schließen).

Zuordnungen hinzufügen

-

Die Eigenschaften der Benutzer in Active Directory müssen Namen zugeordnet werden, die Claris Studio versteht.

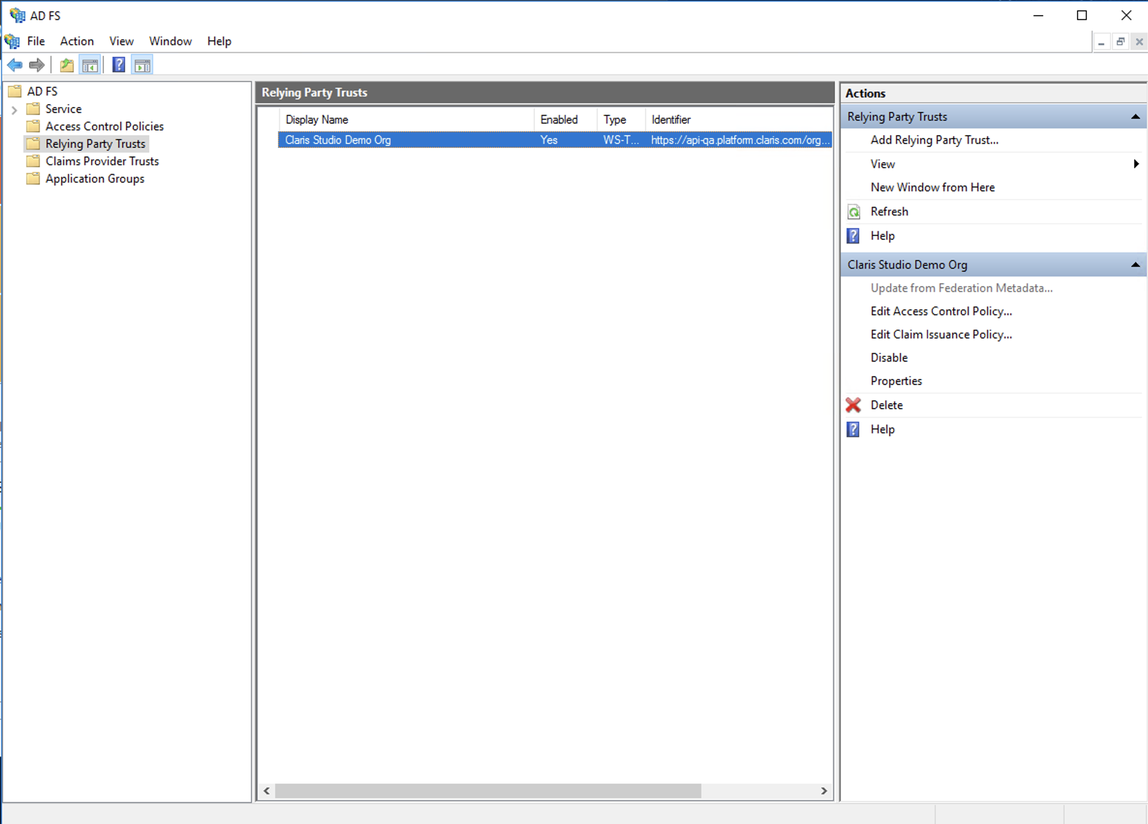

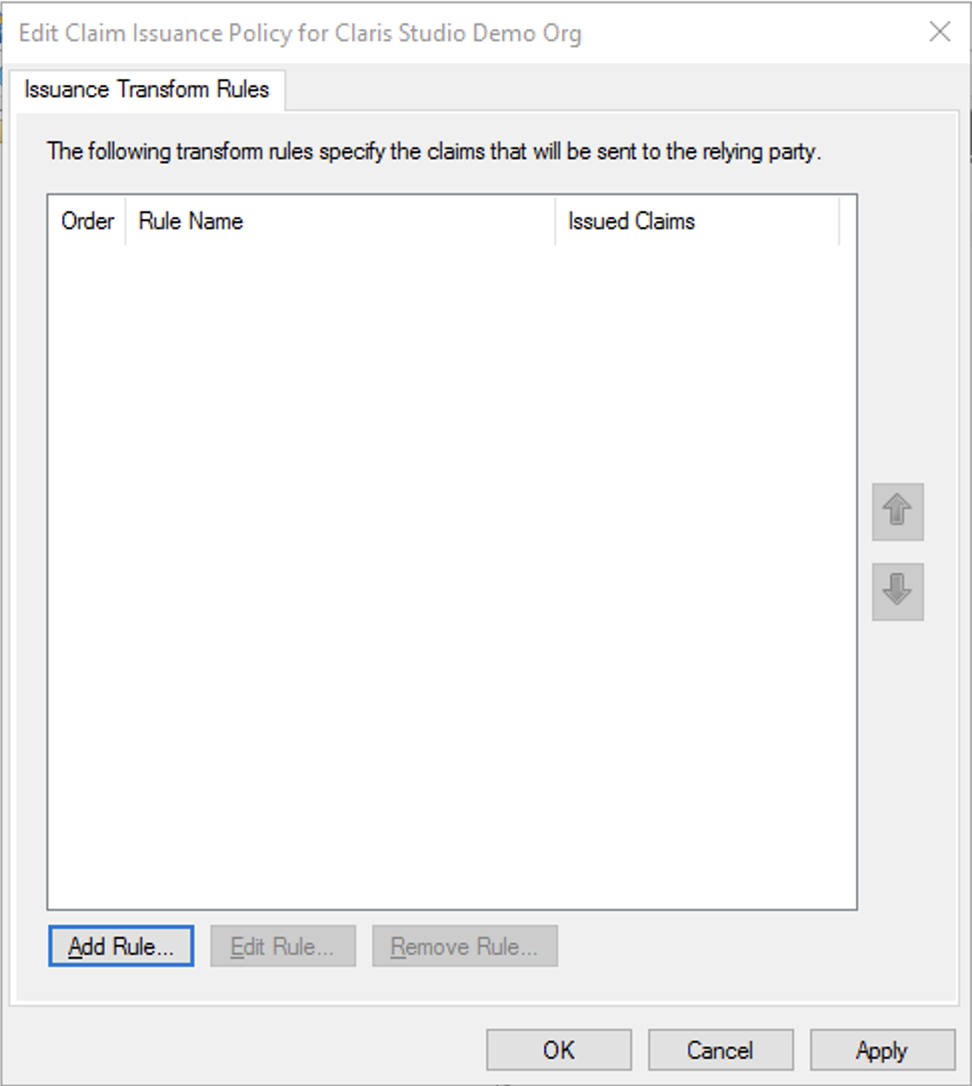

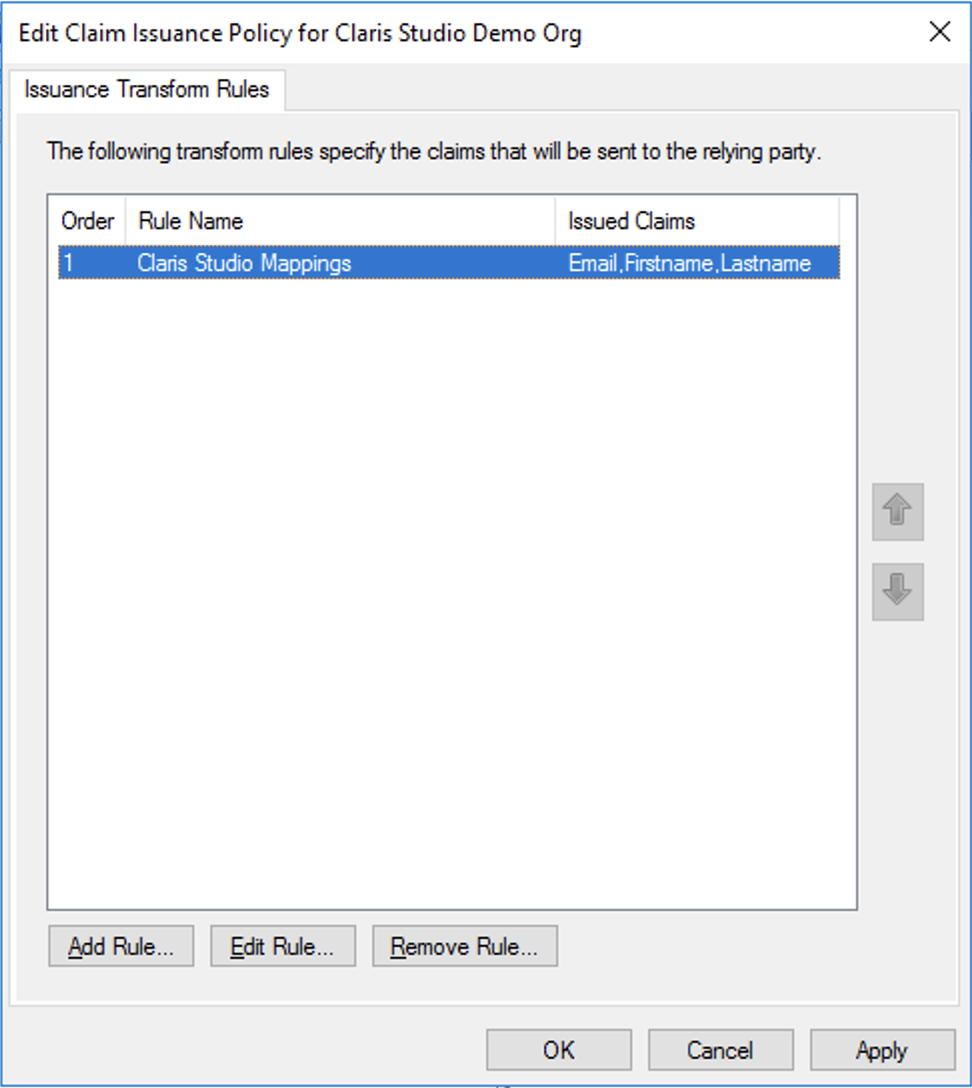

Wählen Sie für Relying Party Trusts (Vertrauensstellungen der vertrauenden Seite) den soeben hinzugefügten Trust aus und klicken Sie dann in der rechten Seitenleiste auf Edit Claim Issuance Policy (Anspruchsaustellungsrichtlinie bearbeiten).

-

Klicken Sie im Dialogfeld auf Add Rule (Regel hinzufügen).

-

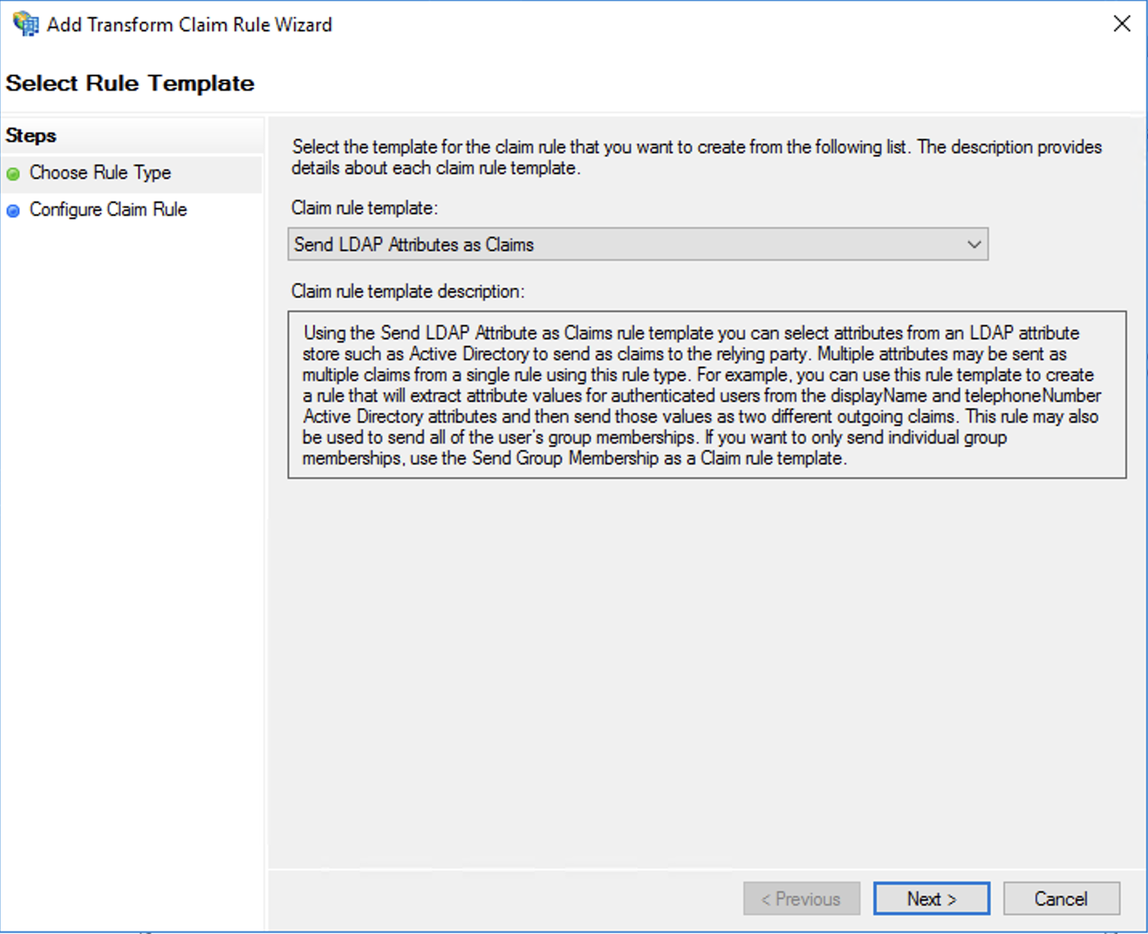

Lassen Sie im Assistenten für neue Regeln für Claim rule template (Anspruchsregelvorlage) die Option Send LDAP Attributes as Claims (LDAP-Attribute als Ansprüche senden) ausgewählt.

Klicken Sie auf Next (Weiter).

-

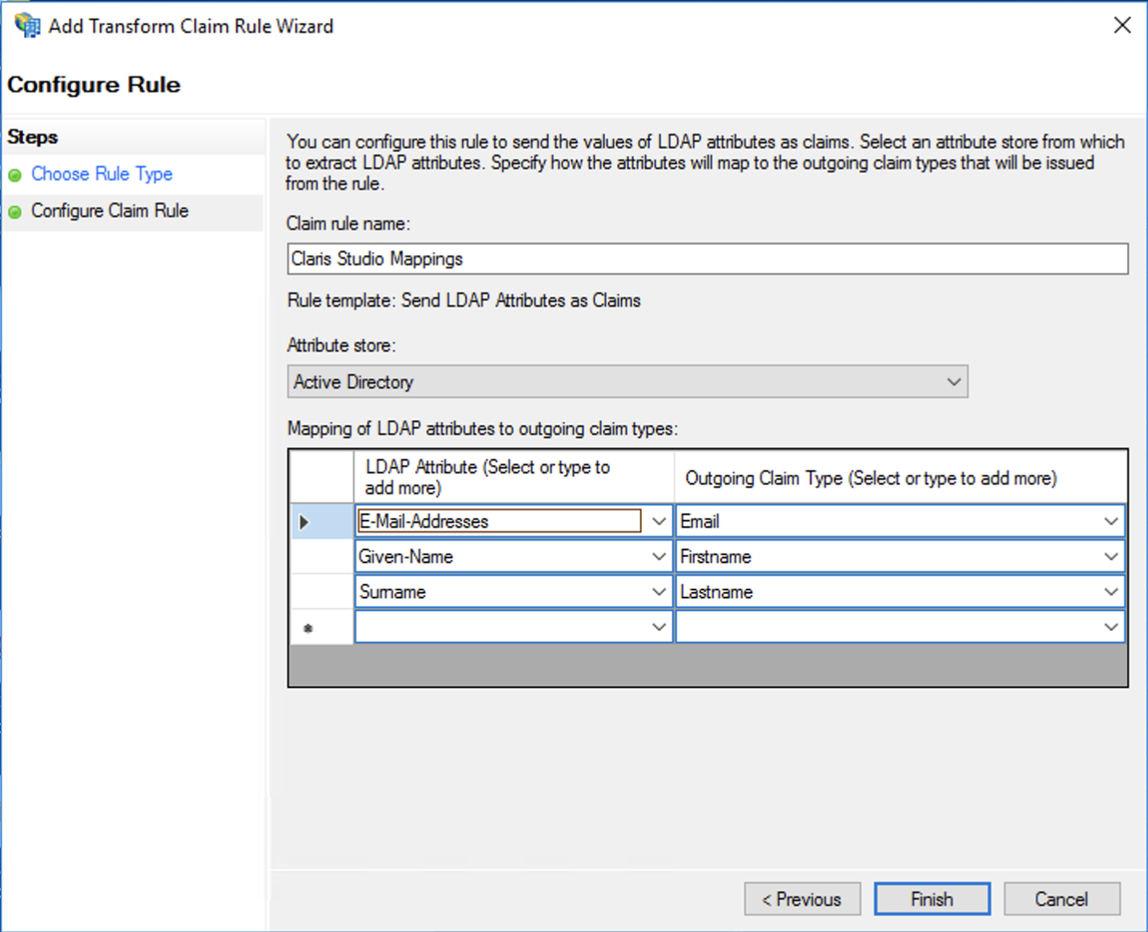

Geben Sie für Claim rule name (Anspruchsregelname) einen beschreibenden Namen an. Lassen Sie für Attribute store (Attributspeicher) die Einstellung auf Active Directory.

Klicken Sie dann auf den Pfeil für die Optionsanzeige und wählen Sie E-Mail-Addresses (E-Mail-Adressen) als LDAP-Attribut für die erste Zeile aus. Wählen Sie in der nächsten Zeile die Option Given-Name (Vorname) und in der dritten Zeile die Option Surname (Nachname) aus.

Geben Sie in der Spalte „Outgoing Claim Type“ (Ausgehender Anspruchstyp) für jede Zeile den folgenden Wert für jedes LDAP-Attribut ein. Achten Sie darauf, die Anspruchstypen genau wie angegeben einzugeben, da sie zwischen Groß- und Kleinschreibung unterscheiden.

-

E-Mail-Addresses → Email

-

Given-Name → Firstname (Vorname)

-

Surname → Lastname (Nachname)

Klicken Sie anschließend auf Finish (Fertig stellen).

-

-

Klicken Sie im Dialogfeld auf Apply (Anwenden).

Das war's. Sie können nun alle verbleibenden Fenster schließen und sich von Ihrer Windows Server-Instanz abmelden.

Werte in Claris Studio eingeben

- Gehen Sie zurück zur Claris Studio-Seite, die Sie zuvor geöffnet haben (siehe „Claris Studio Setup-Seite öffnen“).

-

Wählen Sie im Dialogfeld Externen Identitätsanbieter konfigurieren unter Protokoll die Option SAML aus. Geben Sie dann für Metadaten die folgende URL ein:

https://<AD FS Domain>/federationmetadata/2007-06/FederationMetadata.xmlwobei <AD FS Domain> Ihr AD FS Domänenname oder Ihre IP-Adresse ist

-

Wählen Sie eine oder mehrere Standardgruppen aus, bei denen Sie sich über diesen externen IdP anmelden möchten, und klicken Sie dann auf Anwenden.

Wenn Sie noch keine Gruppen haben, können Sie hier eine erstellen und später Benutzer hinzufügen. Weitere Informationen finden Sie unter Mit Gruppen arbeiten.

- Kopieren Sie auf der Seite „Benutzer“ den Link mit der Bezeichnung Anmelde-URL für die Anwendung und stellen Sie ihn den Benutzern zur Verfügung. Durch die Verwendung dieser URL können sie sich mit ihren SSO-Anmeldeinformationen bei Claris Studio anmelden.