Okta avec OIDC

Les instructions ci-dessous permettent de configurer l'authentification unique (SSO) pour Claris Studio avec Okta à l'aide d'OpenID Connect (OIDC). Étapes clés à l'établissement de la confiance entre votre fournisseur d'identité et une équipe Claris Studio :

-

Ajouter une application OIDC.

-

Entrer les détails de l'application.

-

Spécifier les clés secrètes du client dans Claris Studio.

Ouvrir la page de configuration de Claris Studio

-

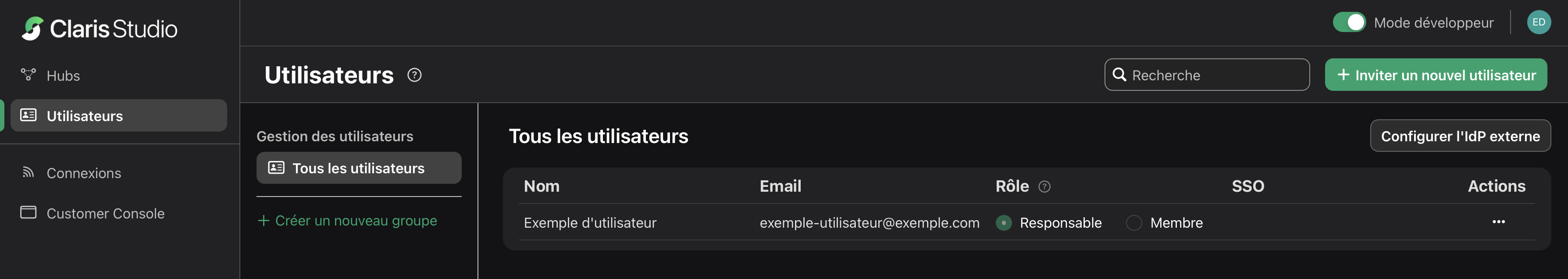

Connectez-vous à votre équipe Claris Studio.

-

Cliquez sur l'onglet Utilisateurs à gauche, puis sur Configurer l'IdP externe.

-

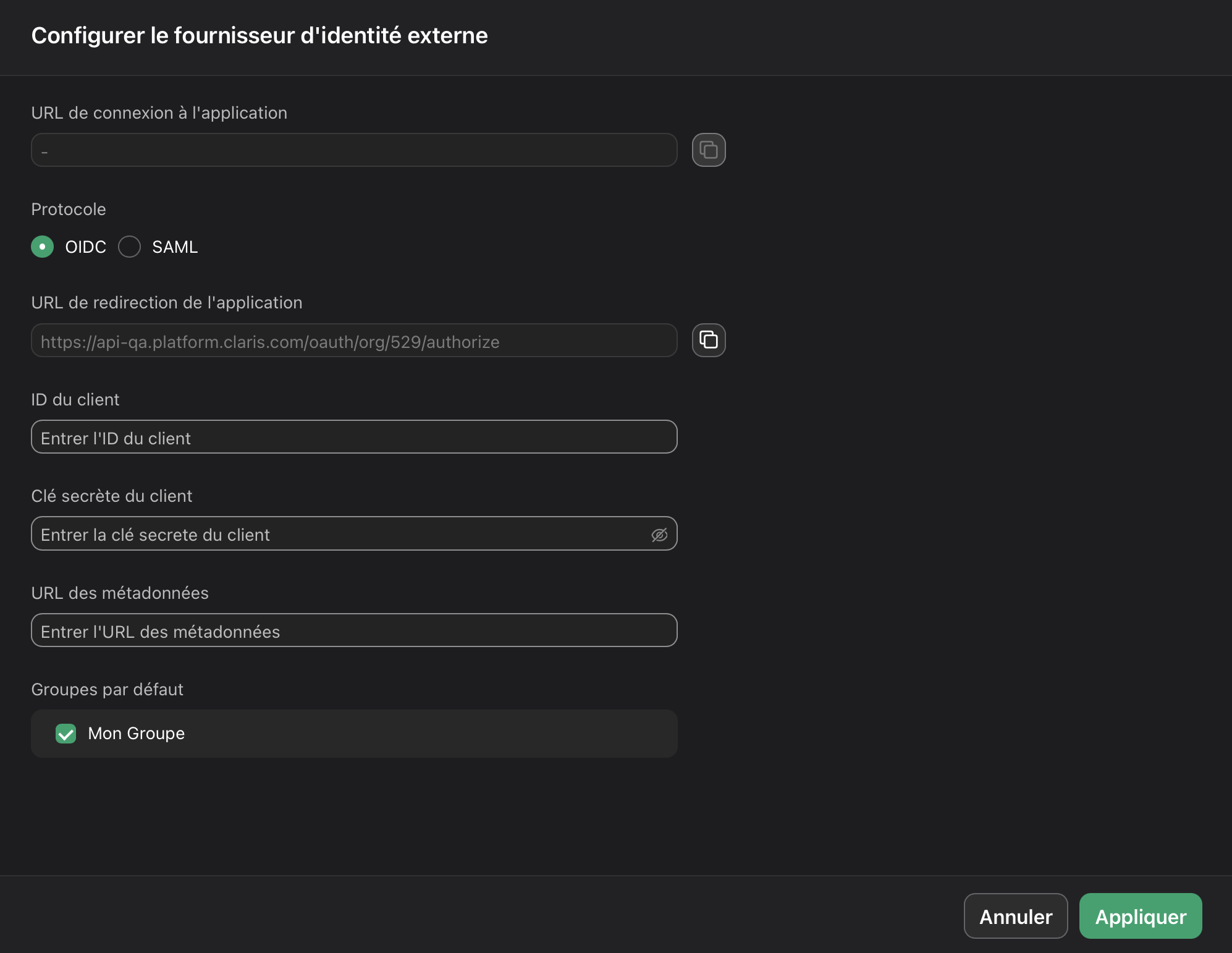

Dans la boîte de dialogue Configurer le fournisseur d'identité externe, pour Protocole, choisissez OIDC. Laissez cette page ouverte afin de pouvoir y revenir plus tard.

Créer une intégration d'application OIDC

-

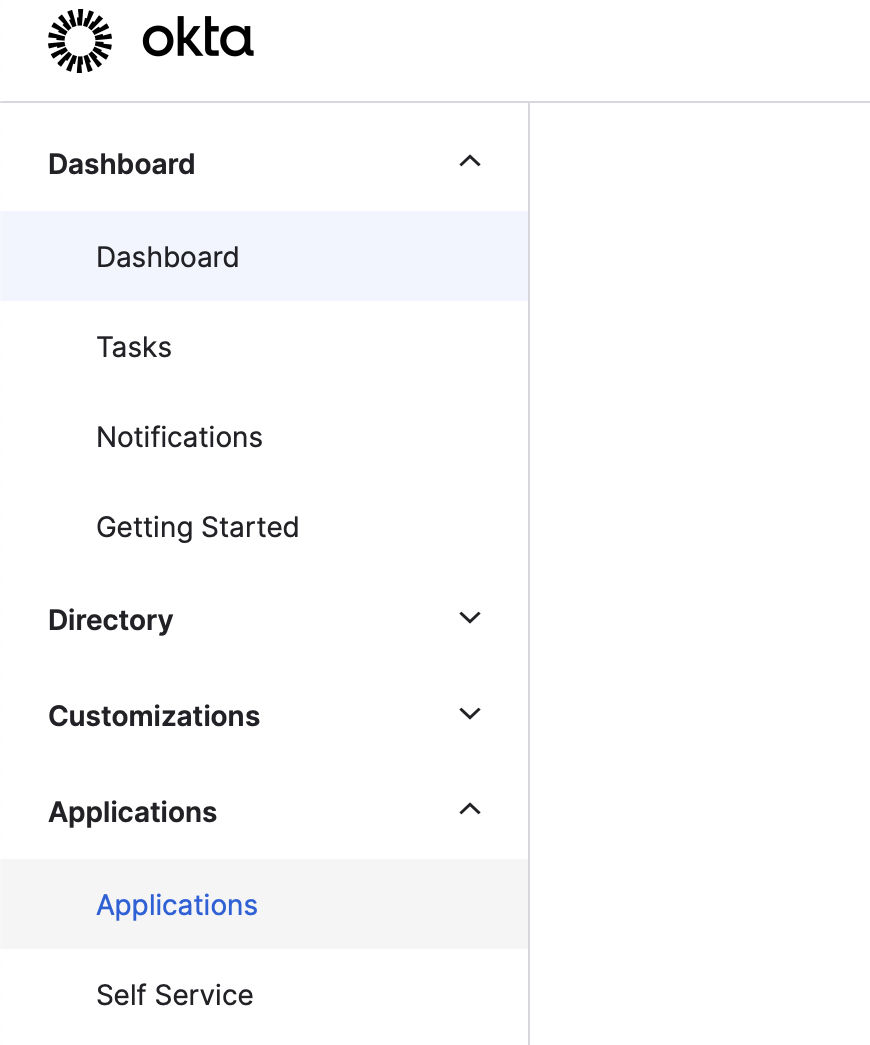

Connectez-vous à votre compte administrateur Okta à l'adresse https://<sous-domaine-okta>.okta.com/admin/getting-started où <sous-domaine-okta> correspond au sous-domaine Okta de votre entreprise.

-

Dans la barre latérale gauche, cliquez sur Applications > Applications.

-

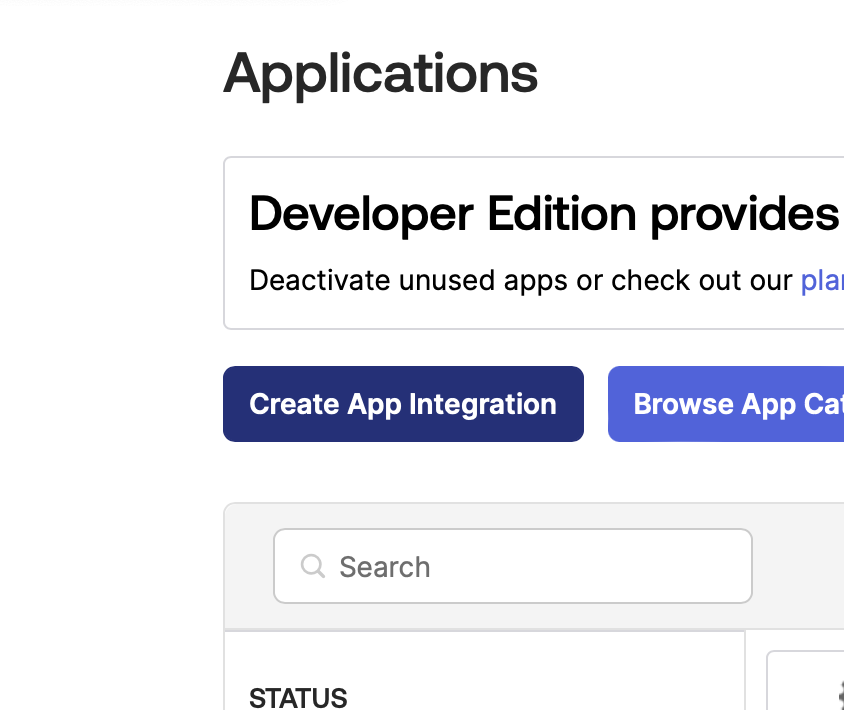

Sur la page Applications, cliquez sur Create App Integration (Créer une intégration d'application).

-

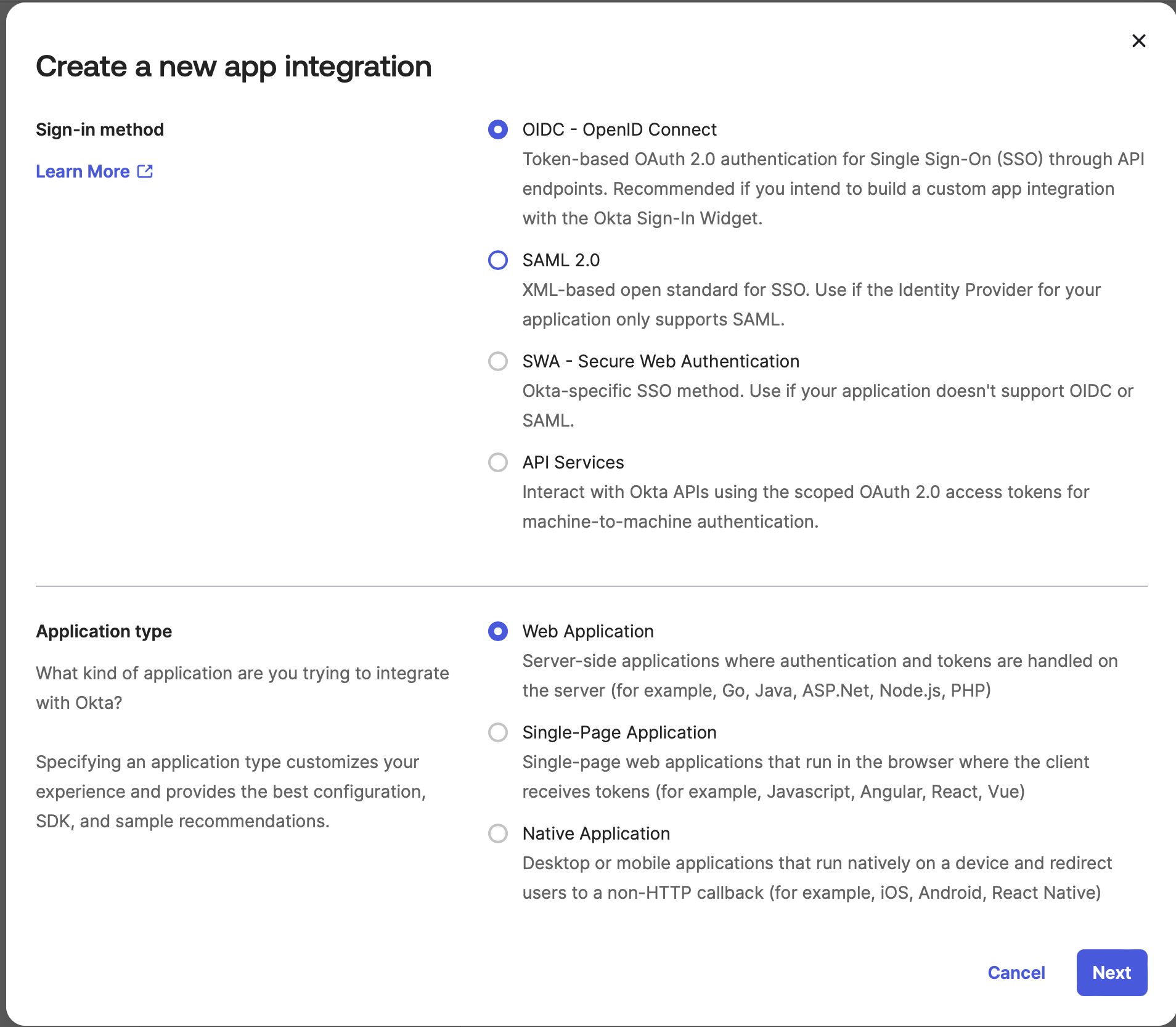

Dans Sign-in method (Méthode de connexion), sélectionnez l'option OIDC - OpenID Connect. Dans Application type (Type d'application), sélectionnez l'option Web Application (Application Web). Cliquez sur Next (Suivant).

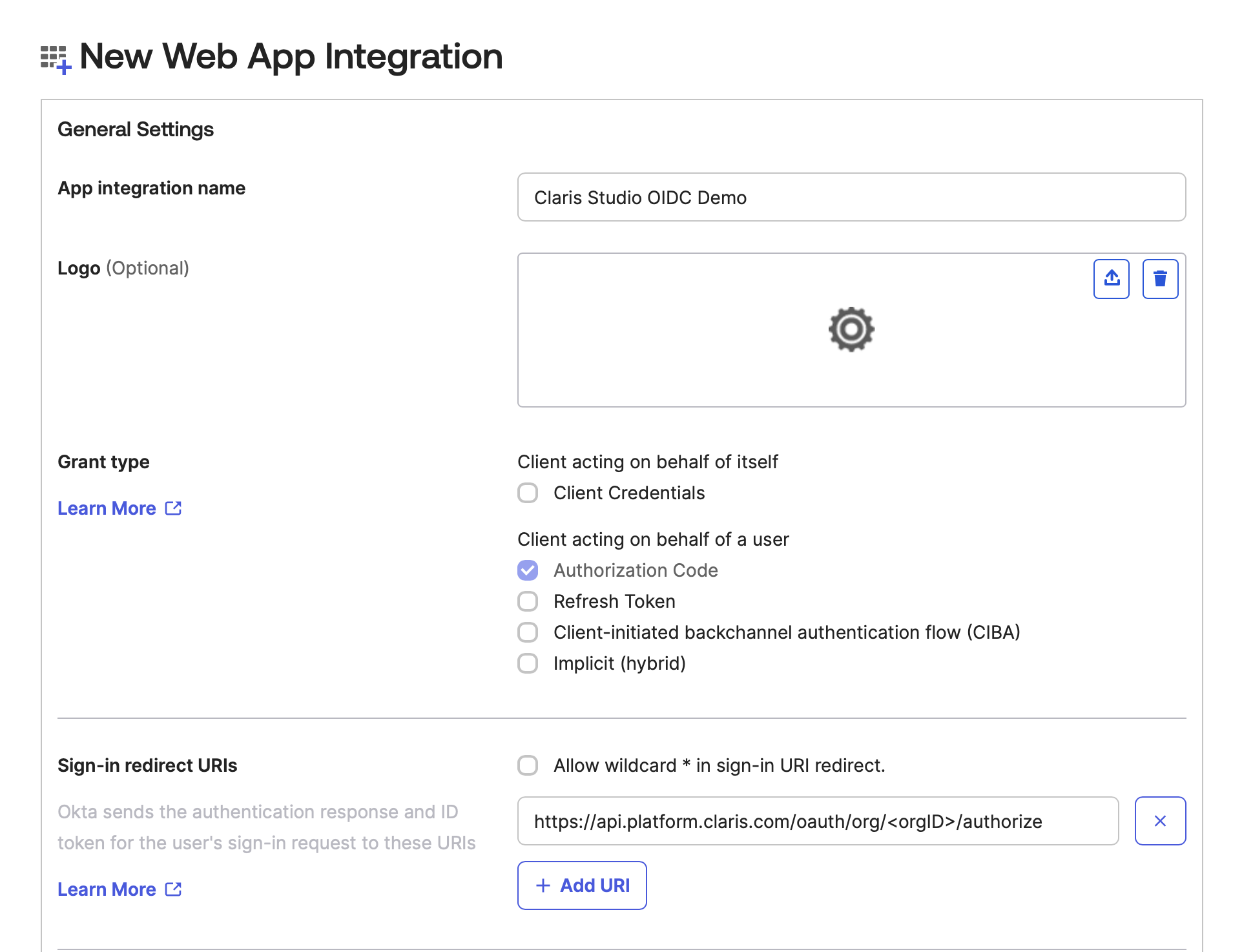

Modifier les informations de l'application OIDC

-

Un formulaire s'affiche pour vous permettre d'ajouter de nouvelles données. Dans App integration name (Nom de l'intégration de l'application), saisissez un nom qui vous aidera à distinguer cette intégration de toute autre.

-

Dans Claris Studio, copiez la valeur de l'URL de redirection de l'application (consultez la section « Ouvrir la page de configuration de Claris Studio » plus haut) et collez-la dans Sign-in redirect URIs (URI de redirection de connexion).

-

Pour les Sign-out redirect URIs (URI de redirection de déconnexion) (facultatifs), assurez-vous de supprimer tous les URI préexistants. Cette section doit être laissée vide.

-

Dans Controlled access (Accès contrôlé), sélectionnez les personnes de votre entreprise que vous souhaitez autoriser à accéder à cette équipe Claris Studio. Si vous sélectionnez Allow everyone in your organization to access (Autoriser tout le monde dans votre organisation), sélectionnez également Enable immediate access with Federation Broker Mode (Activer l'accès immédiat avec le mode Federation Broker).

-

Cliquez sur Save (Enregistrer).

-

Une fois l'intégration créée, rendez-vous dans la section Client Credentials (Informations d'authentification client), qui contient la rubrique Client ID (Identifiant client).

Copiez la valeur Client ID (Identifiant client) en cliquant sur son icône de presse-papiers et collez-la dans un endroit sûr, où vous pourrez la récupérer plus tard.

-

Accédez à la section Client Secrets (Clés secrètes du client), qui devrait déjà contenir une clé.

Comme à l'étape précédente, copiez-la en cliquant sur son icône de presse-papiers et collez-la dans un endroit sûr.

-

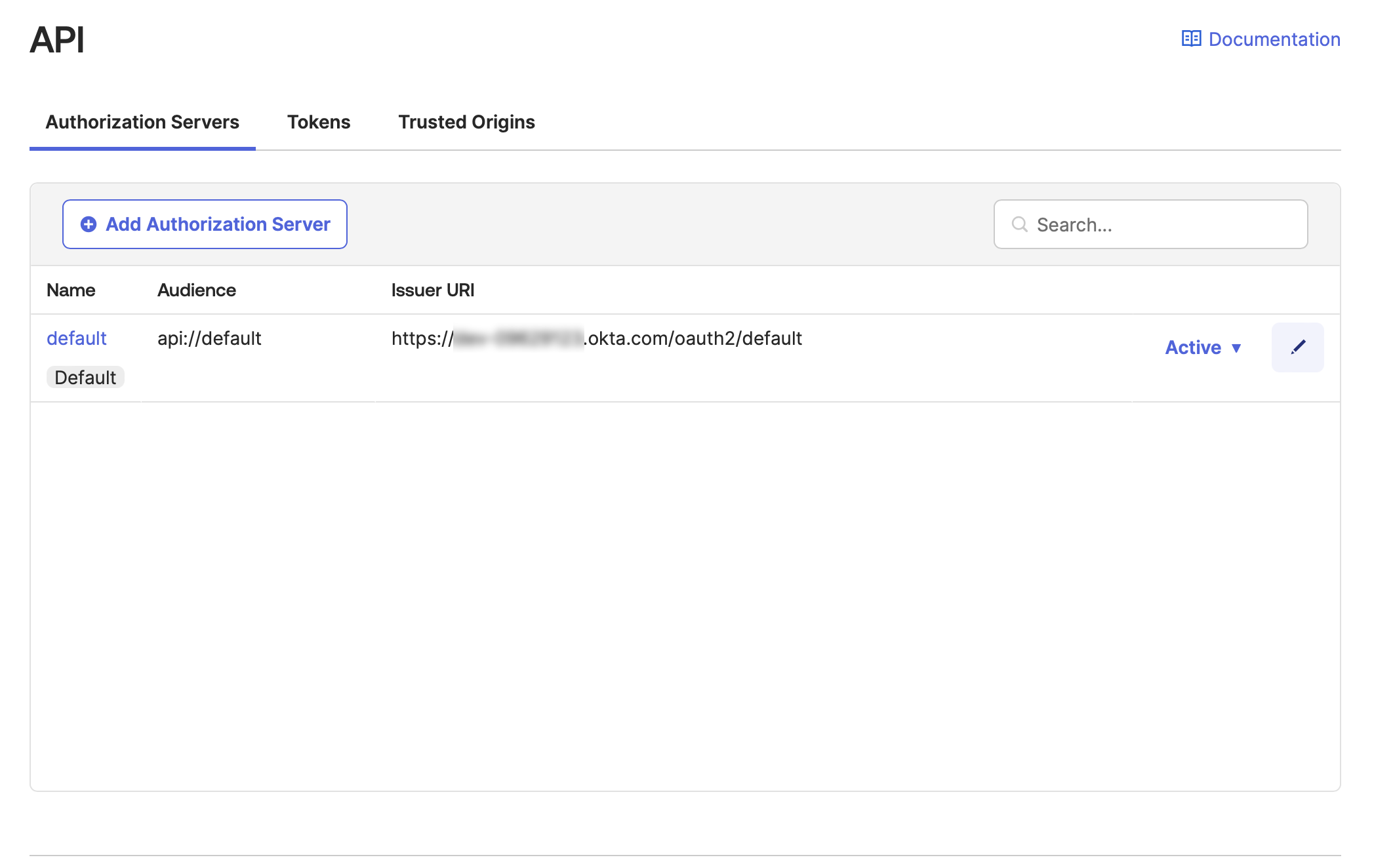

Dans la barre latérale gauche, cliquez sur Security (Sécurité) > API, puis sur l'icône de crayon en regard de Active (Actif).

-

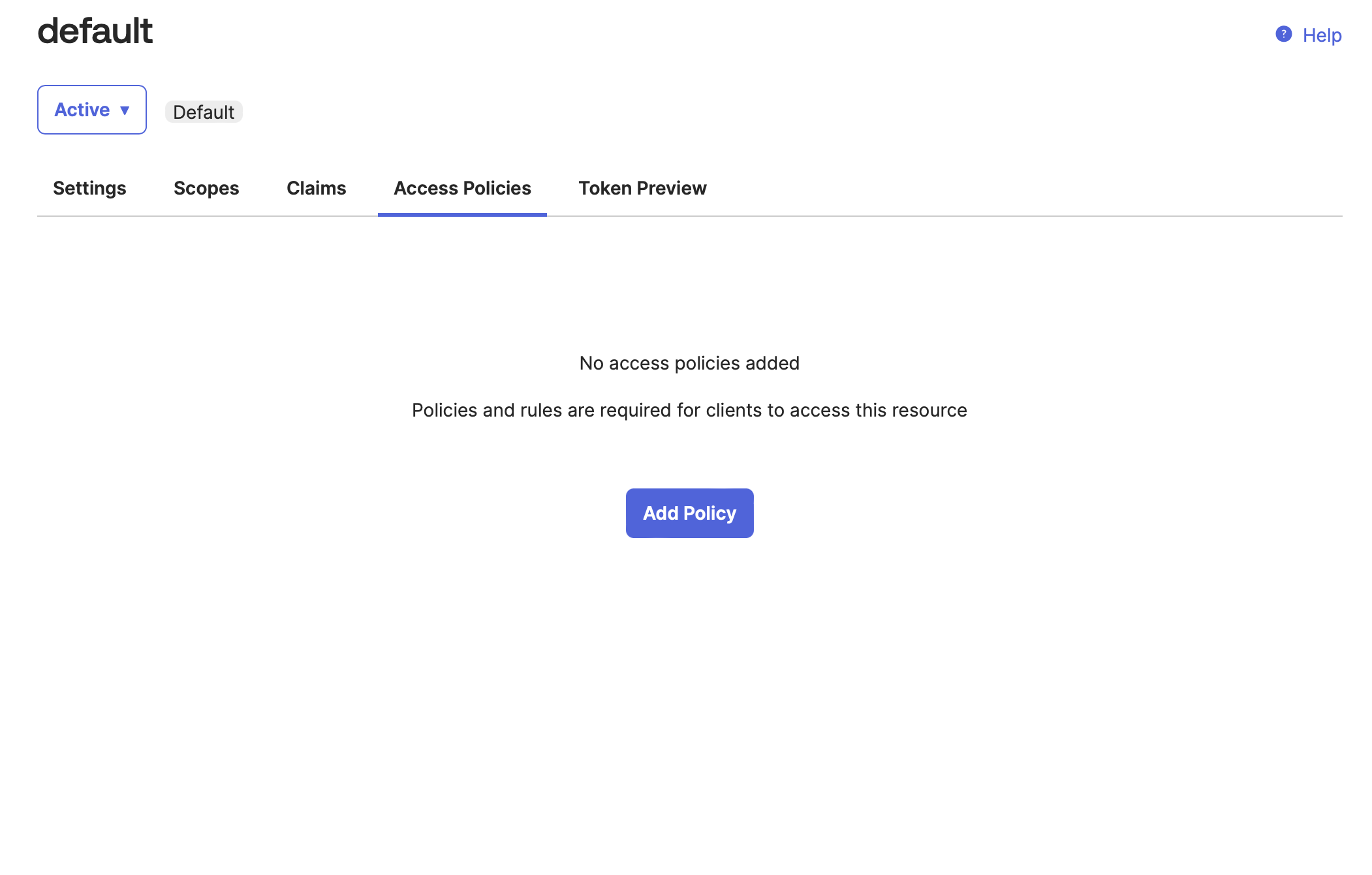

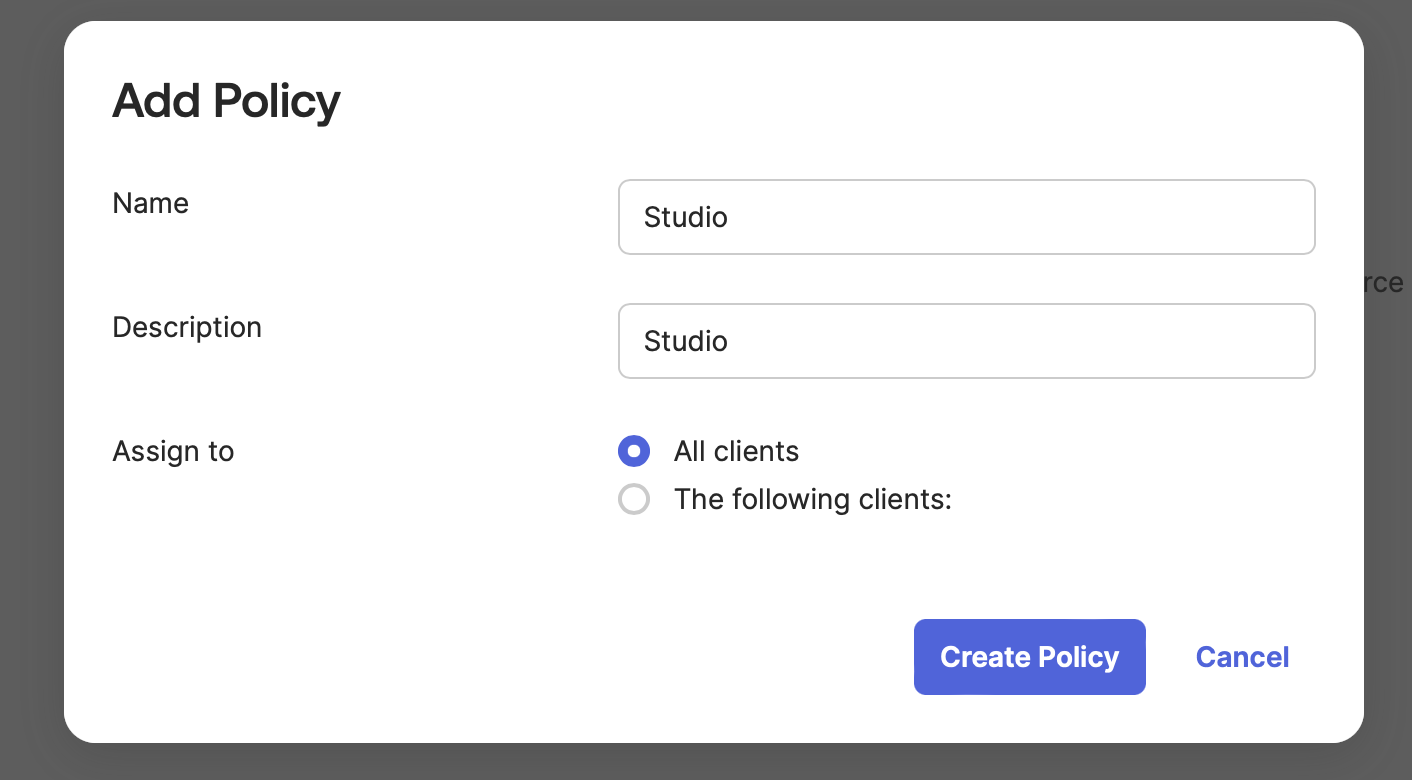

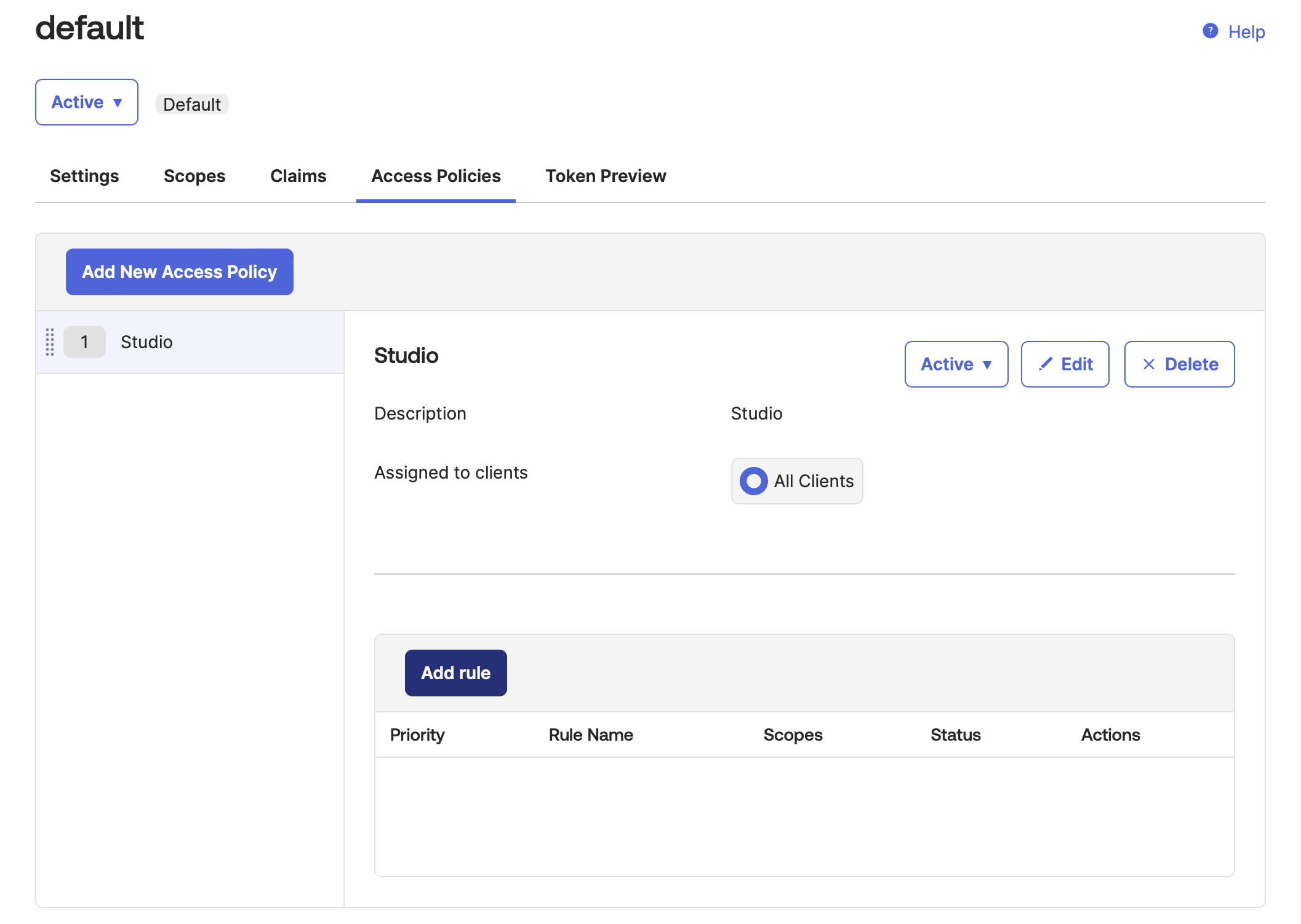

Dans l'onglet Access Policies (Politiques d'accès), cliquez sur Add Policy (Ajouter une politique). Ajoutez toutes les valeurs pour Name (Nom) et Description, puis cliquez sur Create Policy (Créer une politique).

-

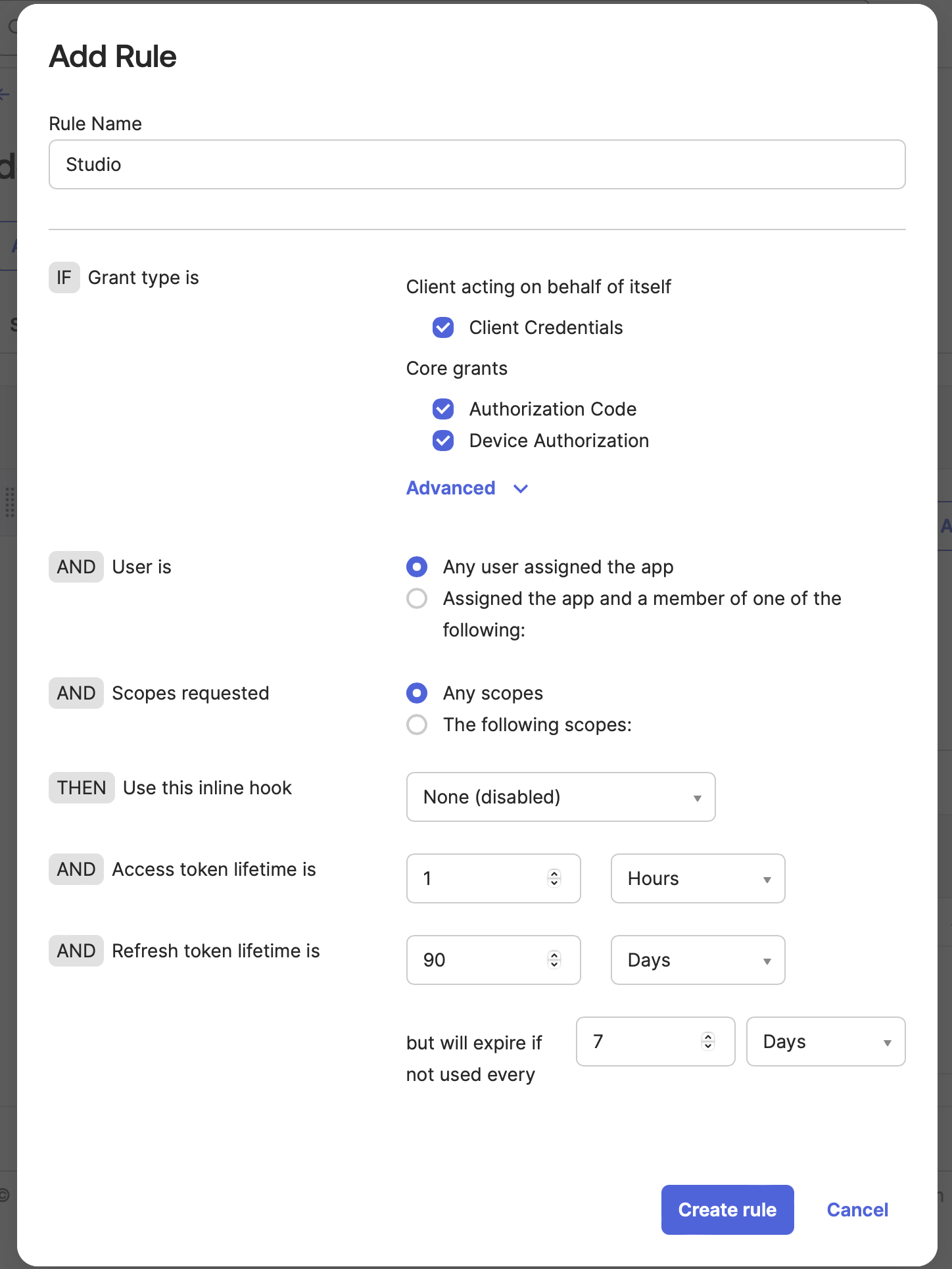

Enfin, cliquez sur Add rule (Ajouter une règle). Ajoutez n'importe quel Rule Name (Nom de règle) et laissez les autres options par défaut. Cliquez sur Create rule (Créer une règle).

Entrer des valeurs dans Claris Studio

- Revenez à la page Claris Studio que vous avez ouverte précédemment (consultez la section « Ouvrir la page de configuration de Claris Studio »).

-

Dans la boîte de dialogue Configurer le fournisseur d'identité externe, pour Protocole, choisissez OIDC, puis fournissez les informations suivantes :

-

ID du Client : le jeton Client ID (Identifiant client) que vous avez copié dans « Modifier les informations de l'application OIDC »

-

Clé secrète du client : le jeton secret que vous avez copié dans « Modifier les informations de l'application OIDC »

-

URL des métadonnées :

https://<sous-domaine-okta>.okta.com/oauth2/default/.well-known/openid-configurationoù <sous-domaine-okta> correspond au sous-domaine Okta de votre entreprise.

-

-

Sélectionnez un ou plusieurs Groupes par défaut que vous souhaitez connecter à l'aide de cet IdP externe, puis cliquez sur Appliquer.

Si vous n'avez aucun groupe, vous pouvez en créer un ici et y ajouter des utilisateurs plus tard. Consultez la section Utiliser des groupes pour obtenir des informations supplémentaires.

- Sur la page Utilisateurs, copiez le lien intitulé URL de connexion à l'application et fournissez-le aux utilisateurs. L'utilisation de cette URL leur permet de se connecter à Claris Studio avec leurs identifiants SSO.