Active Directory Federation Services avec OIDC

Les instructions ci-dessous permettent de configurer l'authentification unique (SSO) pour Claris Studio avec les services de fédération de votre instance Active Directory (AD) à l'aide d'OpenID Connect (OIDC). Étapes clés à l'établissement de la confiance entre votre instance AD et votre équipe Claris Studio :

-

Créer un groupe d'applications.

-

Ajouter des règles de transformation.

-

Entrer des données dans Claris Studio.

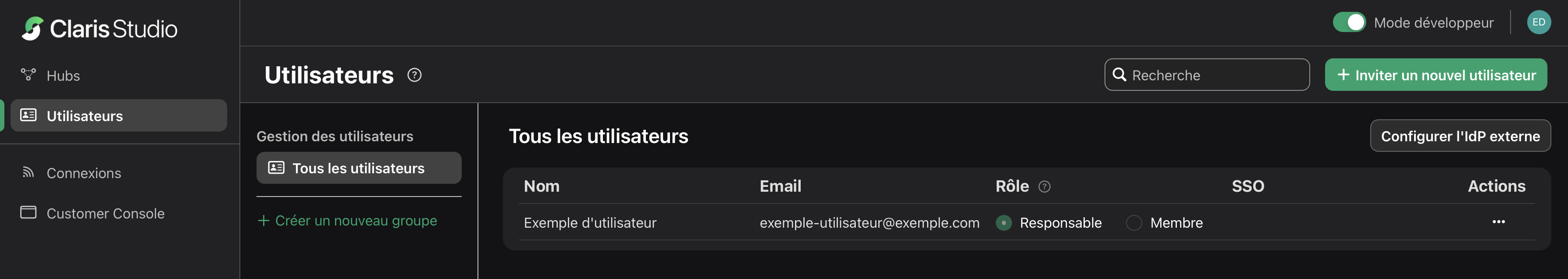

Ouvrir la page de configuration de Claris Studio

-

Connectez-vous à votre équipe Claris Studio.

-

Cliquez sur l'onglet Utilisateurs à gauche, puis sur Configurer l'IdP externe.

-

Dans la boîte de dialogue Configurer le fournisseur d'identité externe, pour Protocole, choisissez OIDC. Laissez cette page ouverte afin de pouvoir y revenir plus tard.

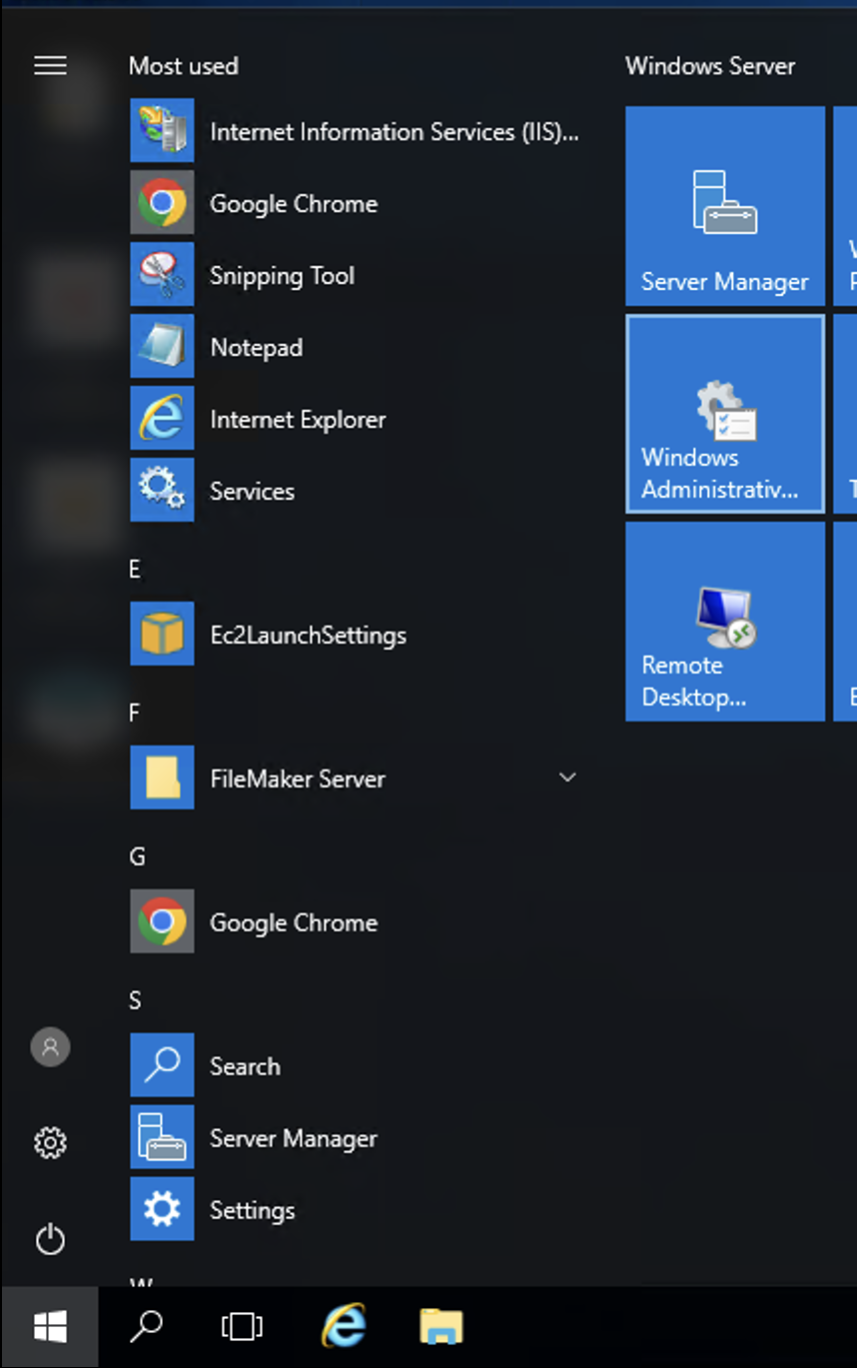

Ajouter un groupe d'applications

-

Dans votre instance Windows Server, connectez-vous avec votre compte administrateur. Dans le menu Démarrer, cliquez sur

Windows Administrative Tools(Outils d'administration Windows) sous la sectionWindows Serverà droite.

-

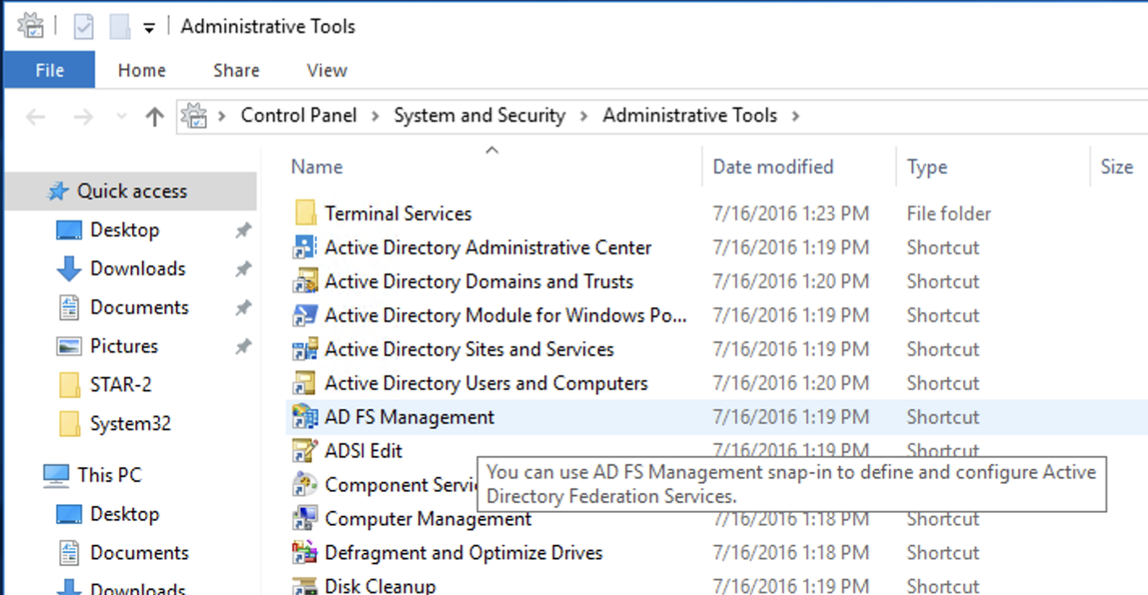

Dans la nouvelle fenêtre de l'explorateur de fichiers, ouvrez le raccourci

AD FS Management(Gestion AD FS).

-

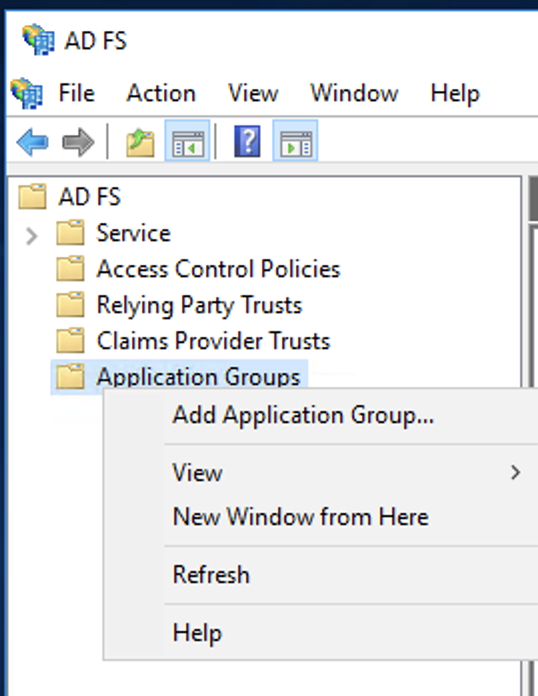

Dans la barre latérale gauche de la fenêtre AD FS, cliquez avec le bouton droit de la souris sur Application Groups > Add Application Group (Groupes d'applications > Ajouter un groupe d'applications).

-

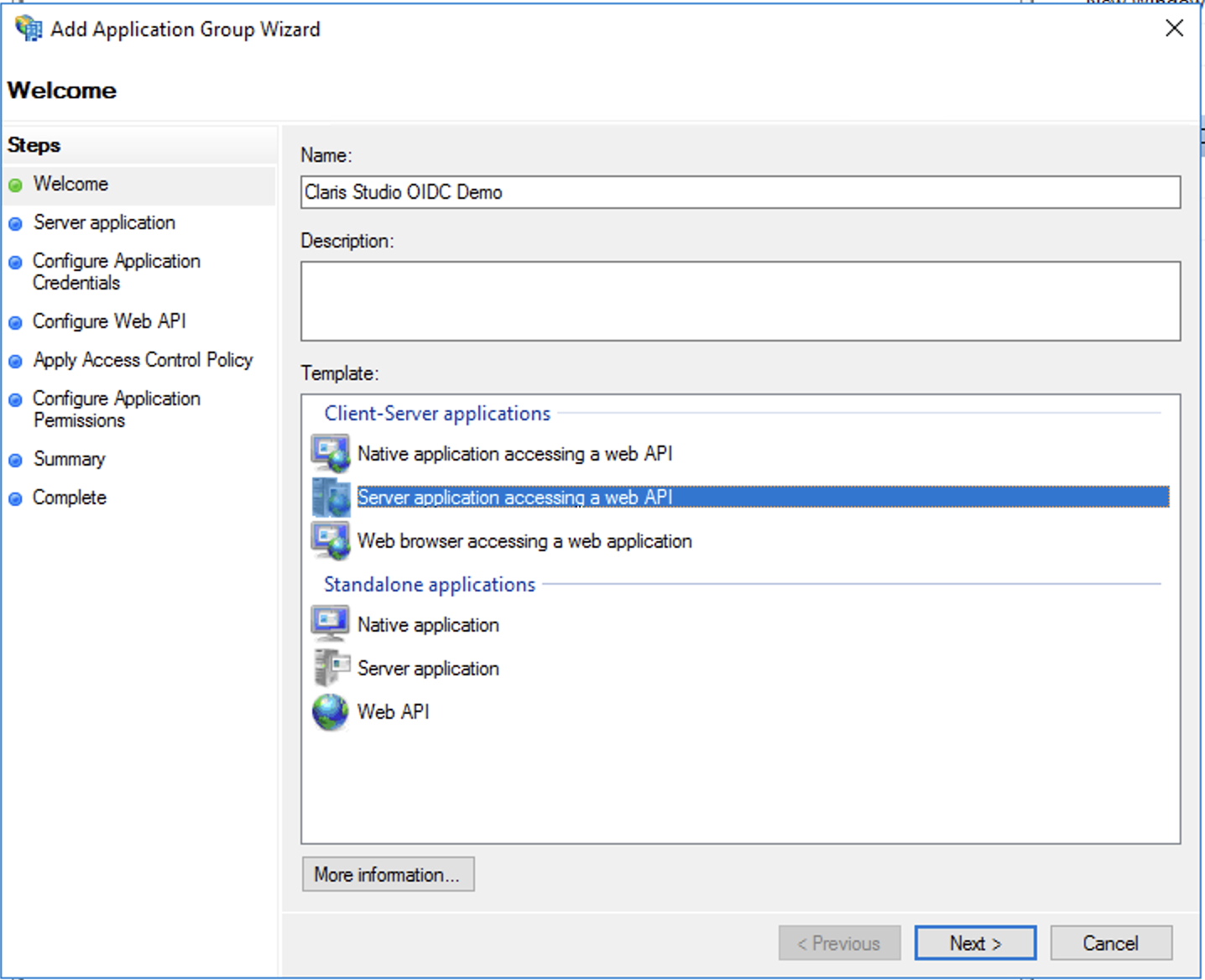

Dans l'assistant, donnez un nom à votre nouvelle intégration pour la distinguer de toute autre intégration que vous pourriez avoir, puis sélectionnez l'option Server application accessing a web API (Application serveur accédant à une API web). Cliquez sur Next (Suivant).

-

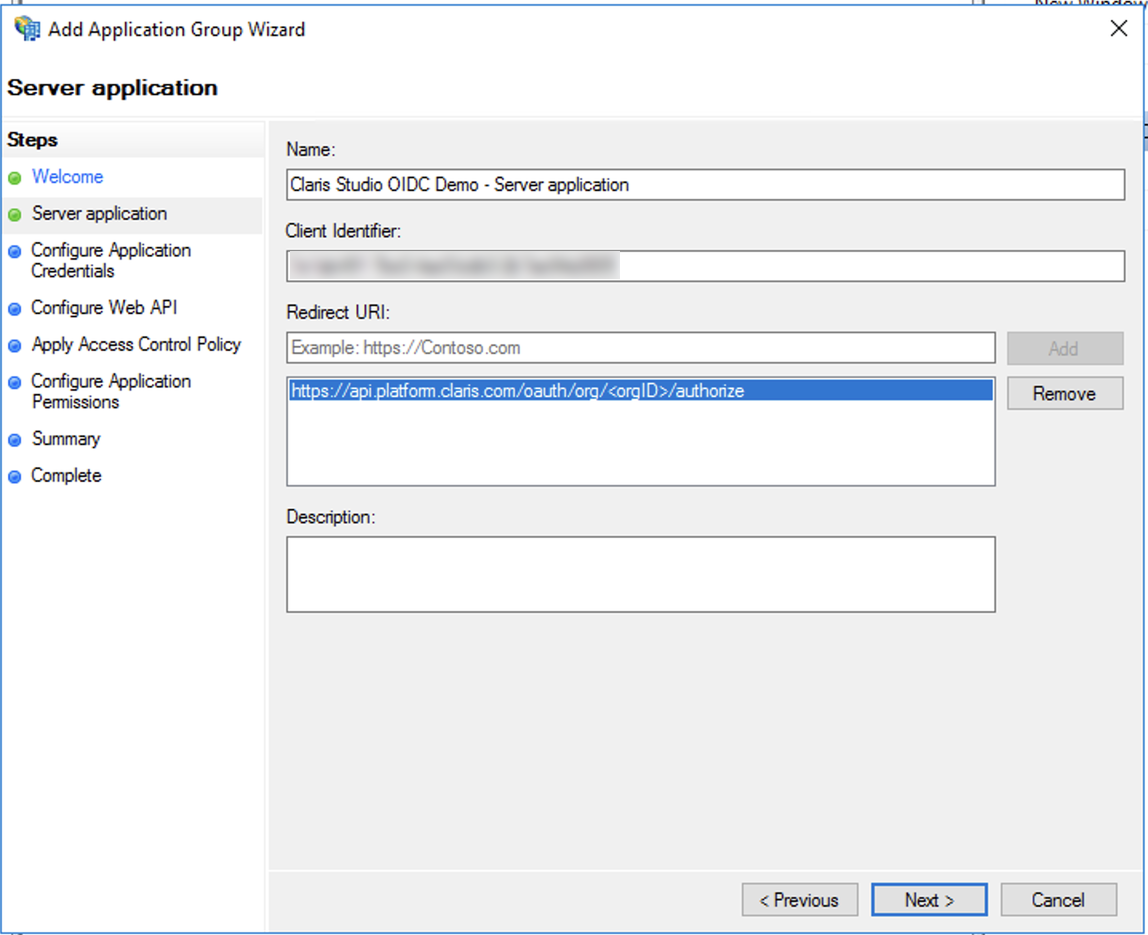

Dans Claris Studio, copiez la valeur de l'URL de redirection de l'application (consultez la section « Ouvrir la page de configuration de Claris Studio » plus haut) et collez-la dans la rubrique Redirect URI (URI de redirection), puis cliquez sur Add (Ajouter).

Copiez ensuite la valeur Client Identifier (Identifiant client) et enregistrez-la dans un endroit sûr où vous pourrez la récupérer plus tard. Lorsque vous avez terminé, cliquez sur Next (Suivant).

-

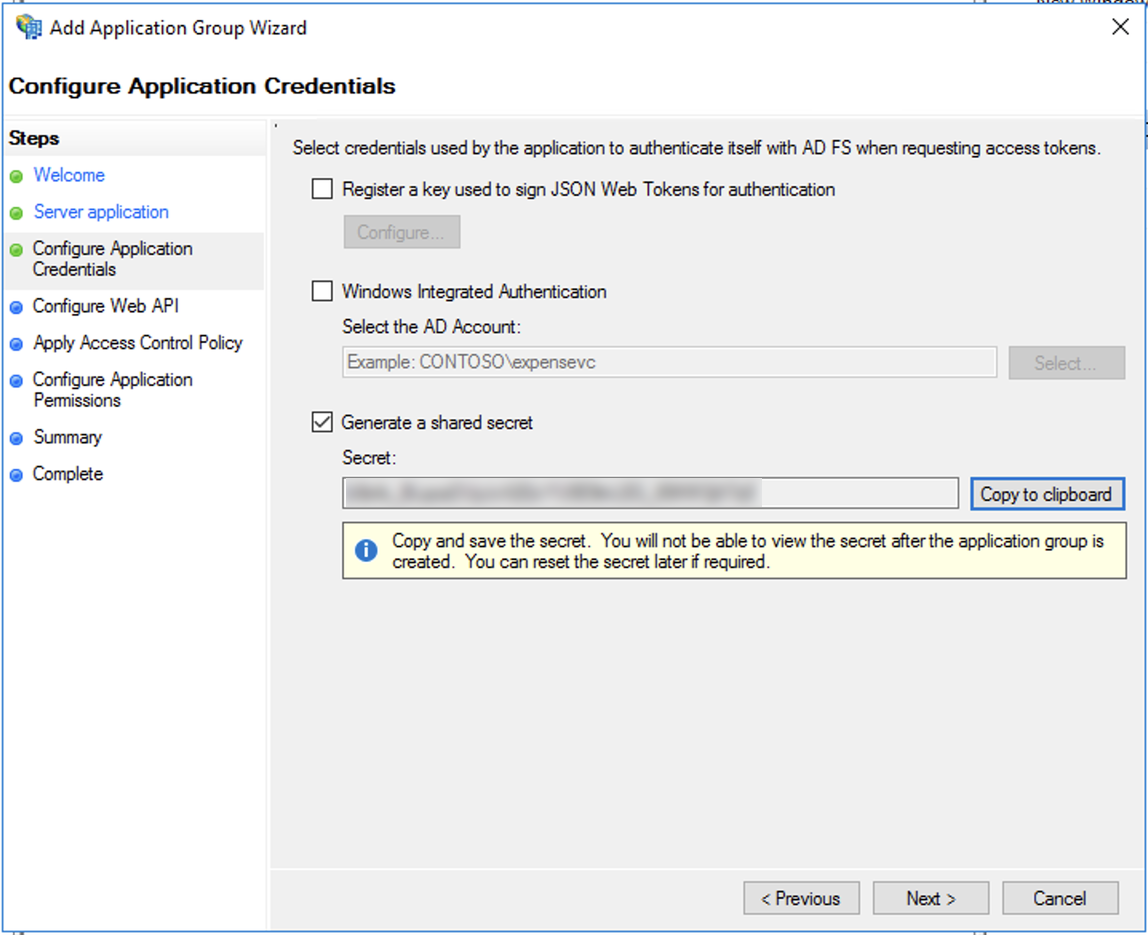

Sélectionnez l'option Generate a shared secret (Générer une clé secrète partagée), puis cliquez sur Copy to clipboard (Copier dans le presse-papiers). Collez la valeur dans un endroit sûr où vous pourrez la récupérer plus tard.

Assurez-vous de pouvoir la distinguer de la valeur Client Identifier (Identifiant client) précédemment enregistrée. Lorsque vous avez terminé, cliquez sur Next (Suivant).

-

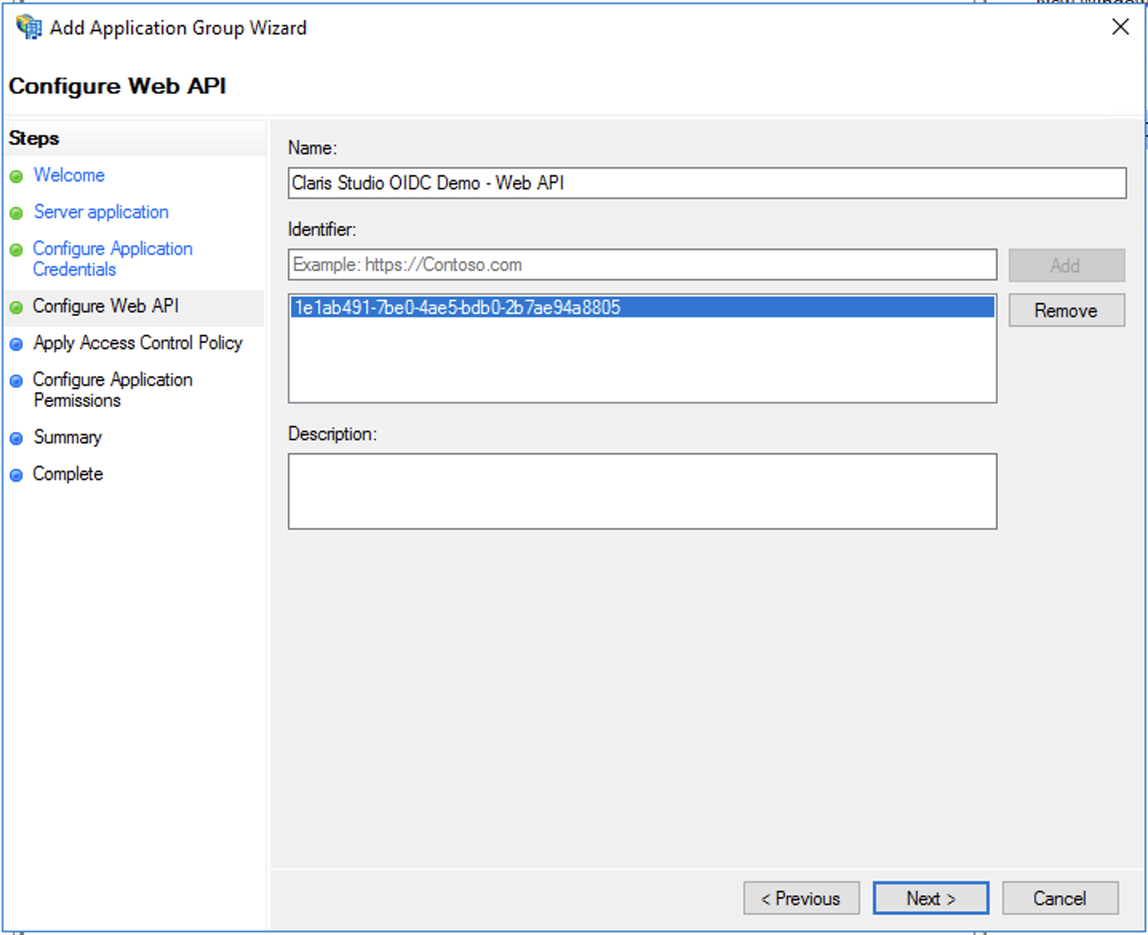

Copiez la valeur Client Identifier (Identifiant client) enregistrée précédemment et collez-la dans la rubrique Identifier (Identifiant), puis cliquez sur Add (Ajouter). Cliquez sur Next (Suivant).

-

Choisissez un niveau d'accès pour vos utilisateurs Active Directory qui devraient pouvoir accéder à l'intégration. Laissez l'option Permit everyone (Autoriser tout le monde) sélectionnée si tous les utilisateurs doivent pouvoir accéder à votre équipe Claris Studio. Cliquez sur Next (Suivant).

-

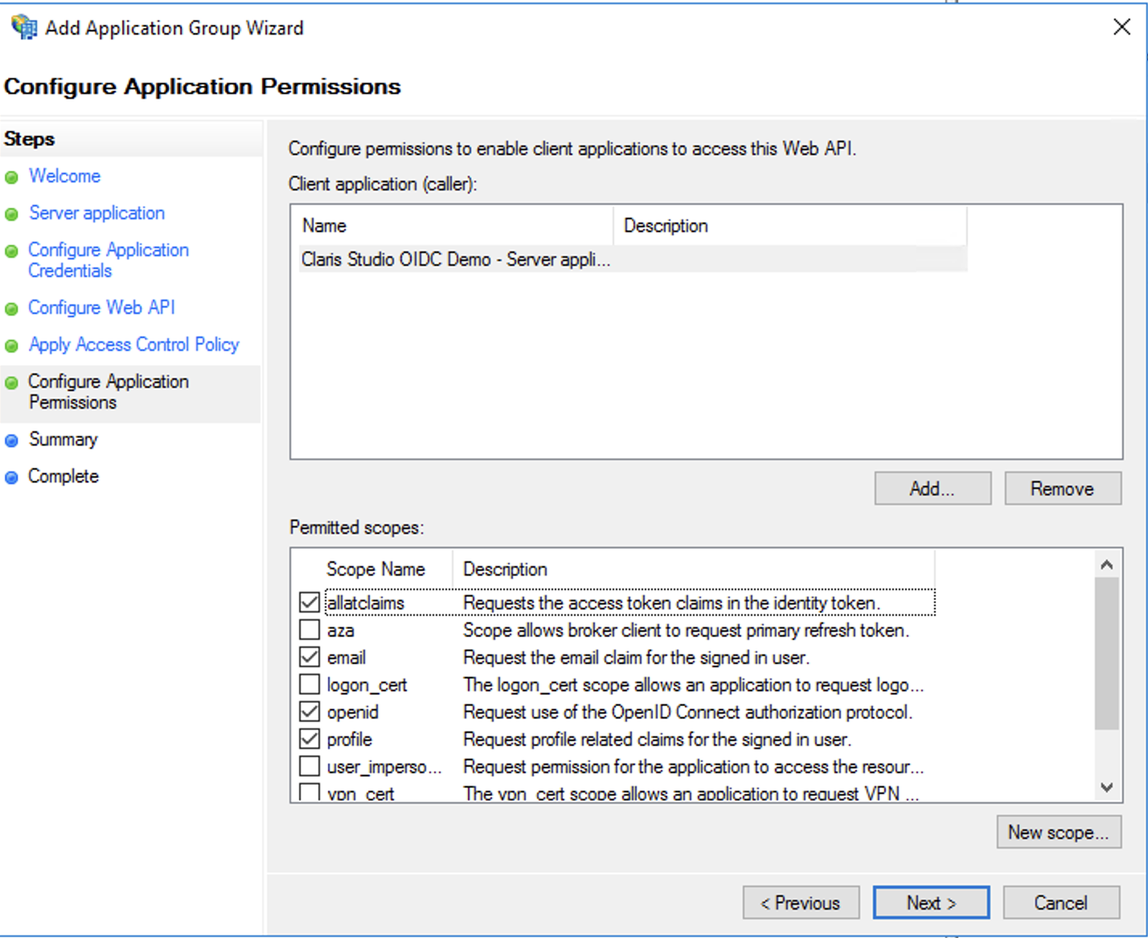

Pour Permitted scopes (Options autorisées), assurez-vous que les éléments suivants sont sélectionnés. Certains peuvent déjà l'être.

-

allatclaims

-

email

-

openid

-

profile

Cliquez sur Next (Suivant).

-

-

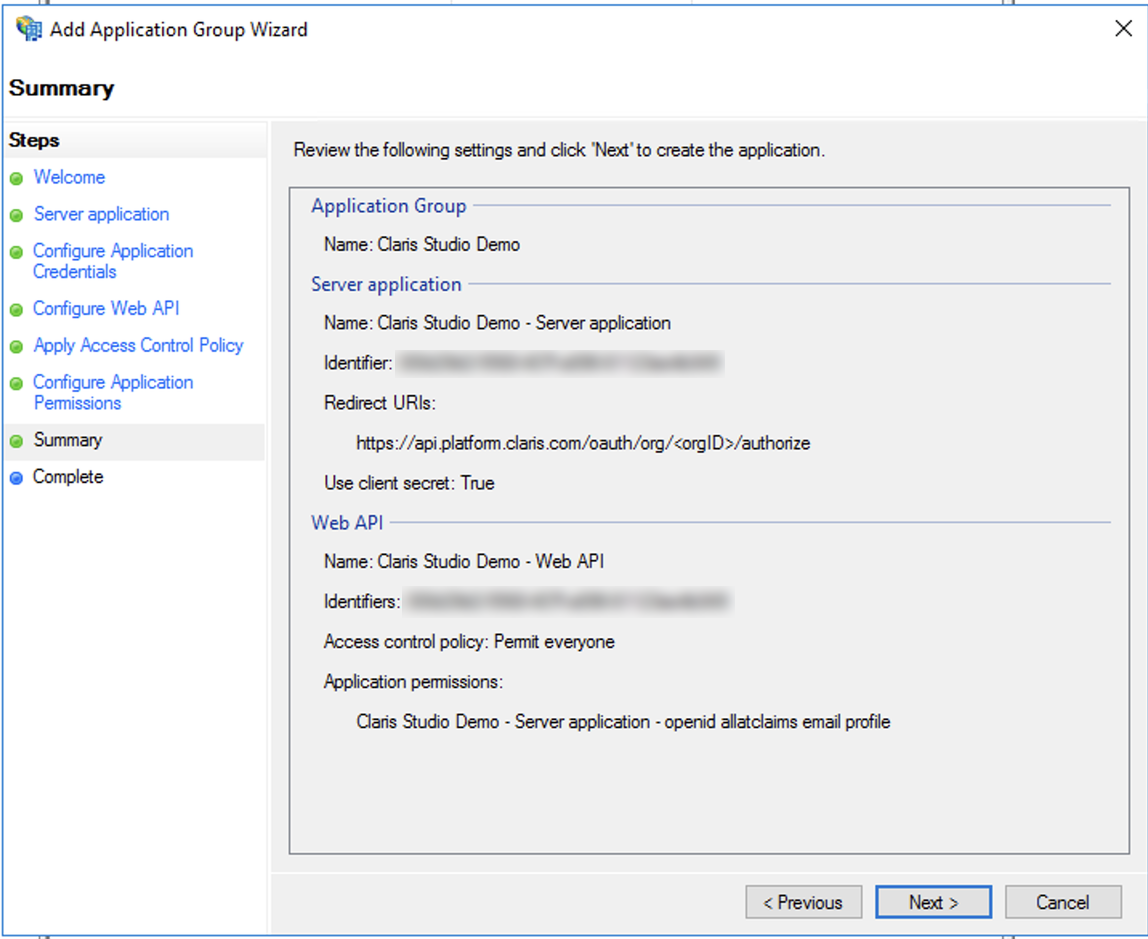

Sur l'écran Summary (Résumé), cliquez sur Next (Suivant).

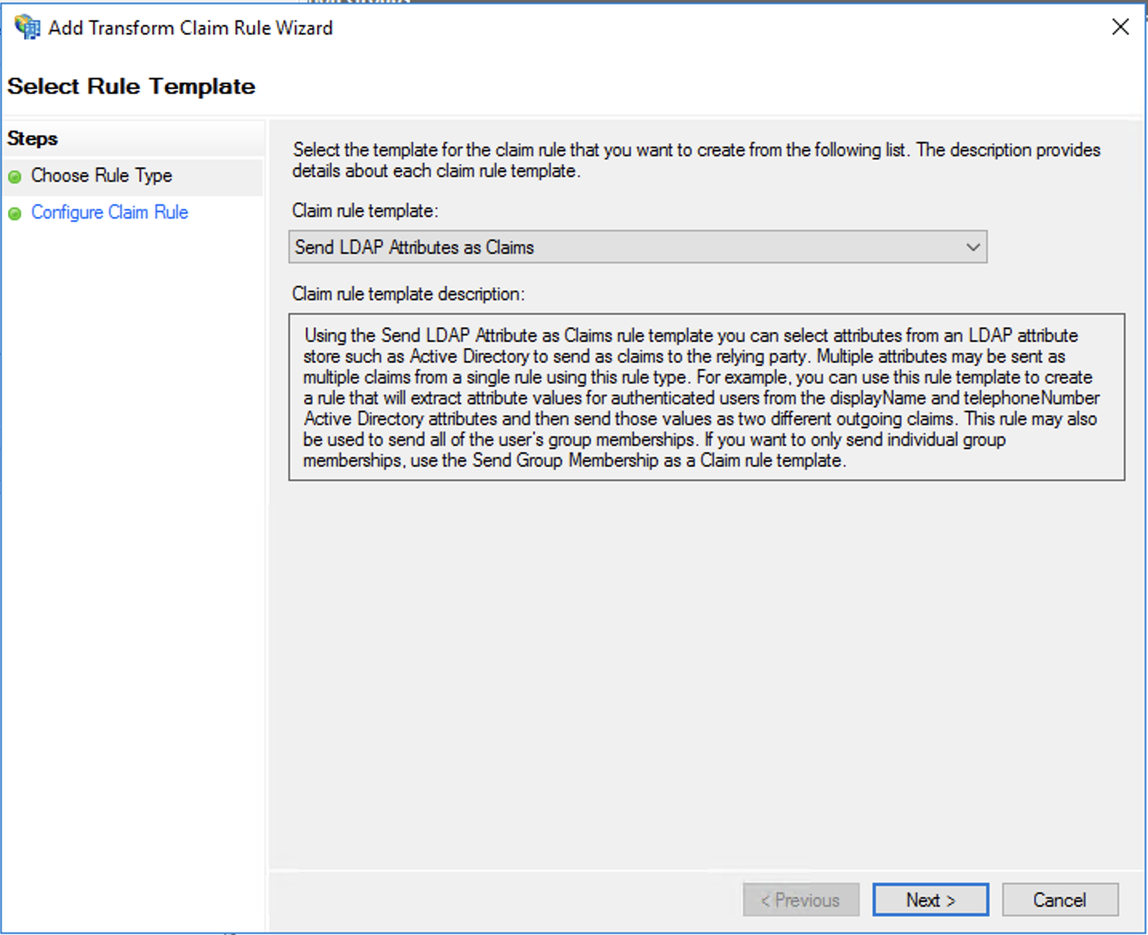

Ajouter des règles de transformation

-

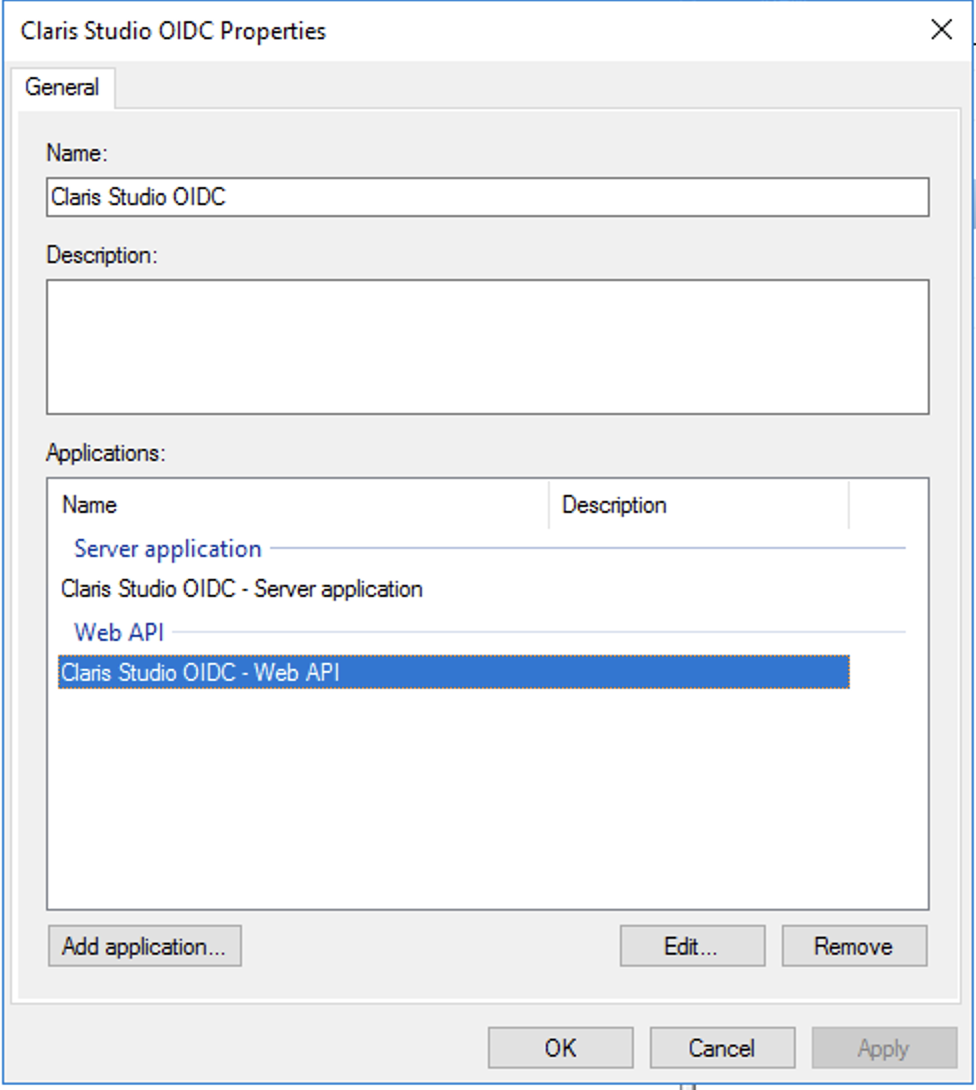

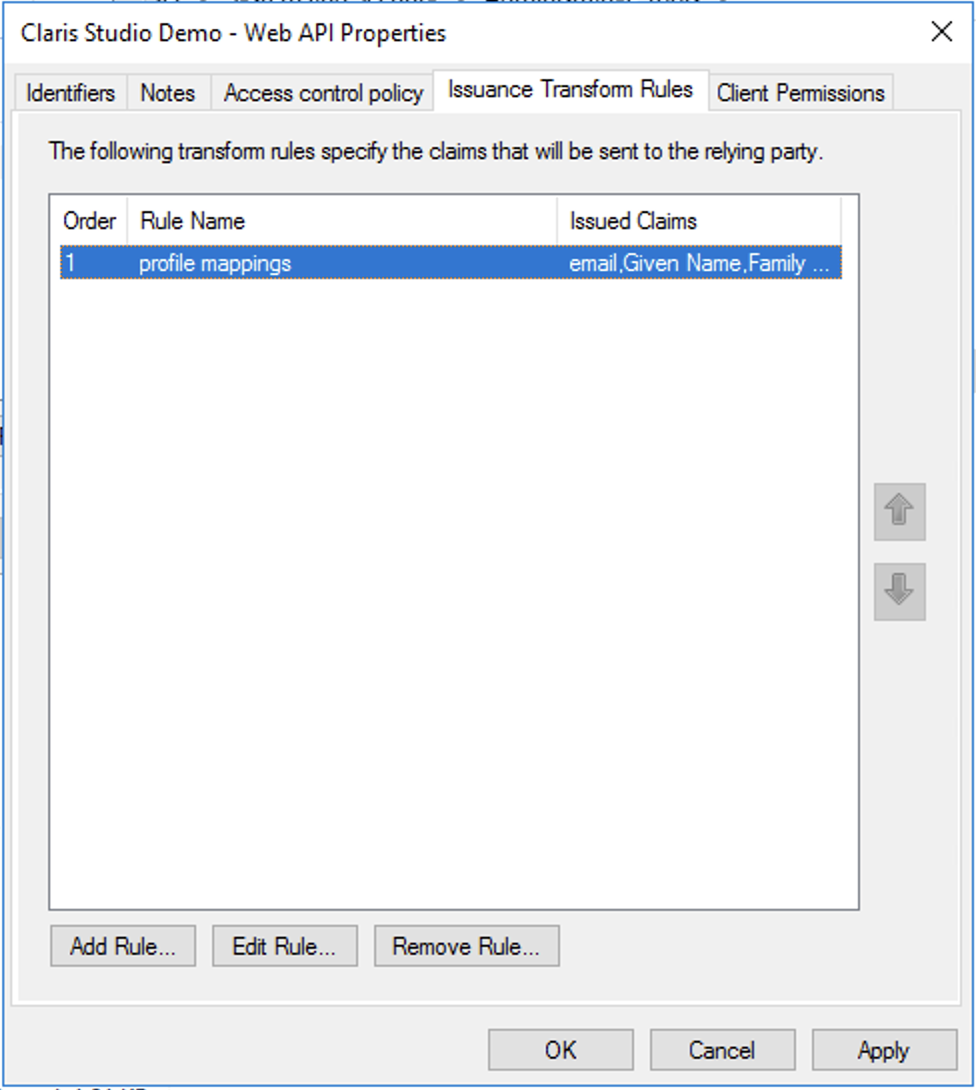

Dans la fenêtre AD FS, double-cliquez sur le groupe d'applications que vous venez d'ajouter. Ensuite, sous Web API (API Web), sélectionnez la ligne pour votre intégration et cliquez sur Edit (Modifier).

-

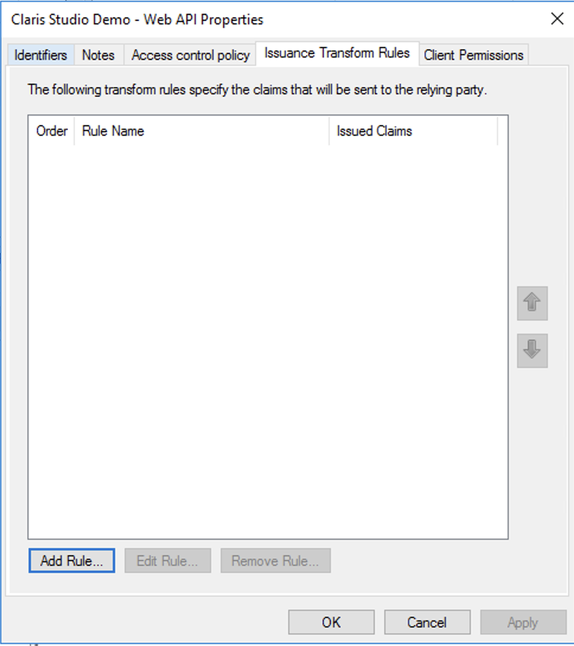

Dans la boîte de dialogue Web API Properties (Propriétés API Web) de votre application, cliquez sur l'onglet Issuance Transform Rules (Règles de transformation d’émission). Cliquez ensuite sur Add Rule (Ajouter une règle).

-

Afin d'ajouter des revendications via l'assistant, dans Claim rule template (Modèle de règle pour les revendications), laissez l'option Send LDAP Attributes as Claims (Envoyer les attributs LDAP en tant que revendications) sélectionnée. Cliquez ensuite sur Next (Suivant).

-

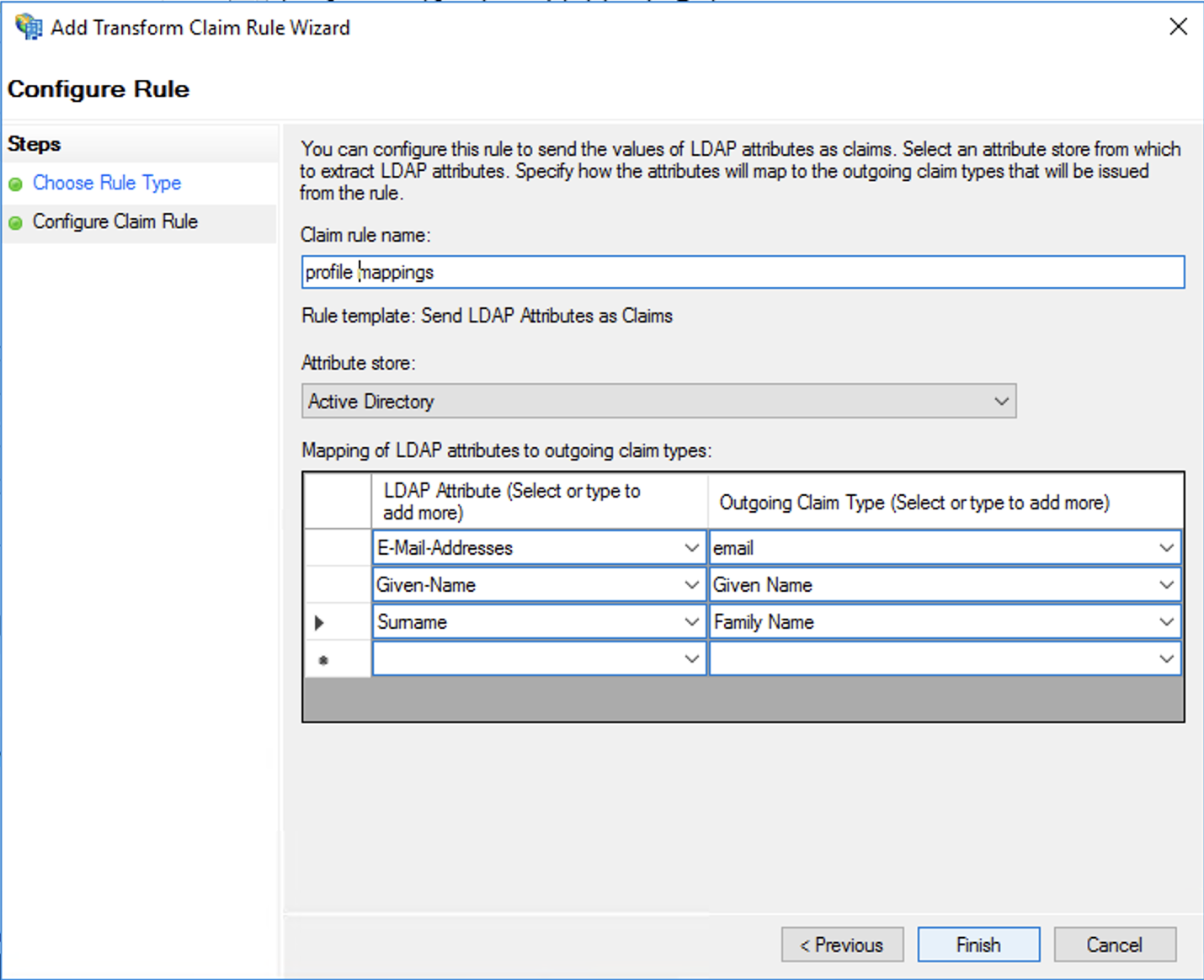

Dans la rubrique Claim rule name (Nom de la règle pour les revendications), donnez à la règle un nom descriptif. Dans Attribute store (Répertoire d'attributs), sélectionnez Active Directory. Ajoutez ensuite les mappages d'attributs LDAP suivants pour chaque ligne.

L'attribut LDAP peut être sélectionné dans le menu déroulant ou complété automatiquement, mais les valeurs pour Outgoing Claim Type (Type de revendication sortante) doivent être saisies exactement comme indiqué, car elles sont sensibles à la casse.

-

Adresse e-mail → e-mail

-

Prénom → Prénom

-

Nom de famille → Nom de famille

Cliquez sur Finish (Terminer) lorsque vous avez terminé.

Enfin, dans la boîte de dialogue, cliquez sur Apply (Appliquer).

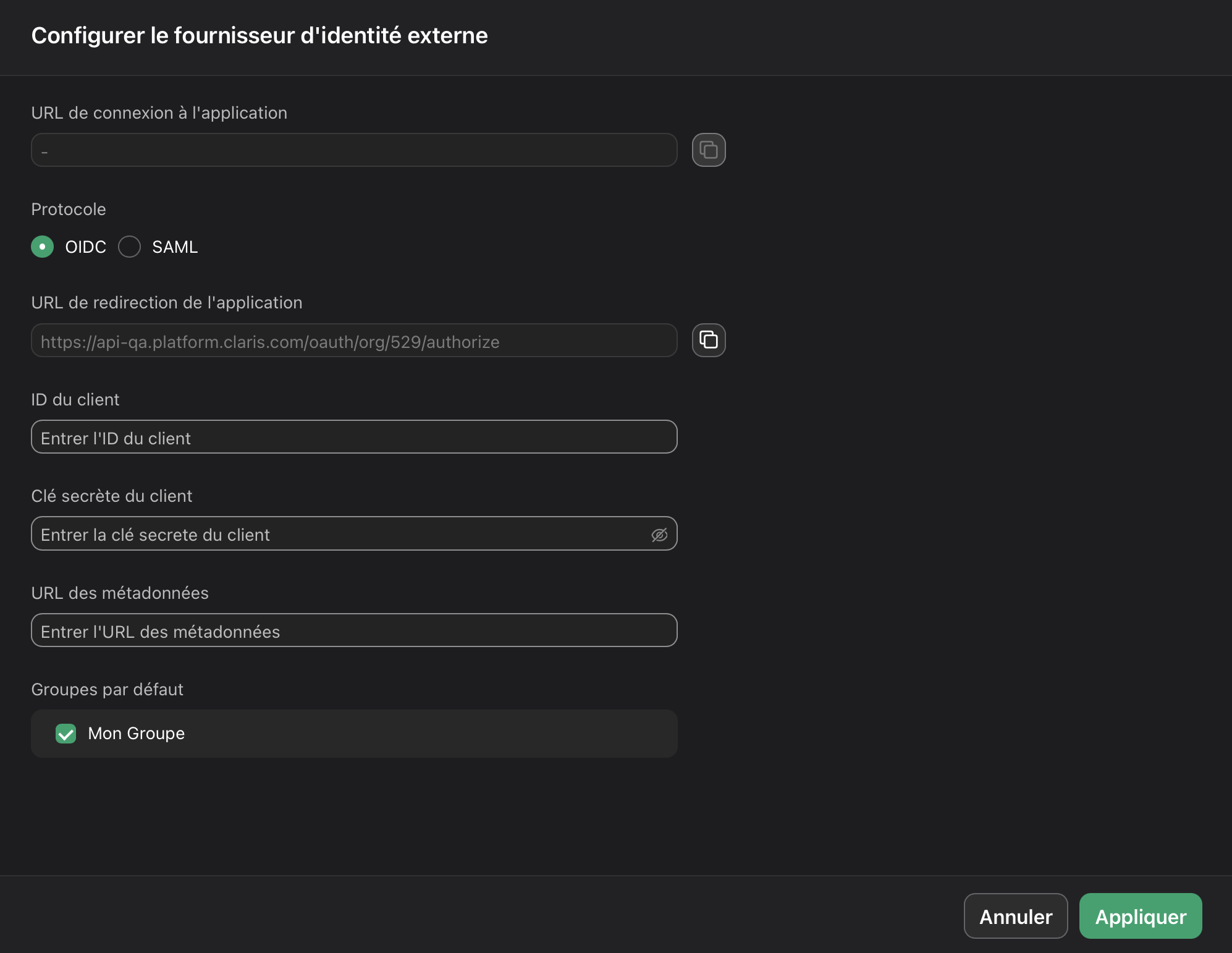

Entrer des valeurs dans Claris Studio

- Revenez à la page Claris Studio que vous avez ouverte précédemment (consultez la section « Ouvrir la page de configuration de Claris Studio »).

-

Dans la boîte de dialogue Configurer le fournisseur d'identité externe, pour Protocole, choisissez OIDC, puis fournissez les informations suivantes :

-

ID du client : le jeton Client Identifier (Identifiant client) que vous avez stocké à l'étape 4 de la section « Ajouter un groupe d'applications ».

-

Clé secrète du client : le jeton Client Secret (Clé secrète du client) que vous avez stocké à l'étape 5 de la section « Ajouter un groupe d'applications ».

-

URL des métadonnées :

https://<Domaine AD FS>/adfs/.well-known/openid-configurationoù <Domaine AD FS> est votre nom de domaine AD FS ou votre adresse IP. -

Sélectionnez un ou plusieurs Groupes par défaut que vous souhaitez connecter à l'aide de cet IdP externe, puis cliquez sur Appliquer.

Si vous n'avez aucun groupe, vous pouvez en créer un ici et y ajouter des utilisateurs plus tard. Consultez la section Utiliser des groupes pour obtenir des informations supplémentaires.

- Sur la page Utilisateurs, copiez le lien intitulé URL de connexion à l'application et fournissez-le aux utilisateurs. L'utilisation de cette URL leur permet de se connecter à Claris Studio avec leurs identifiants SSO.