Microsoft Entra ID avec SAML

Les instructions ci-dessous permettent de configurer l'authentification unique (SSO) pour Claris Studio avec Microsoft Entra ID à l'aide du langage SAML (Security Assertion Markup Language). Étapes clés à l'établissement de la confiance entre Entra ID et une équipe Claris Studio :

-

Créer une application d'entreprise.

-

Ajouter le langage SAML à l'application.

-

Assigner des utilisateurs.

-

Entrer l'URL des métadonnées dans Claris Studio.

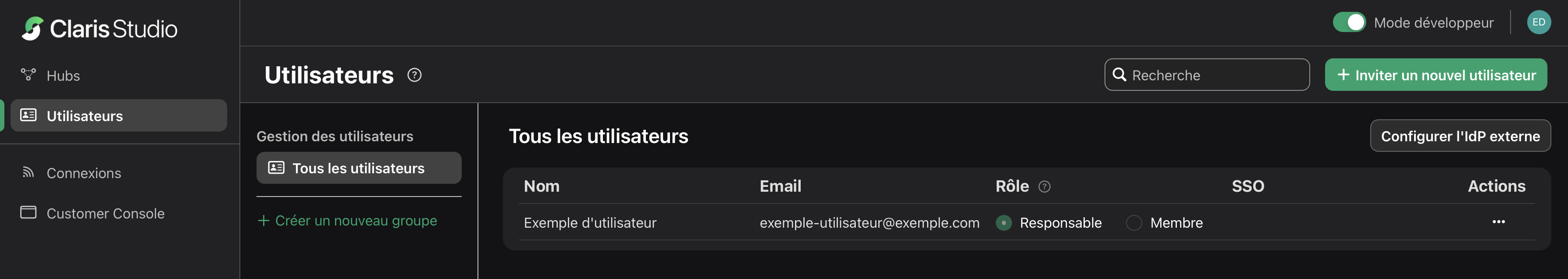

Ouvrir la page de configuration de Claris Studio

-

Connectez-vous à votre équipe Claris Studio.

-

Cliquez sur l'onglet Utilisateurs à gauche, puis sur Configurer l'IdP externe.

-

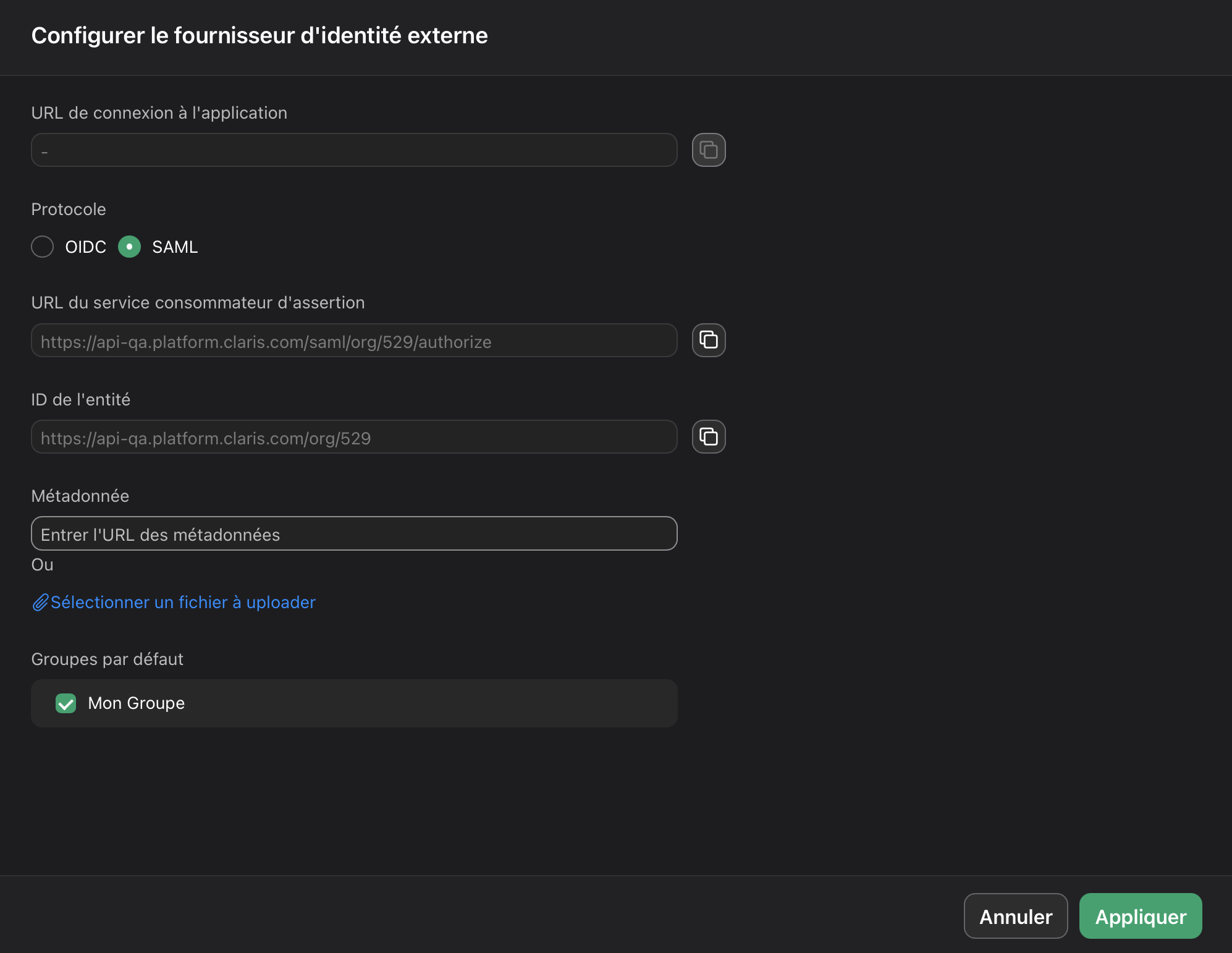

Dans la boîte de dialogue Configurer le fournisseur d'identité externe, pour Protocole, choisissez SAML. Laissez cette page ouverte afin de pouvoir y revenir plus tard.

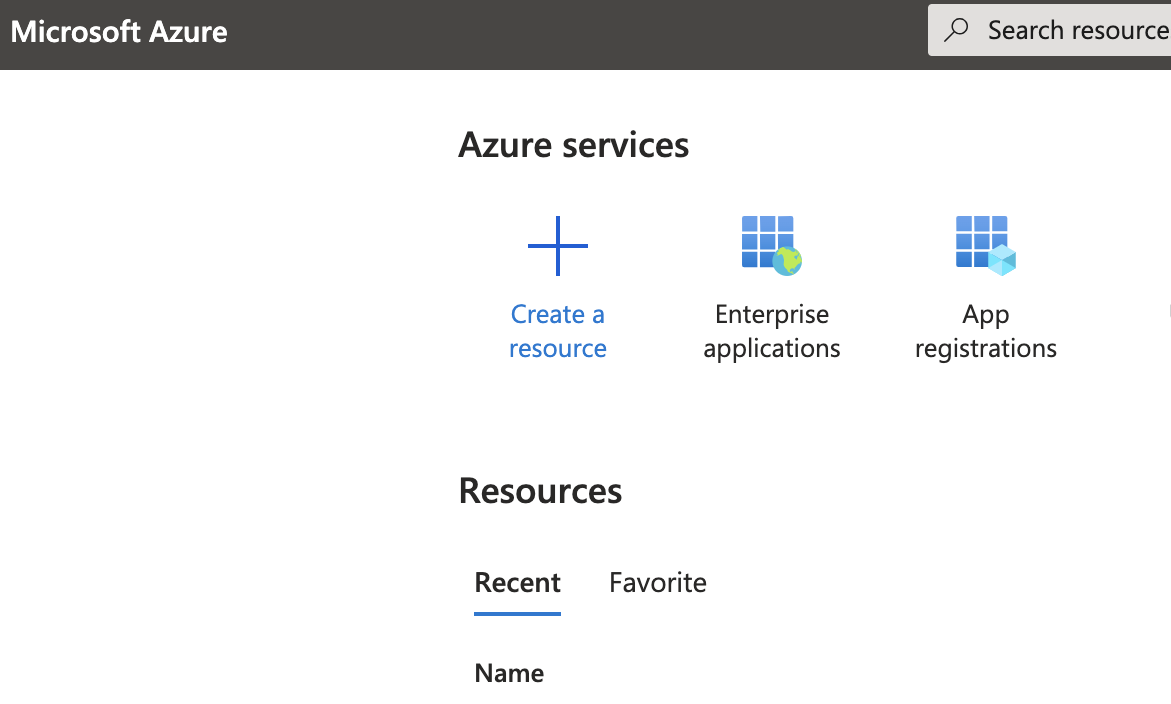

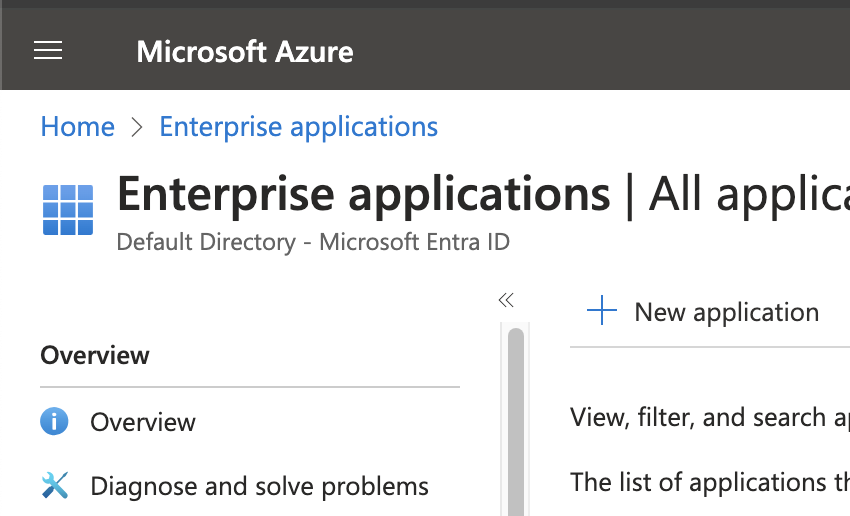

Créer une application d'entreprise

-

Connectez-vous au portail Azure. Sous Azure services (Services Azure), cliquez sur Enterprise Applications (Applications d'entreprise). Sur la page suivante, cliquez sur + New Application (+ Nouvelle application) près de l'angle supérieur gauche.

-

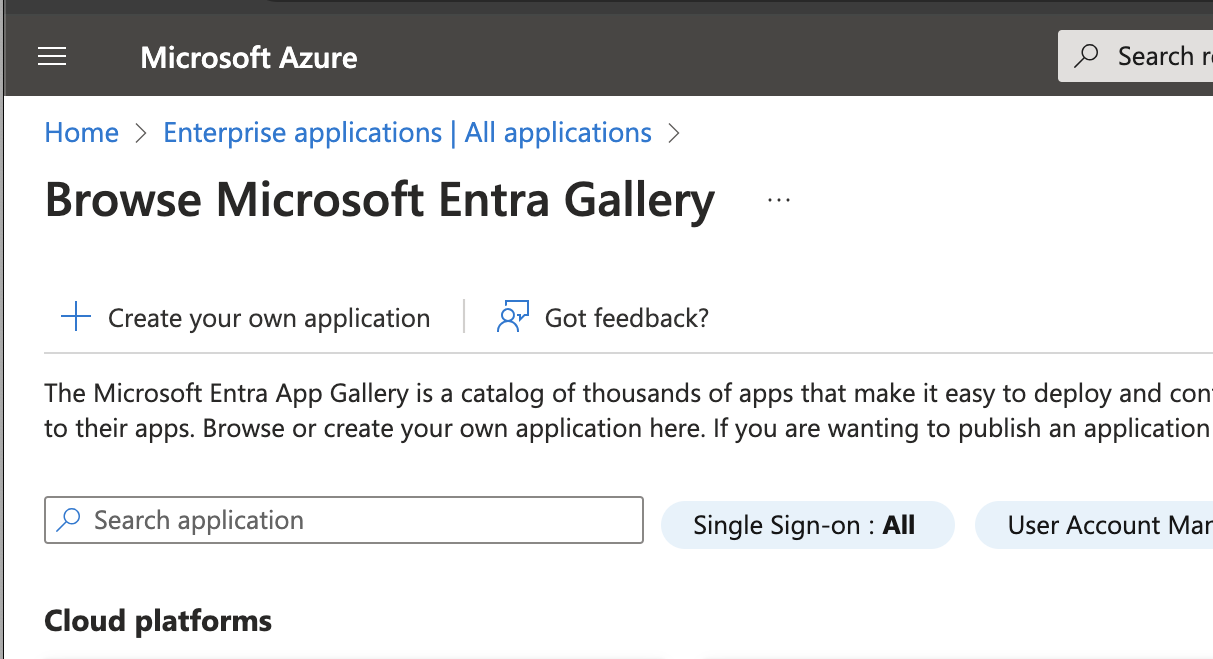

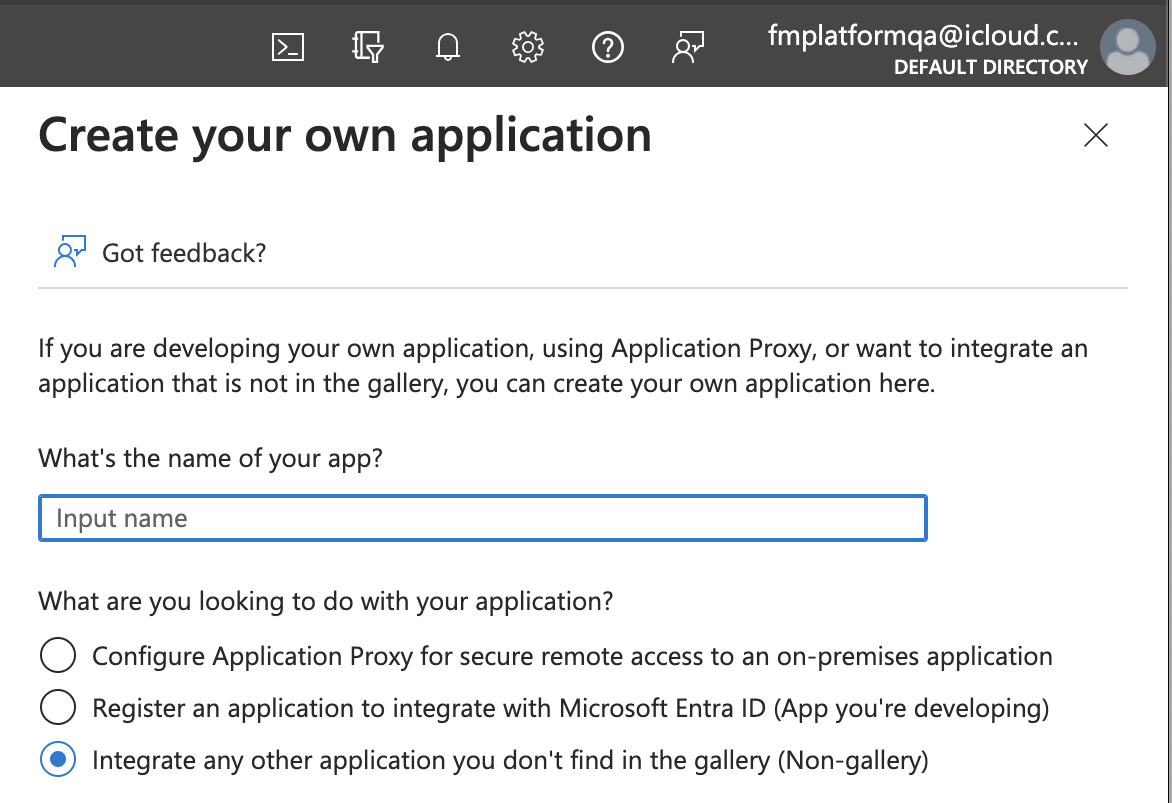

Afin de créer une application personnalisée pour Claris Studio, cliquez sur + Create your own application (+ Créez votre propre application). Saisissez un nom pour votre application, puis sélectionnez l'option Integrate any other application you don't find in the gallery (Intégrer toute autre application qui ne se trouve pas dans la galerie).

-

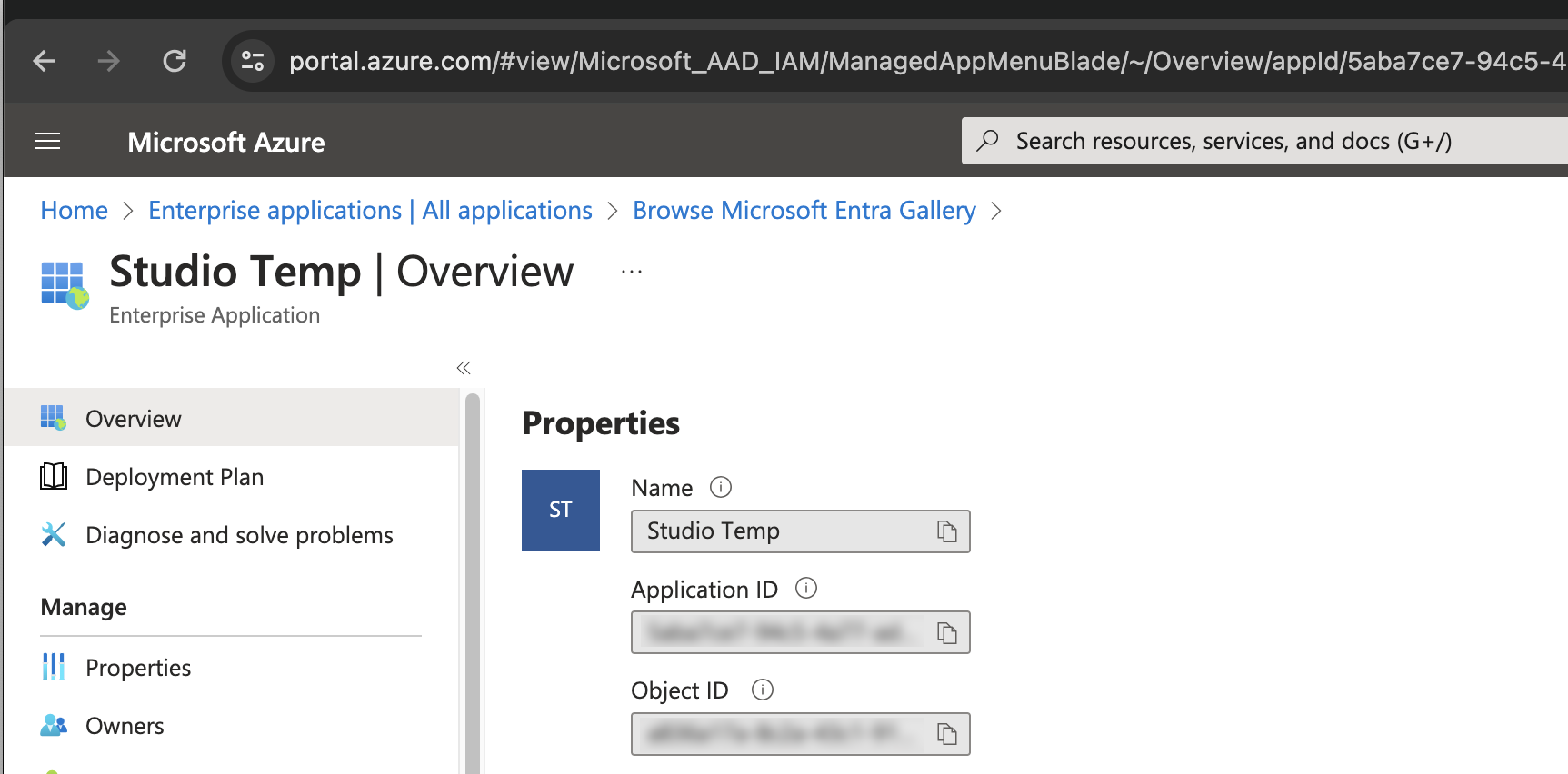

Dans votre nouvelle application, vous verrez les rubriques Name (Nom), Application ID (Identifiant d'application) et Object ID (Identifiant d'objet). Vous pouvez les ignorer et passer à l'étape suivante.

Configurer le langage SAML dans la nouvelle application

-

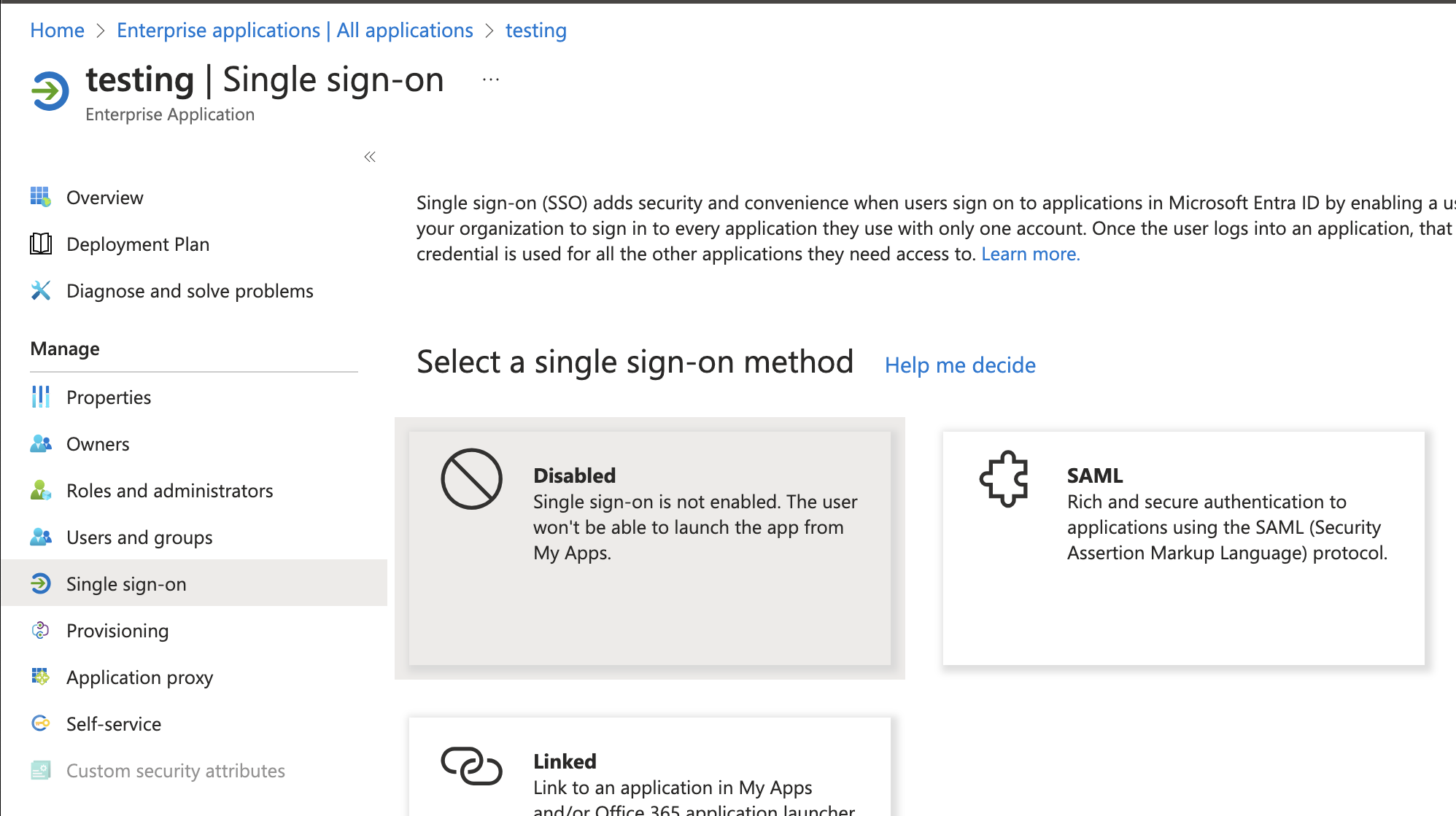

Dans la barre latérale gauche sous Manage (Gérer), cliquez sur Single Sign-On (Authentification unique).

Cliquez ensuite sur l'option SAML.

-

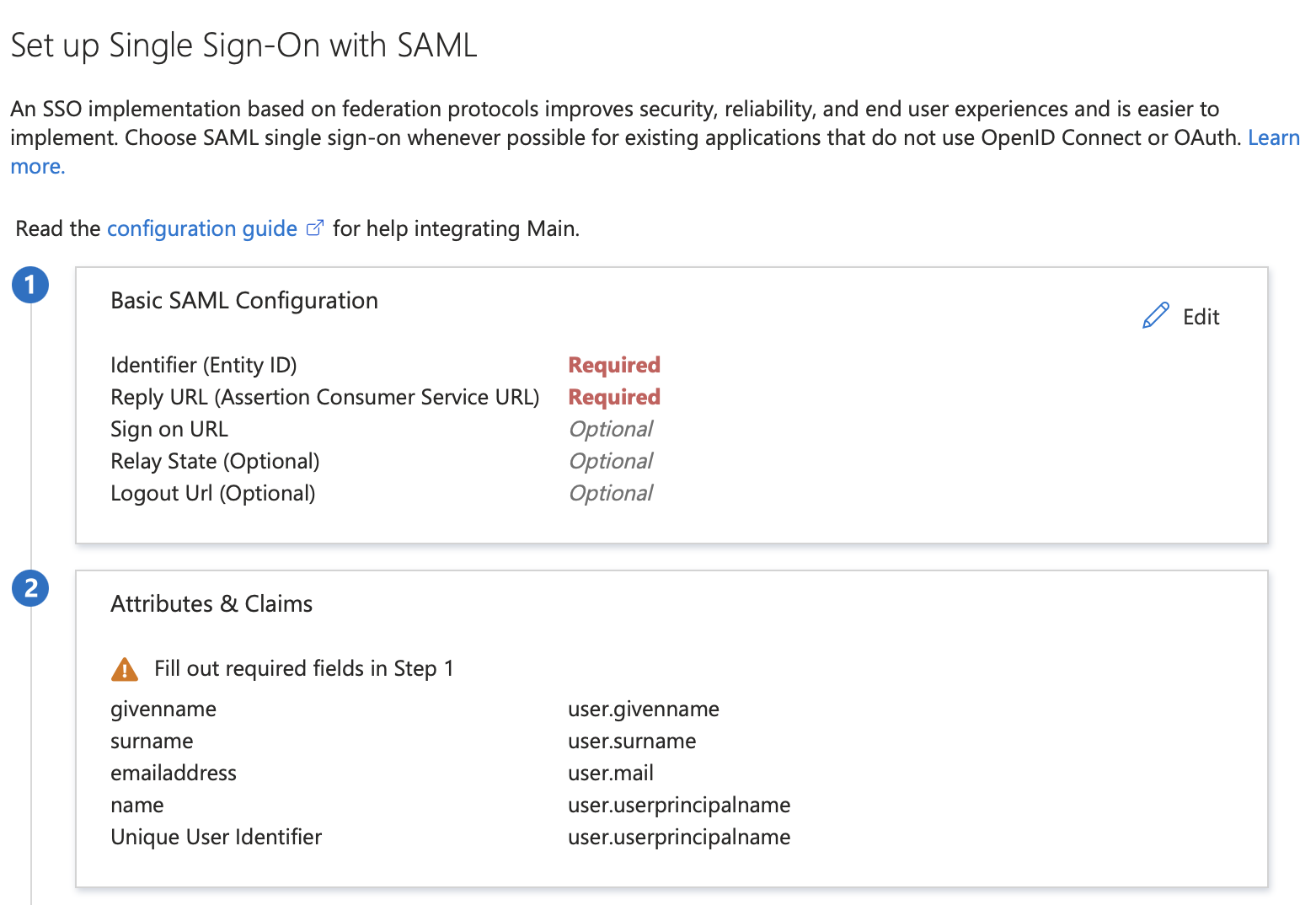

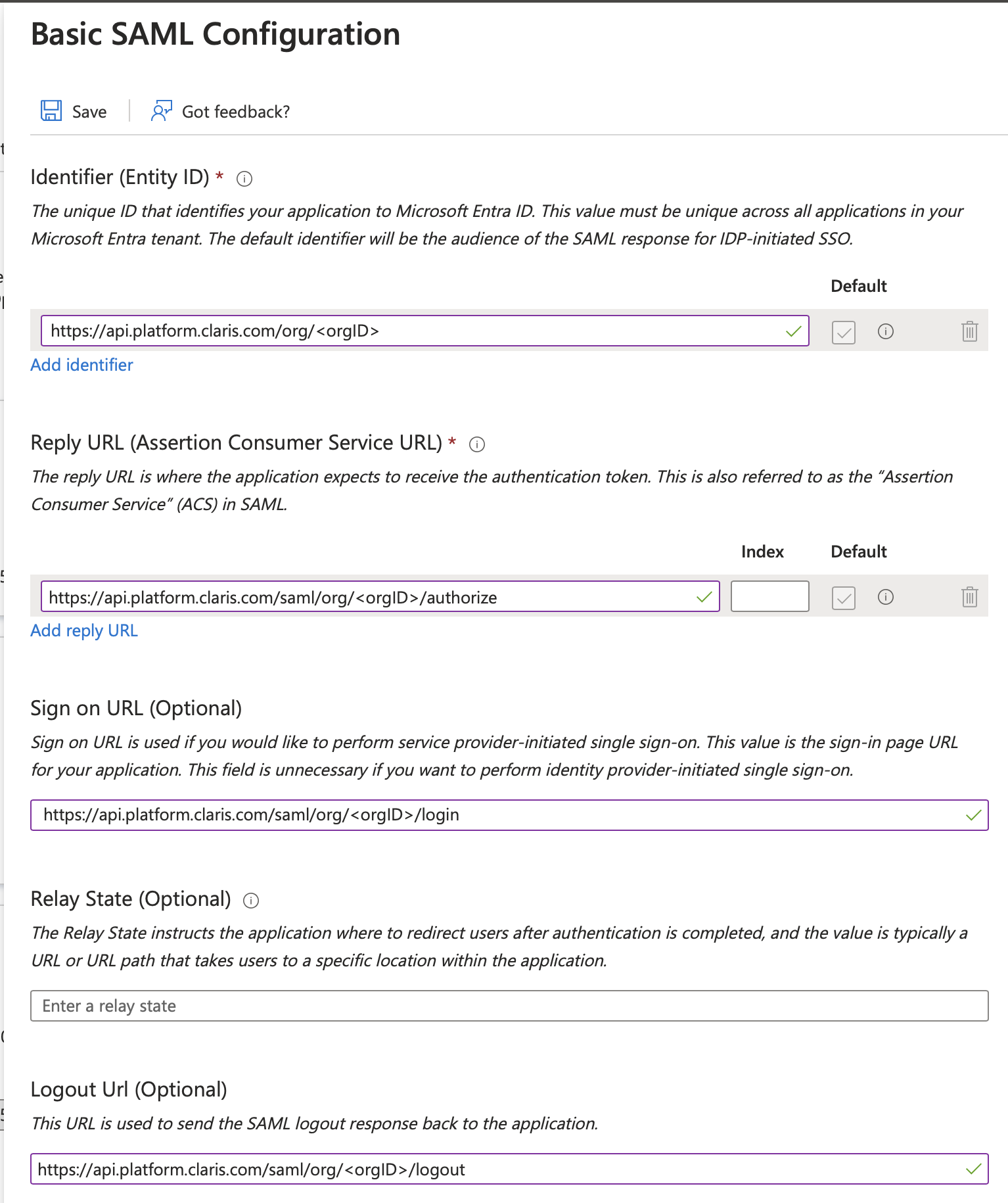

Lors de l'étape 1, Basic SAML Configuration (Configuration SAML de base), cliquez sur Edit (Modifier). Suivez les instructions ci-dessous pour renseigner les rubriques de la nouvelle barre latérale de configuration, à droite de la page.

-

Identifier (Entity ID) (Identifiant (ID d'entité)) : dans Claris Studio, copiez la valeur ID de l'entité (consultez la section « Ouvrir la page de configuration de Claris Studio » plus haut) et collez-la ici.

-

Reply URL (Assertion Consumer Service URL) (URL de réponse (URL du service ACS)) : dans Claris Studio, copiez la valeur URL du service consommateur d'assertion (consultez la section « Ouvrir la page de configuration de Claris Studio » plus haut). Cliquez sur Add reply URL (Ajouter une URL de réponse) et collez-la ici.

-

Sign on URL (URL de connexion) : dans Claris Studio, copiez la valeur URL du service consommateur d'assertion (consultez la section « Ouvrir la page de configuration de Claris Studio » plus haut) et collez-la ici. Remplacez authorize à la fin de l'URL par login.

-

Relay State (État du relais) : ignorez cette rubrique.

-

Logout URL (URL de déconnexion) : dans Claris Studio, copiez la valeur URL du service consommateur d'assertion (consultez la section « Ouvrir la page de configuration de Claris Studio » plus haut) et collez-la ici. Remplacez authorize à la fin de l'URL par logout.

-

-

Lorsque vous avez terminé, cliquez sur Save (Enregistrer) en haut à gauche de la fenêtre. Fermez ensuite la barre latérale droite.

-

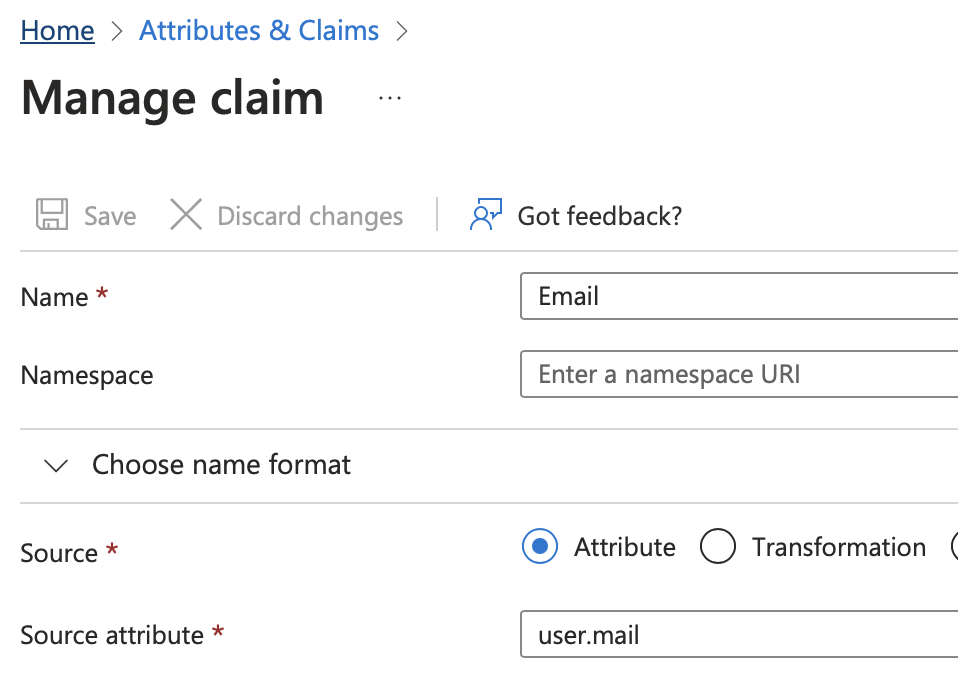

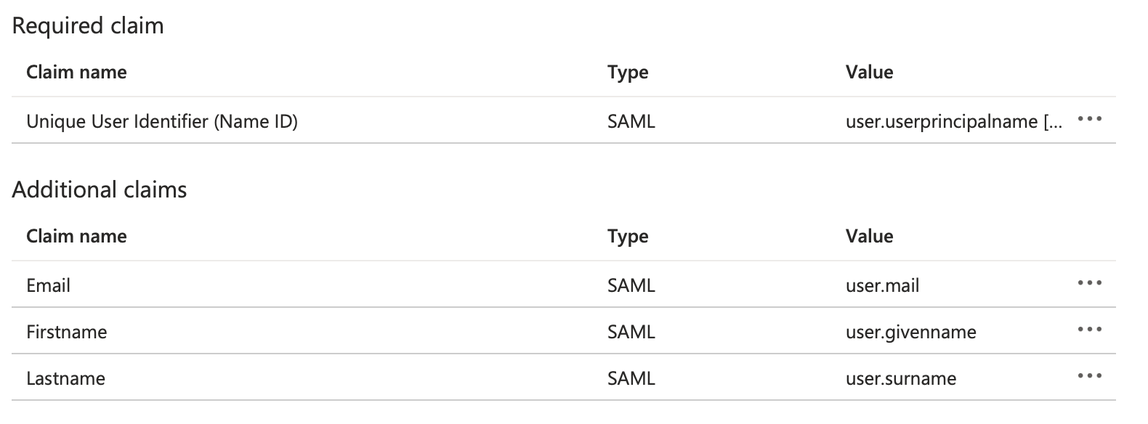

Lors de l'étape 2, Attributs & Claims (Attributs et revendications), cliquez sur Edit (Modifier). Sous Additional Claims (Revendications supplémentaires), vous devriez déjà voir quatre revendications répertoriées.

Pour chacune des lignes avec une étiquette dans la colonne Value (Valeur), vous devez attribuer une nouvelle étiquette pour la rubrique Name (Nom).

Pour chacune des lignes énumérées ci-dessous :

-

Cliquez sur la ligne.

-

Saisissez le nouveau nom dans la rubrique Name (Nom). Assurez-vous que la première lettre est en majuscule et que le reste est en minuscule.

-

Laissez la rubrique Namespace (Espace de nom) vide.

-

Cliquez sur Save (Enregistrer) en haut à gauche.

Pour la ligne inchangée avec la valeur user.userprincipalname, cliquez sur

, puis sur Delete (Supprimer). Cliquez sur OK pour confirmer.

Vos paramètres pour cette étape devraient correspondre à ceux indiqués ici.

-

Valeur user.givenname → nouveau nom Prénom

-

Valeur user.surname → nouveau nom Nom de famille

-

Valeur user.mail → nouveau nom E-mail

-

-

-

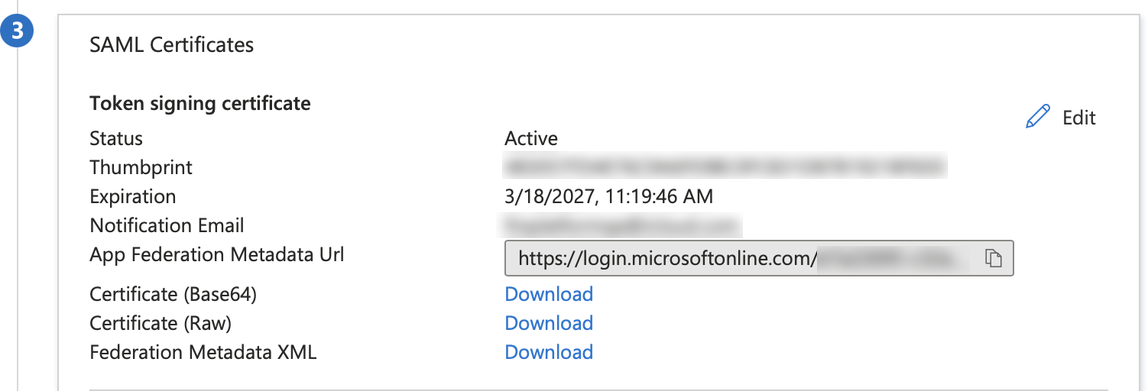

Revenez à la page de configuration SAML à l'étape 3, SAML Certificates (Certificats SAML), et copiez la valeur App Federation Metadata URL (URL des métadonnées de fédération) en cliquant sur son icône de presse-papiers. Enregistrez cette valeur dans un endroit sûr. Vous en aurez besoin ultérieurement.

Attribution des utilisateurs

-

Cette nouvelle intégration SSO implique que vous attribuiez des utilisateurs. Dans la barre latérale gauche sous Manage (Gérer), cliquez sur Users & Groups (Utilisateurs et groupes).

-

Cliquez sur + Add user/group (+ Ajouter un utilisateur/groupe) en haut et ajoutez tous les utilisateurs et groupes qui doivent avoir accès à Claris Studio.

-

Cliquez sur Assign (Assigner) en bas de la page.

Entrer des valeurs dans Claris Studio

- Revenez à la page Claris Studio que vous avez ouverte précédemment (consultez la section « Ouvrir la page de configuration de Claris Studio »).

-

Dans la boîte de dialogue Configurer le fournisseur d'identité externe, pour Protocole, choisissez SAML. Ensuite, dans Métadonnée, collez la valeur App Federation Metadata URL (URL des métadonnées de fédération) que vous avez enregistrée lors de l'étape « Configurer le langage SAML dans la nouvelle application ».

-

Sélectionnez un ou plusieurs Groupes par défaut que vous souhaitez connecter à l'aide de cet IdP externe, puis cliquez sur Appliquer.

Si vous n'avez aucun groupe, vous pouvez en créer un ici et y ajouter des utilisateurs plus tard. Consultez la section Utiliser des groupes pour obtenir des informations supplémentaires.

- Sur la page Utilisateurs, copiez le lien intitulé URL de connexion à l'application et fournissez-le aux utilisateurs. L'utilisation de cette URL leur permet de se connecter à Claris Studio avec leurs identifiants SSO.