Amazon Cognito avec OIDC

Les instructions ci-dessous permettent de configurer l'authentification unique (SSO) pour Claris Studio avec Amazon Cognito à l'aide d'OpenID Connect (OIDC). Étapes clés à l'établissement de la confiance entre Amazon Cognito et une équipe Claris Studio :

-

Créer une intégration d'application

-

Mettre à jour avec les détails de votre équipe Claris Studio

-

Créer des clés secrètes

-

Enregistrer les clés secrètes dans Claris Studio

Prérequis

Avant de commencer, assurez-vous de disposer d'un accès administrateur à un environnement AWS Cognito.

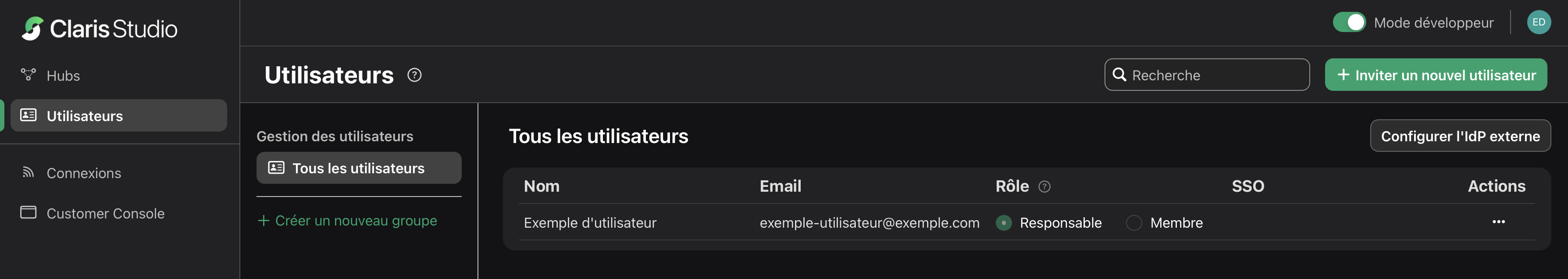

Ouvrir la page de configuration de Claris Studio

-

Connectez-vous à votre équipe Claris Studio.

-

Cliquez sur l'onglet Utilisateurs à gauche, puis sur Configurer l'IdP externe.

-

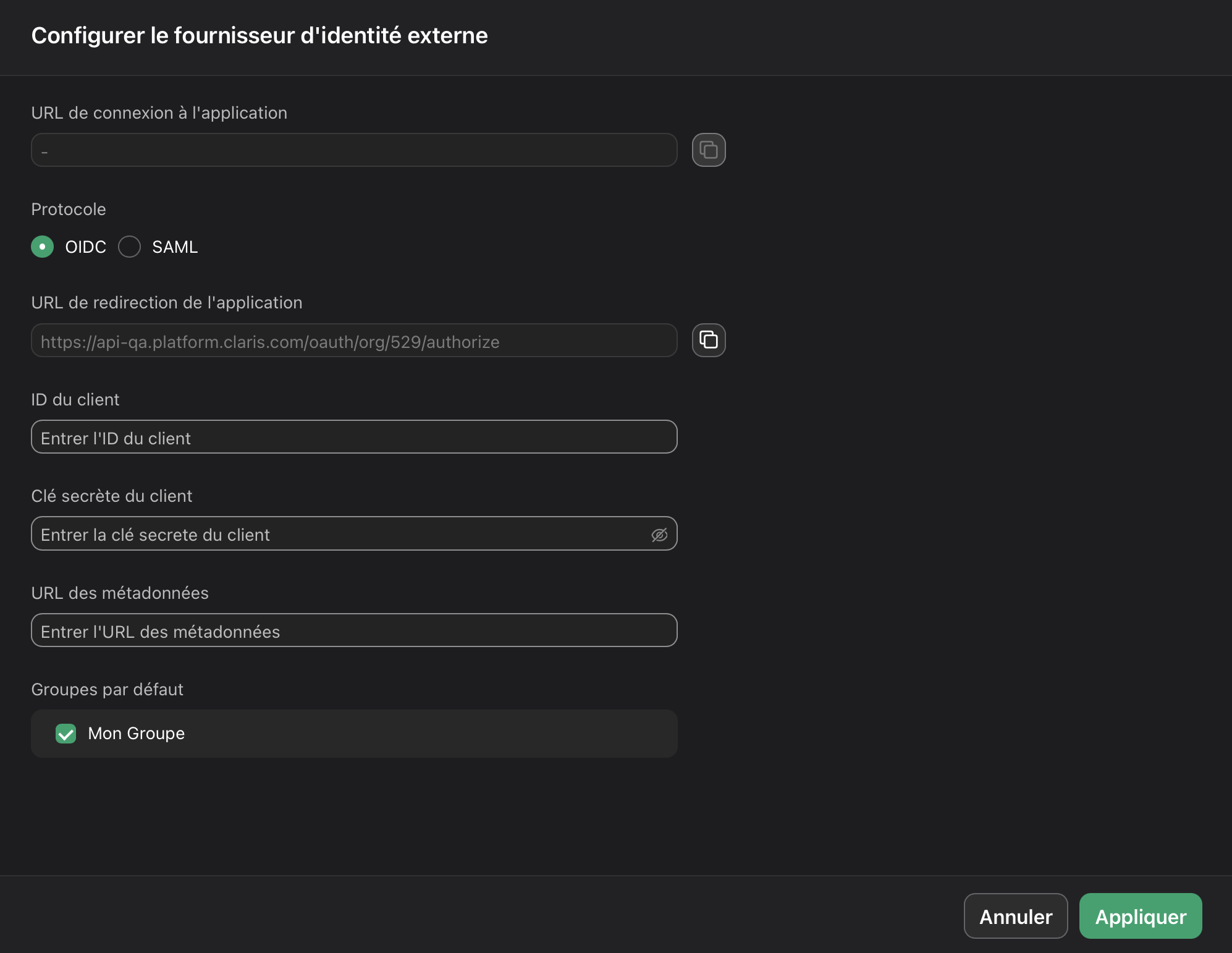

Dans la boîte de dialogue Configurer le fournisseur d'identité externe, pour Protocole, choisissez OIDC. Laissez cette page ouverte afin de pouvoir y revenir plus tard.

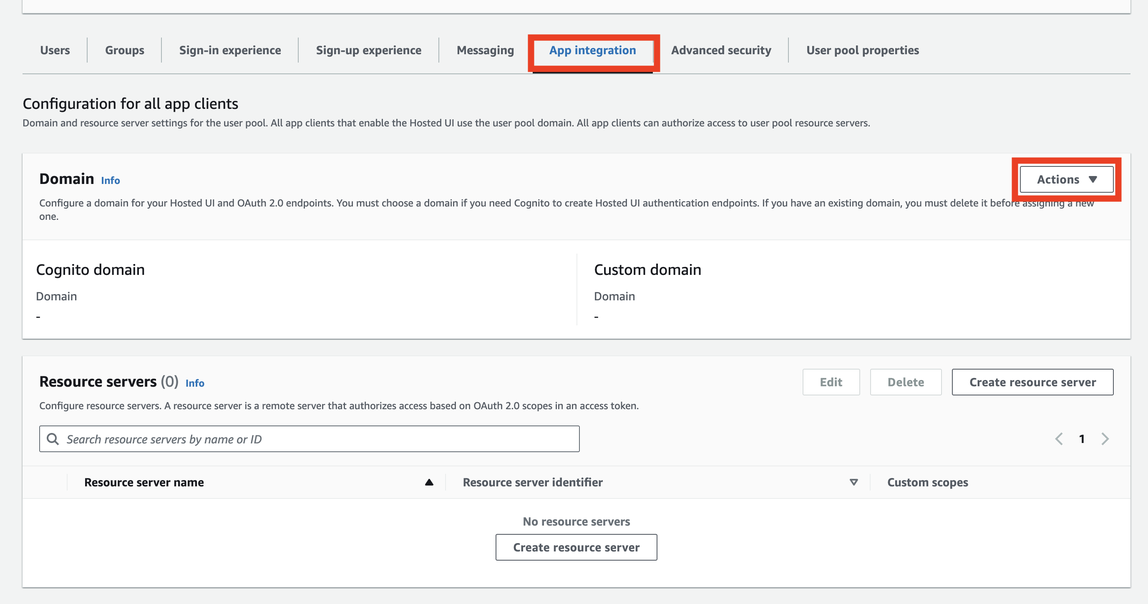

Intégration d'application

Configurer le domaine

-

Connectez-vous à la console AWS, puis accédez à Cognito.

-

Accédez à la section App Integration (Intégration des applications).

-

Cliquez sur Create Domain (Créer un domaine).

-

Choisissez Cognito Domain (Domaine Cognito), puis fournissez un nom de domaine (par exemple, nom-utilisateur).

https://{nom-utilisateur}.auth.us-west-2.amazoncognito.com

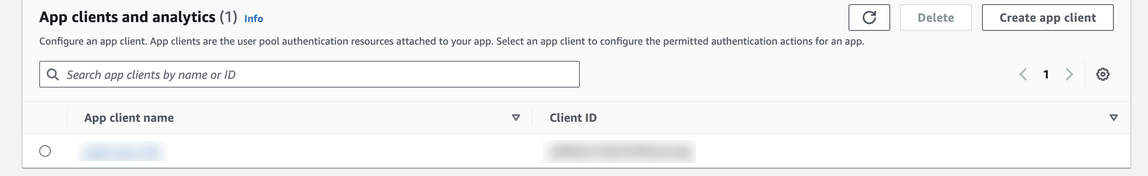

Configurer le client de l'application

-

Dans Cognito, accédez à App Client Settings (Paramètres client d'application).

-

Sélectionnez le client d'application que vous avez créé.

-

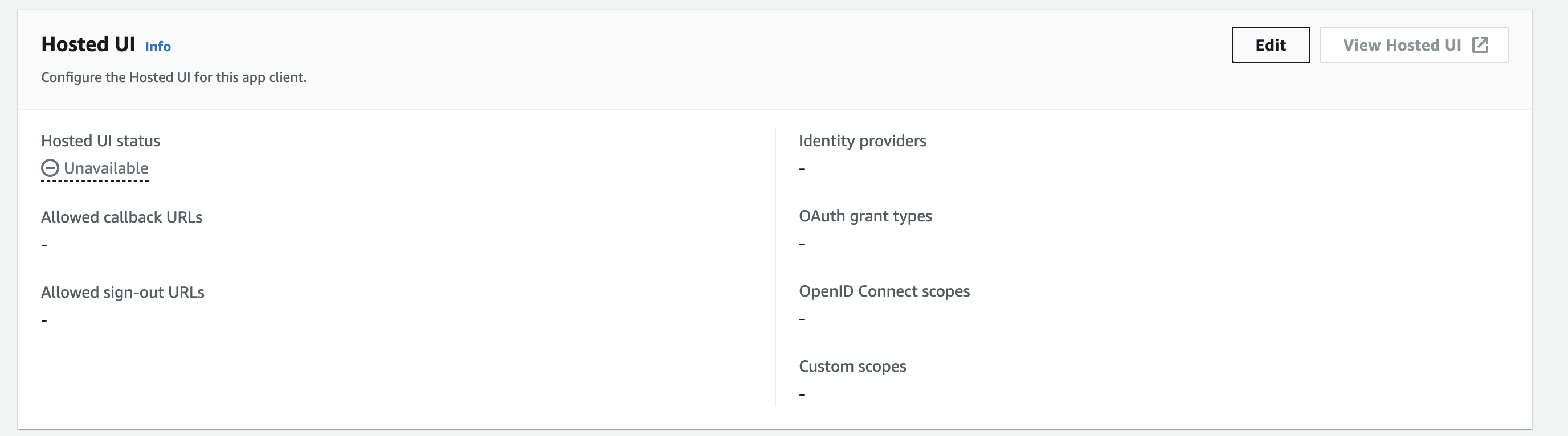

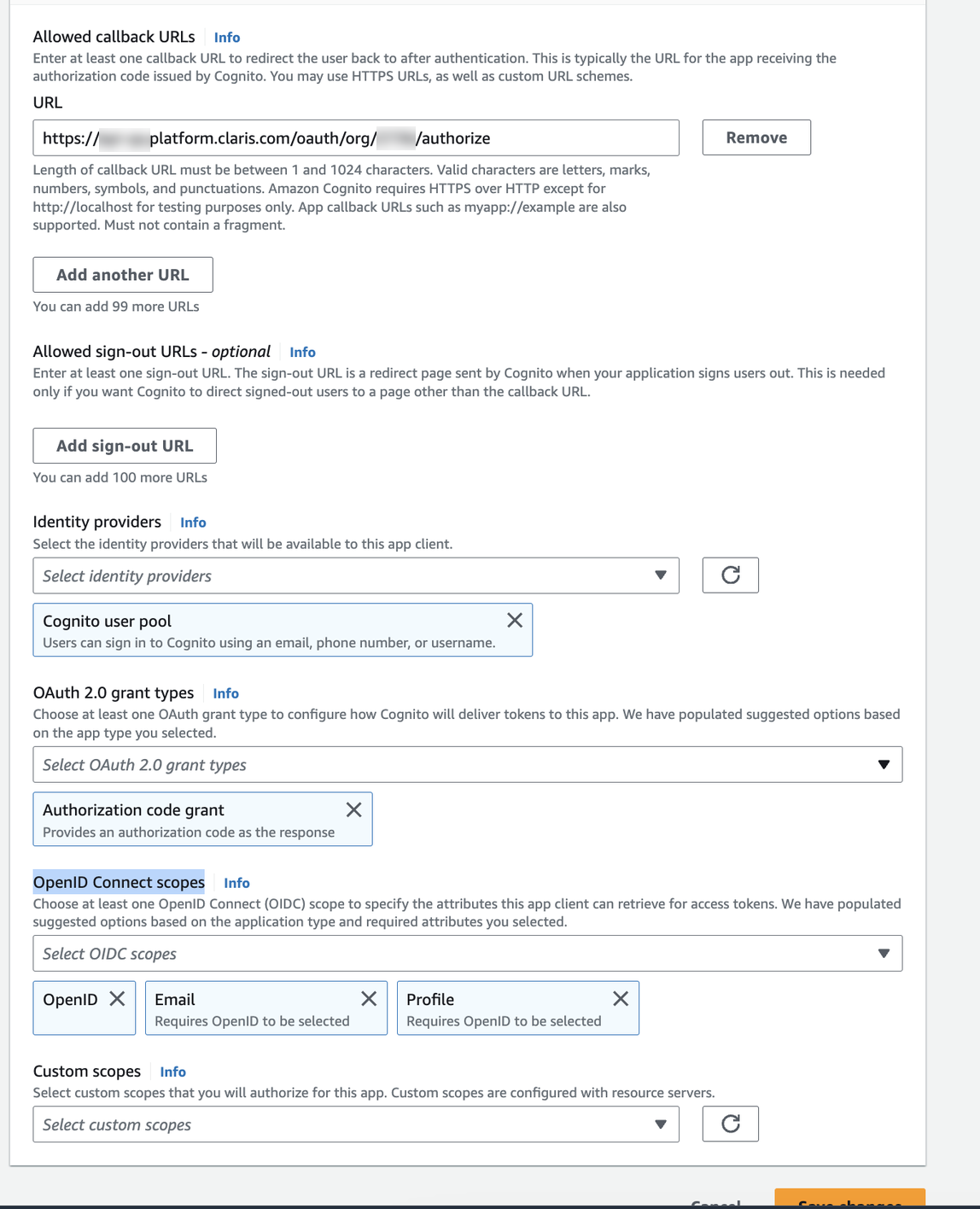

Sous Hosted UI (Interface utilisateur hébergée), cliquez sur Edit (Modifier), puis saisissez les informations suivantes :

-

Callback URL (URL de rappel) : saisissez l'URL de rappel Studio QA des paramètres du fournisseur d'identité externe de Claris Studio. Par exemple :

https://platform.claris.com/oauth/org/<org-id>/authorize

-

Identity Providers (Fournisseurs d'identité) : sélectionnez Cognito User Pool (Pool d'utilisateurs Cognito).

-

OAuth 2.0 Grant Types (Types d'attribution OAuth 2.0) : choisissez Authorization Code Grant (Attribution de code d'autorisation).

-

OpenID Connect Scopes (Options de connexion OpenID) : sélectionnez openid, email et profile.

-

-

Cliquez sur Save Changes (Enregistrer les modifications).

Entrer des valeurs dans Claris Studio

-

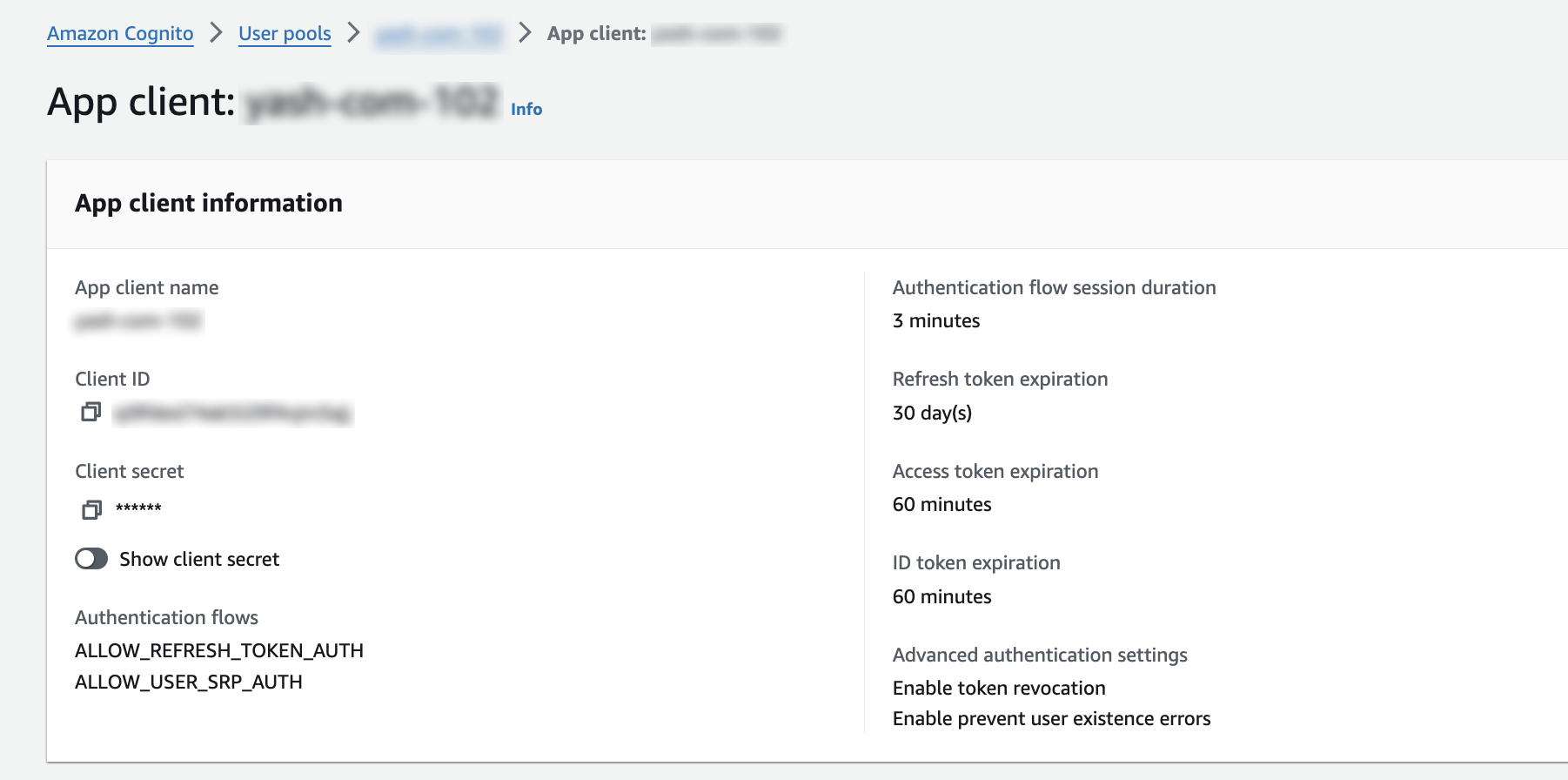

Dans Cognito, à partir de App Client Settings (Paramètres de client d'application), copiez les valeurs Client ID (Identifiant client) et Client Secret (Clé secrète du client).

- Revenez à la page Claris Studio que vous avez ouverte précédemment (consultez la section « Ouvrir la page de configuration de Claris Studio »).

-

Dans la boîte de dialogue Configurer le fournisseur d'identité externe, pour Protocole, choisissez OIDC, puis fournissez les informations suivantes :

-

ID du client : collez l'identifiant client copié à partir de Cognito.

-

Clé secrète du client : collez la clé secrète du client copiée à partir de Cognito.

-

URL des métadonnées : saisissez

https://cognito-idp.<awsregion>.amazonaws.com/<userpoolid>/.well-known/openid-configuration

-

-

Sélectionnez un ou plusieurs Groupes par défaut que vous souhaitez connecter à l'aide de cet IdP externe, puis cliquez sur Appliquer.

Si vous n'avez aucun groupe, vous pouvez en créer un ici et y ajouter des utilisateurs plus tard. Consultez la section Utiliser des groupes pour obtenir des informations supplémentaires.

- Sur la page Utilisateurs, copiez le lien intitulé URL de connexion à l'application et fournissez-le aux utilisateurs. L'utilisation de cette URL leur permet de se connecter à Claris Studio avec leurs identifiants SSO.