Servicios de federación de Active Directory con OIDC

Siga los pasos descritos a continuación para configurar el inicio de sesión único (SSO) para Claris Studio con los servicios de federación de su instancia de Active Directory (AD) utilizando OpenID Connect (OIDC). Para establecer la confianza entre la instancia de AD y el equipo de Claris Studio, deberá:

-

Crear un grupo de aplicaciones.

-

Añadir reglas de transformación.

-

Introducir los datos en Claris Studio.

Abrir la página de configuración de Claris Studio

-

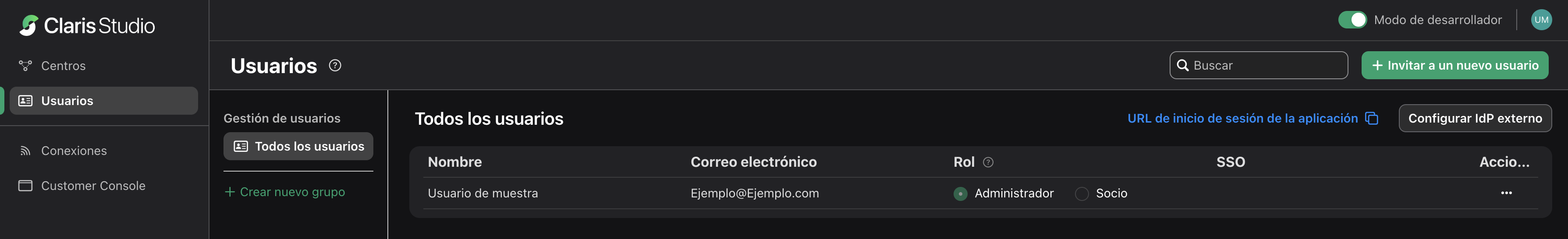

Inicie sesión en su equipo de Claris Studio.

-

Haga clic en la pestaña Usuarios a la izquierda y, a continuación, haga clic en Configurar proveedor de identidad externo.

-

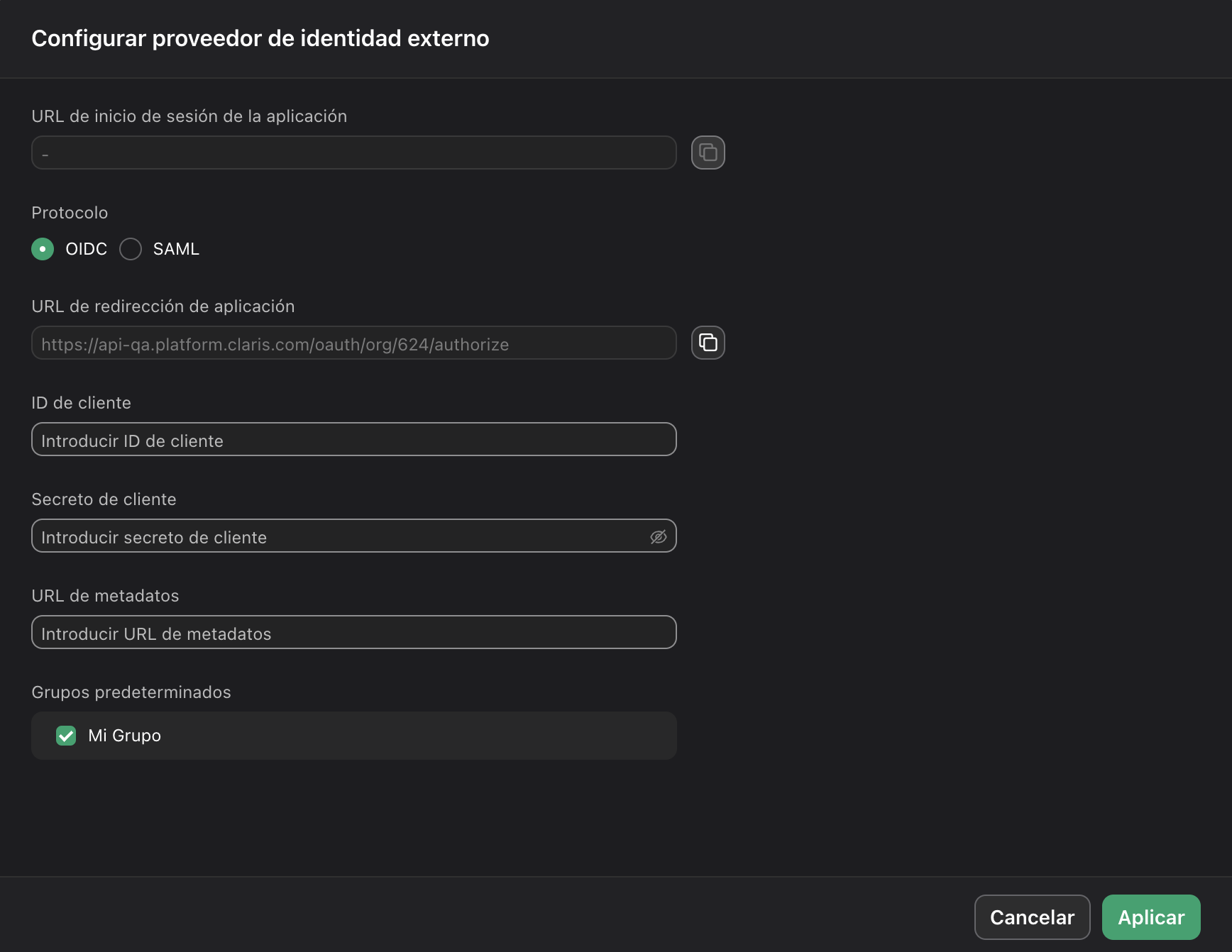

En el cuadro de diálogo Configurar proveedor de identidad externo, seleccione OIDC en Protocolo. Mantenga esta página abierta para volver más tarde.

Añadir un grupo de aplicaciones

-

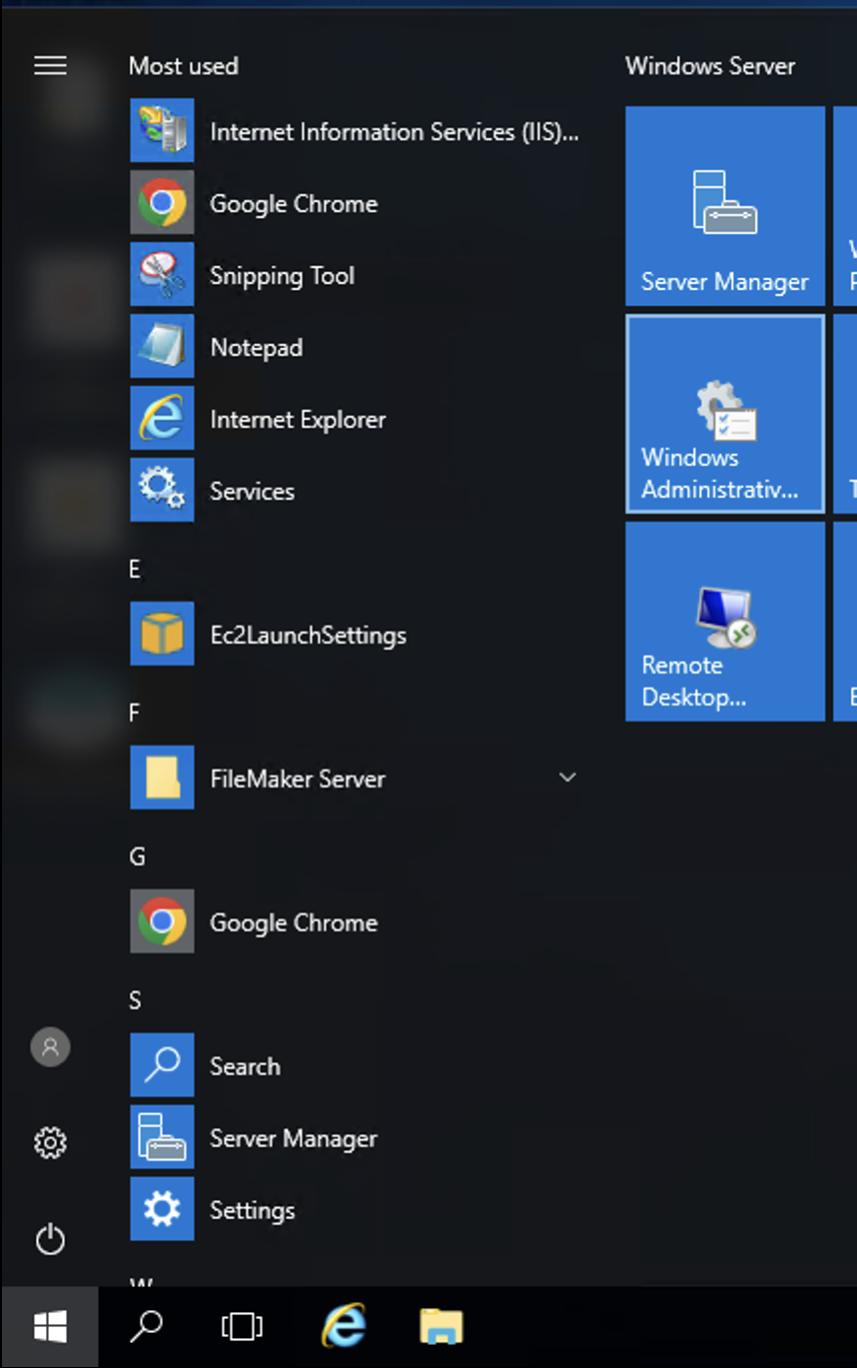

En su instancia de Windows Server, inicie sesión con la cuenta de administrador. En el menú Inicio, haga clic en

Windows Administrative Tools (Herramientas administrativas de Windows)en la secciónWindows Serversituada a la derecha.

-

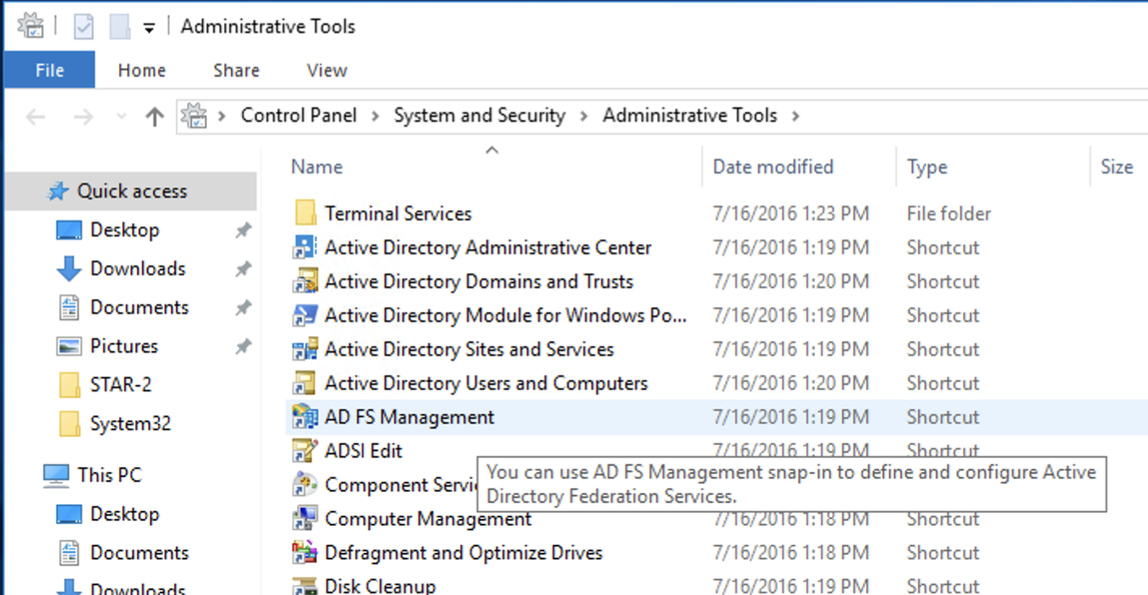

En la nueva ventana del explorador de archivos, abra el acceso directo

AD FS Management (Gestión de AD FS).

-

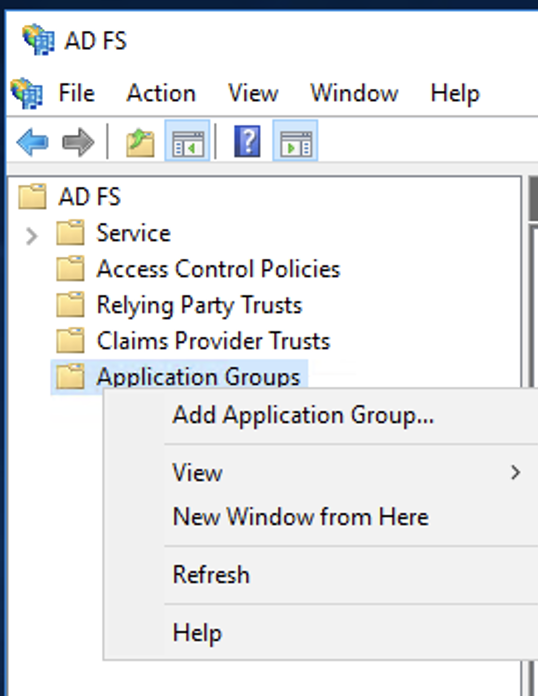

En la barra lateral izquierda de la ventana de AD FS, haga clic con el botón derecho en Application Groups (Grupos de aplicaciones) > Add Application Group (Añadir grupo de aplicaciones).

-

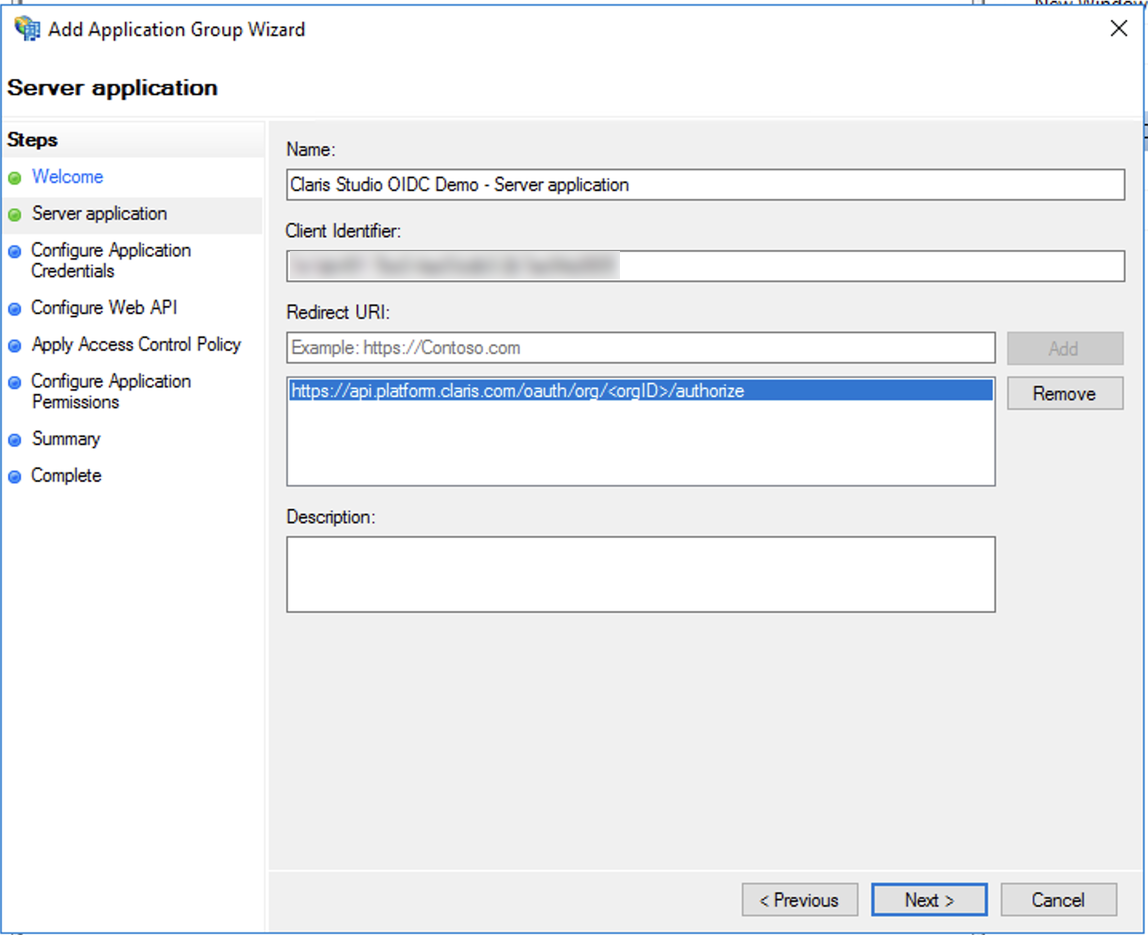

En el asistente, asigne un nombre a la nueva integración para distinguirla de cualquier otra integración que pueda tener y, luego, seleccione la opción Server application accessing a web API (Aplicación de servidor que accede a una API web). Haga clic en Next (Siguiente).

-

En Claris Studio, copie la URL de redirección de la aplicación (consulte "Abrir la página de configuración de Claris Studio" más arriba) y péguela en el campo Redirect URI (URI de redirección). A continuación, haga clic en Add (Añadir).

Además, debe copiar el valor de Client Identifier (Identificador de cliente) y guardarlo en un lugar seguro donde pueda recuperarlo más tarde. Cuando haya terminado, haga clic en Next (Siguiente).

-

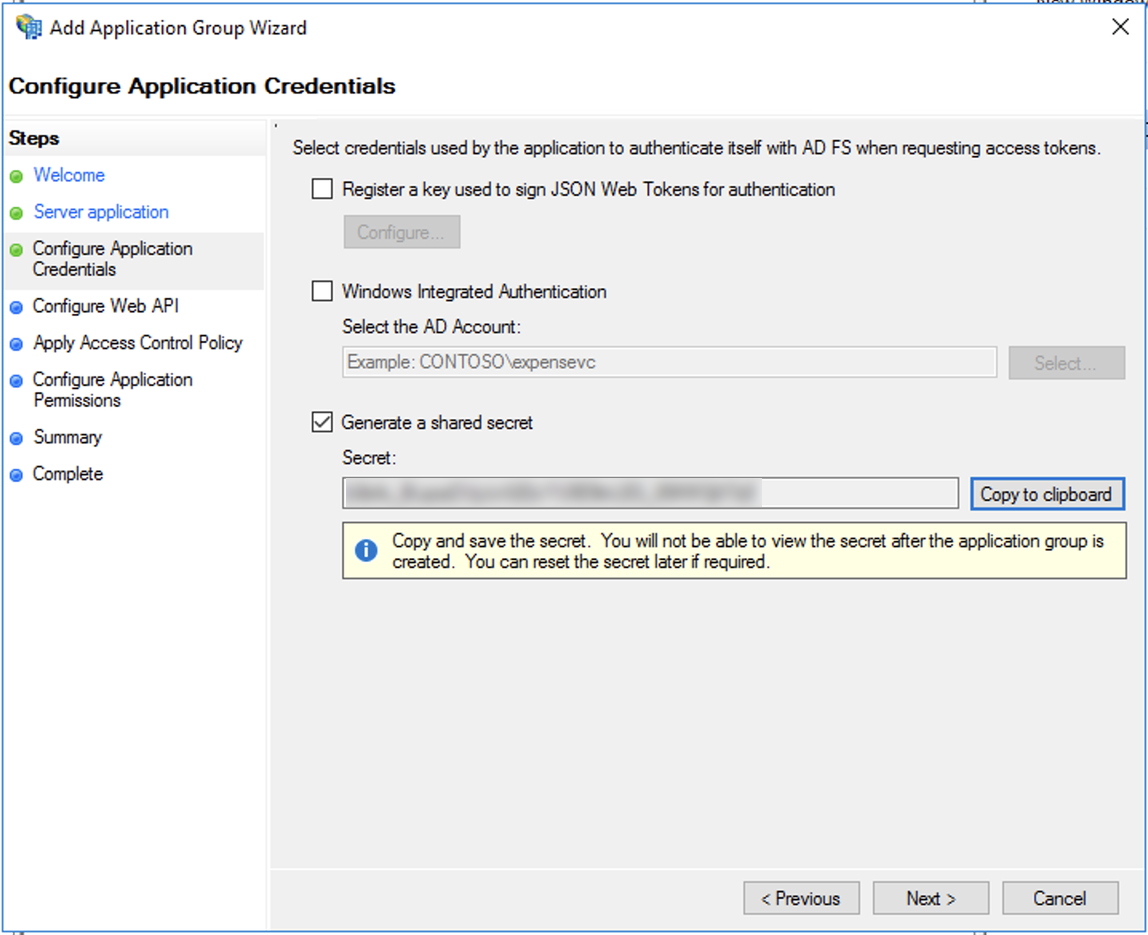

Seleccione la opción Generate a shared secret (Generar un secreto compartido) y, a continuación, haga clic en Copy to clipboard (Copiar al portapapeles). Pegue el valor en algún lugar seguro donde pueda recuperarlo más tarde.

Asegúrese de etiquetarlo como elemento independiente del identificador de cliente que guardó en el paso anterior. Cuando haya terminado, haga clic en Next (Siguiente).

-

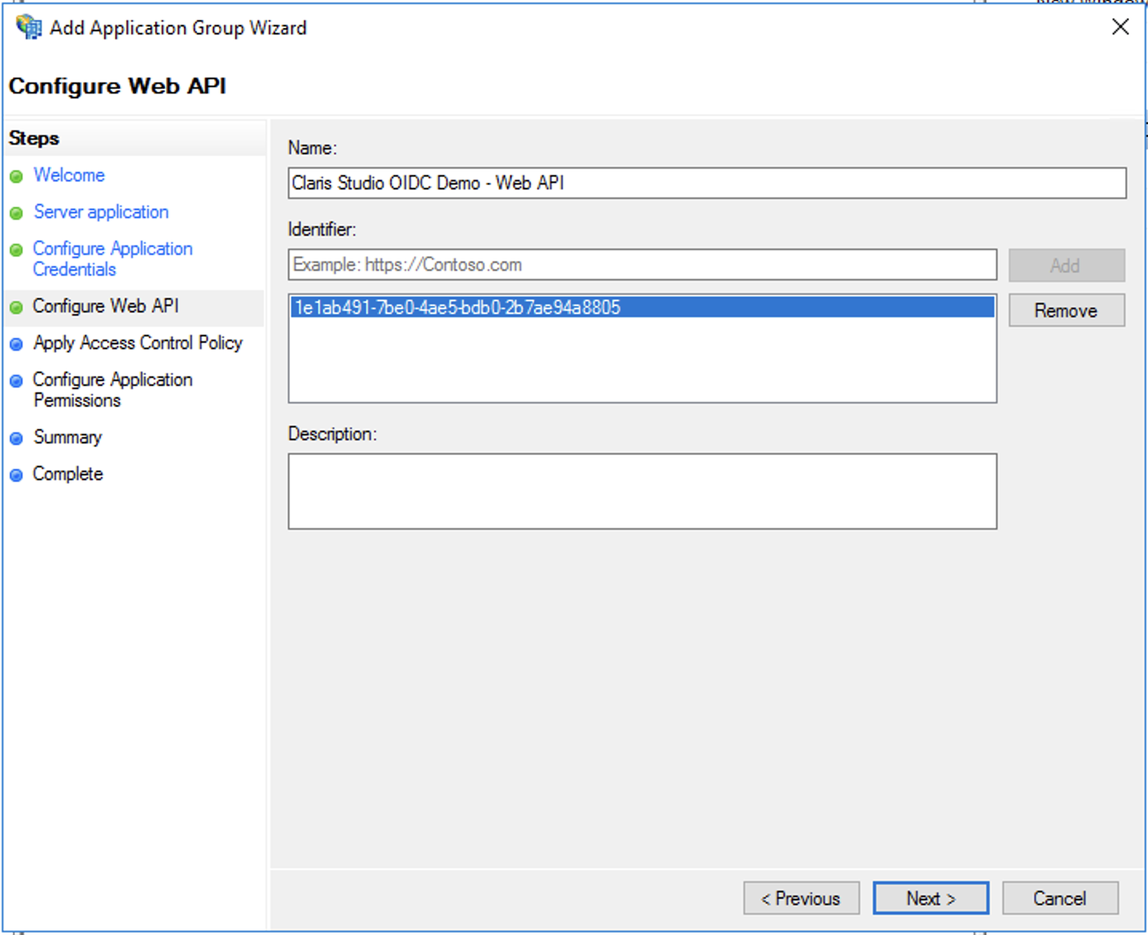

Copie el identificador de cliente que guardó anteriormente y péguelo en el campo Identifier (Identificador); a continuación, haga clic en Add (Añadir). Haga clic en Next (Siguiente).

-

Elija un nivel de acceso para los usuarios de Active Directory que deben poder acceder a la integración. Deje la opción Permit everyone (Permitir a todos) seleccionada si todos los usuarios deben tener permiso para acceder a su equipo de Claris Studio. Haga clic en Next (Siguiente).

-

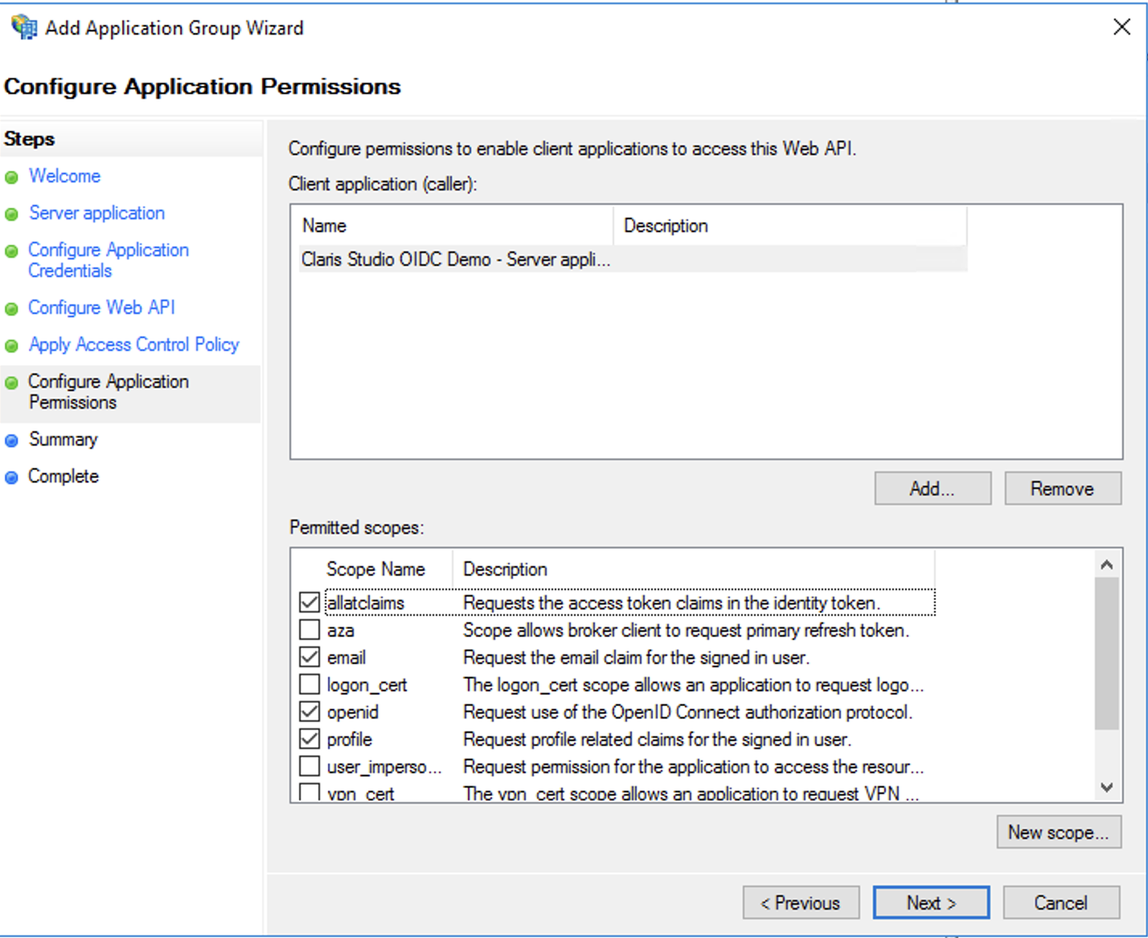

En Permitted scopes (Ámbitos permitidos), asegúrese de que los siguientes elementos estén seleccionados. Puede que algunos ya estén seleccionados.

-

allatclaims

-

email

-

openid

-

profile

Haga clic en Next (Siguiente).

-

-

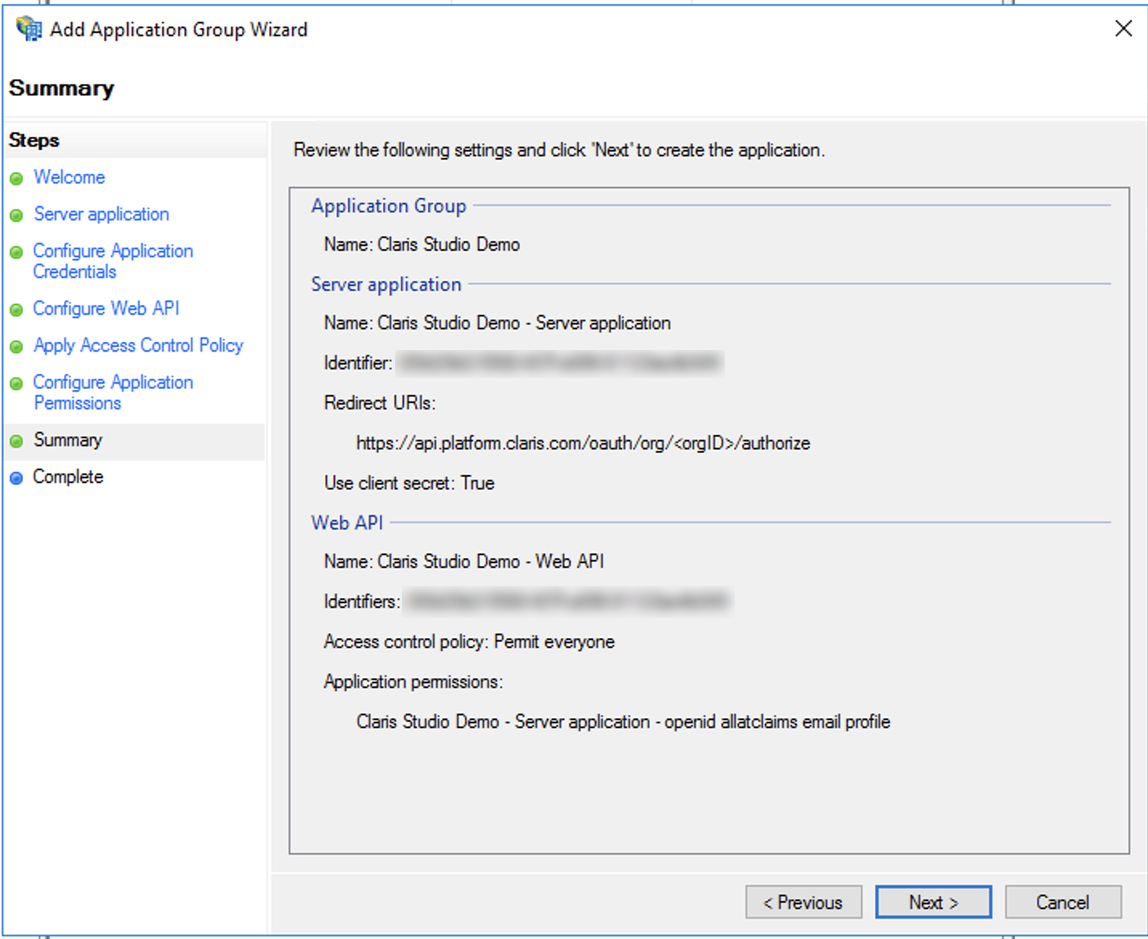

En la pantalla Summary (Resumen), haga clic en Next (Siguiente).

Añadir reglas de transformación

-

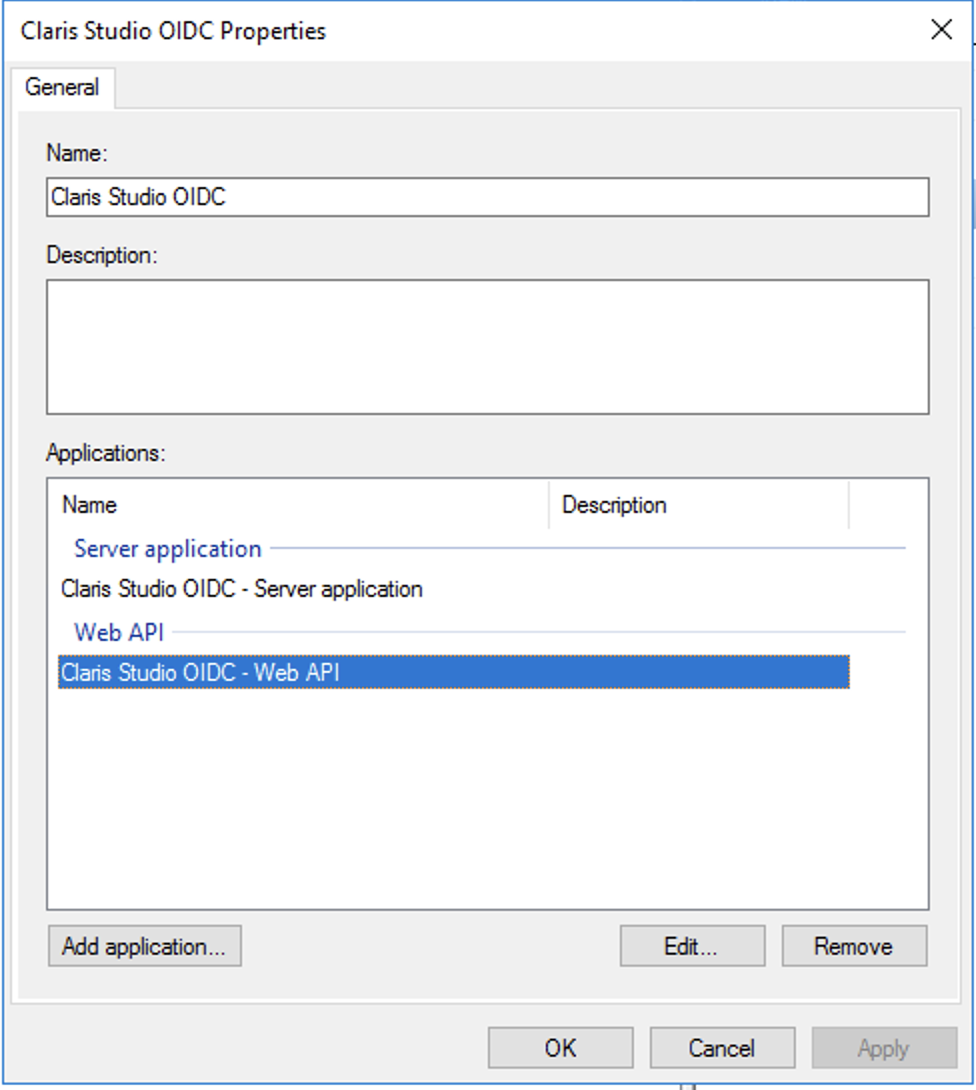

En la ventana de AD FS, haga doble clic en el grupo de aplicaciones que acaba de añadir. Luego, en Web API (API web), seleccione la fila de su integración y haga clic en Edit (Editar).

-

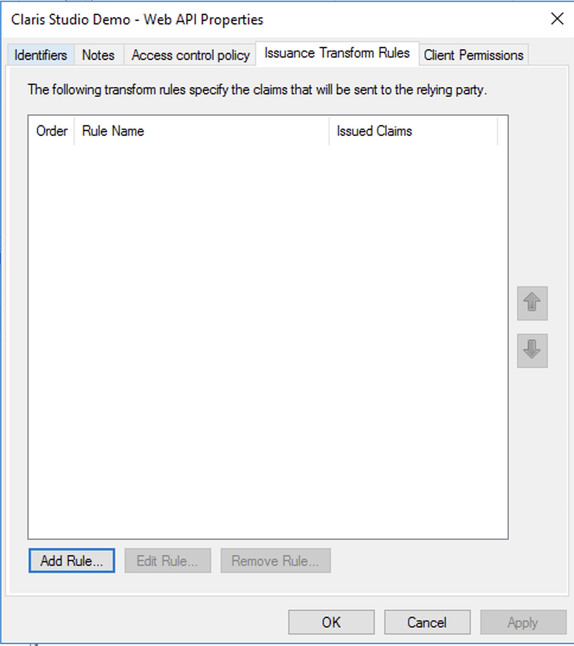

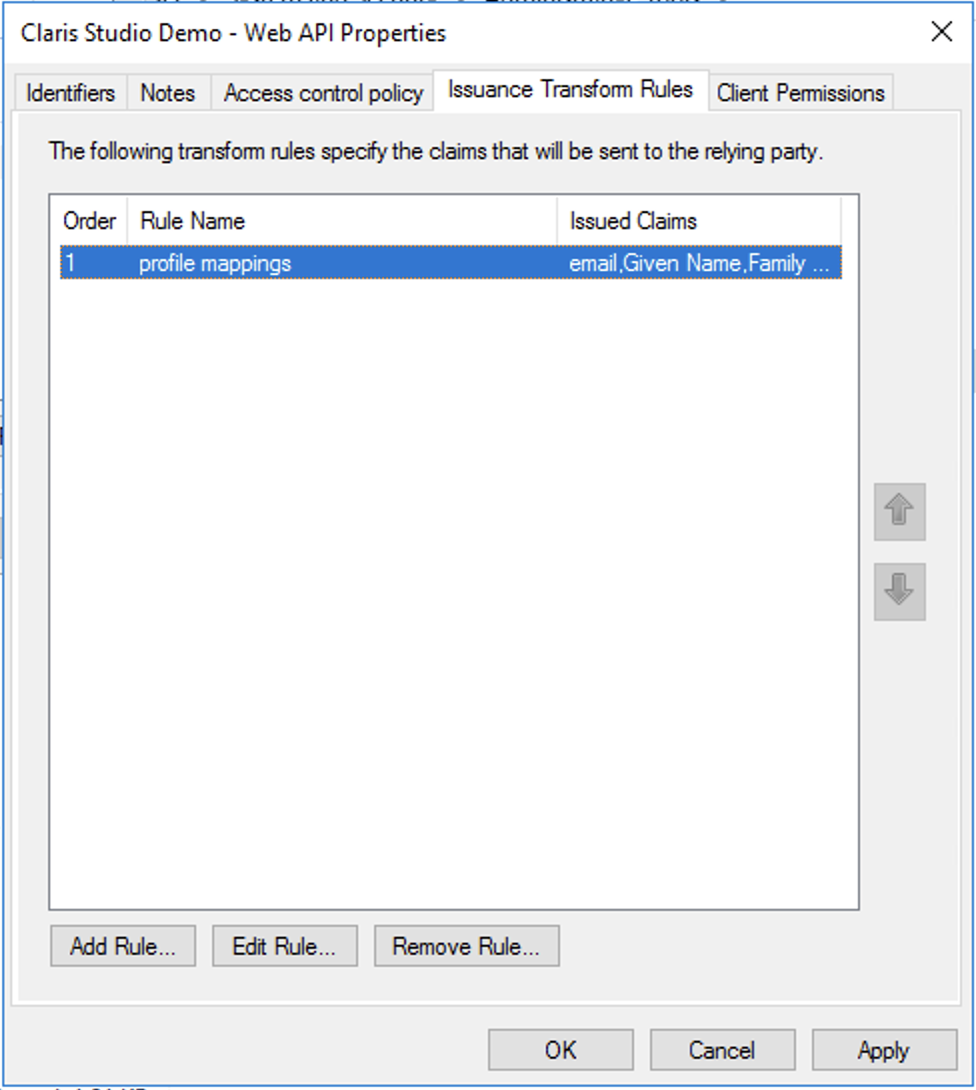

En el cuadro de diálogo Web API Properties (Propiedades de la API web) de su aplicación, haga clic en la pestaña Issuance Transform Rules (Reglas de transformación de emisión). Luego haga clic en Add Rule (Añadir regla).

-

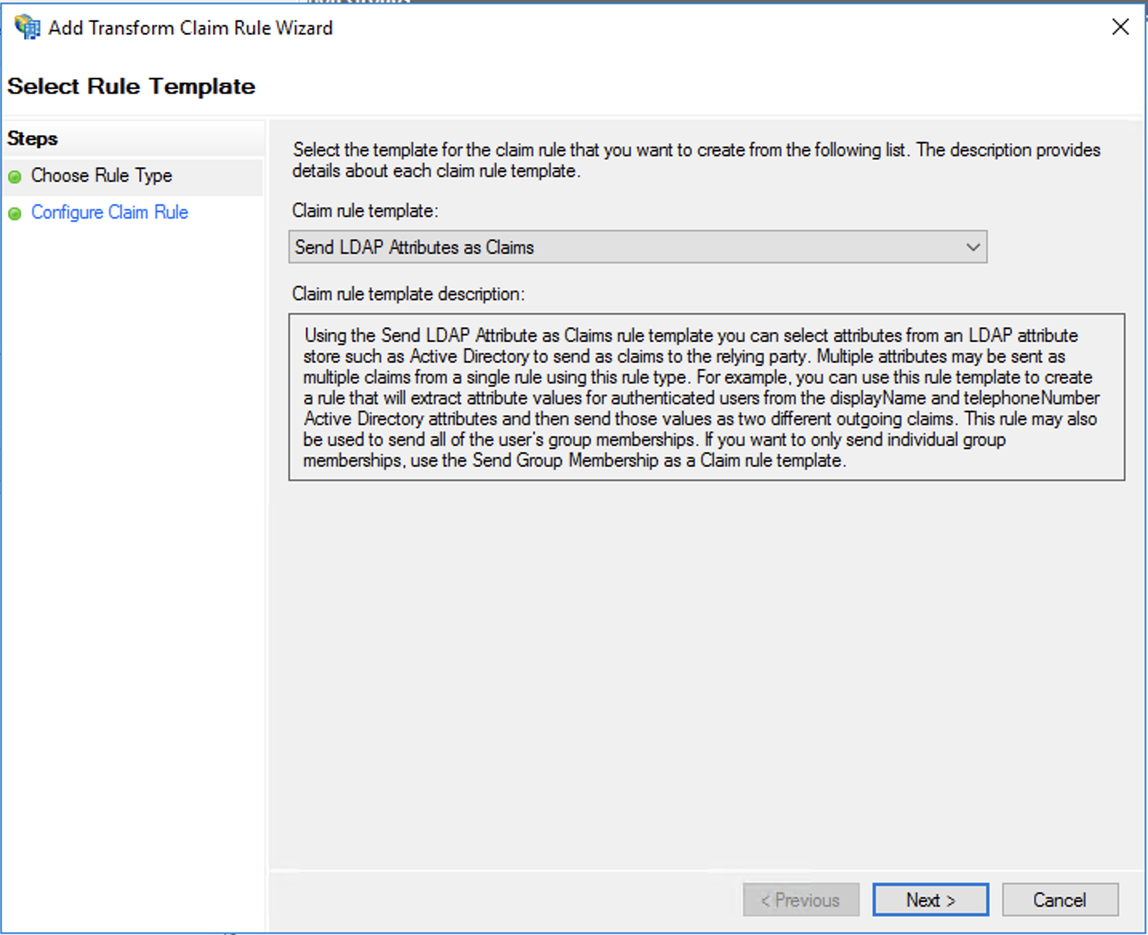

En el asistente para agregar notificaciones, en Claim rule template (Plantilla de regla de notificación), deje seleccionada la opción Send LDAP Attributes as Claims (Enviar atributos LDAP como notificaciones. A continuación haga clic en Next (Siguiente).

-

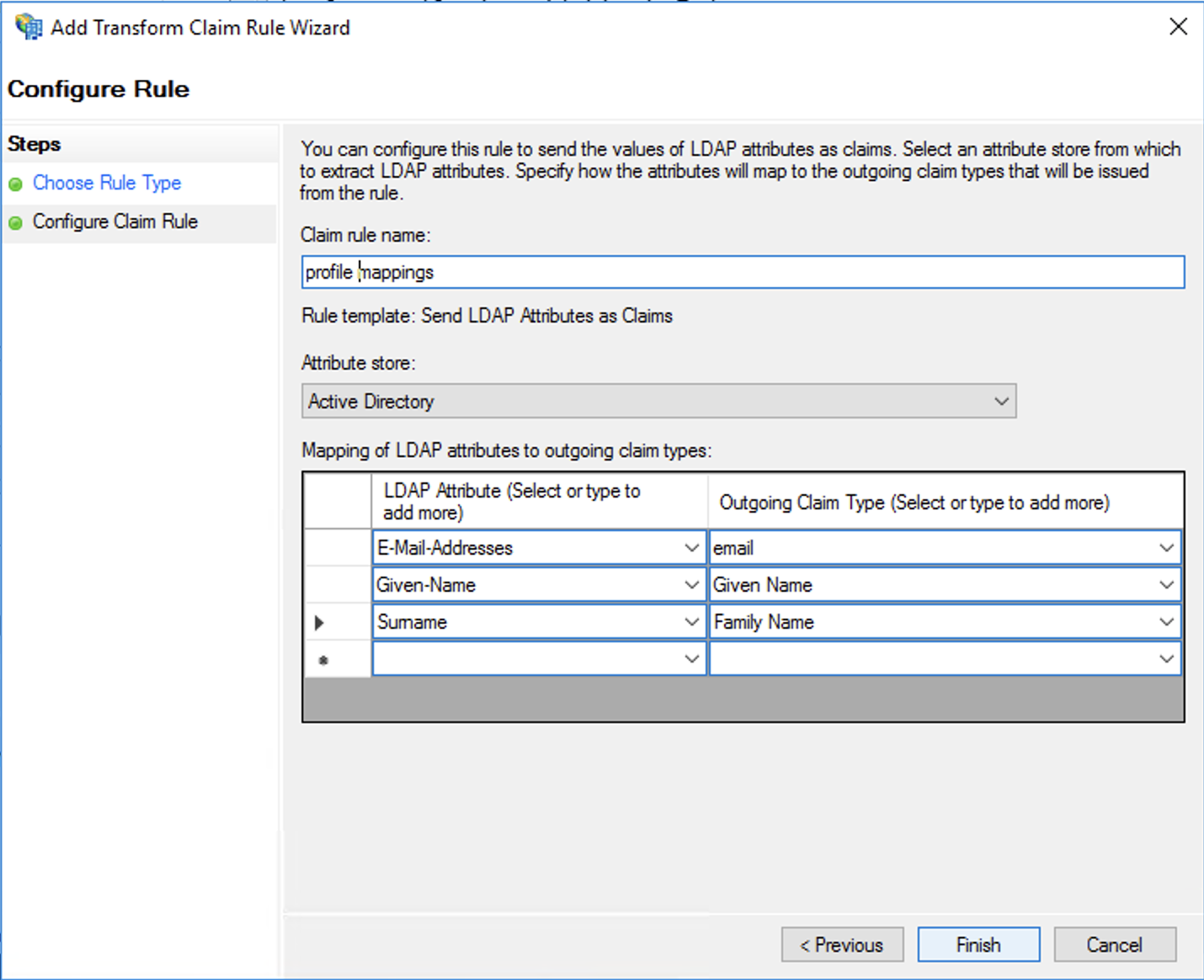

En Claim rule name (Nombre de regla de notificación), asigne a la regla de notificación un nombre descriptivo. En Attribute store (Almacén de atributo), seleccione Active Directory. A continuación, añada las siguientes asignaciones de atributos LDAP para cada fila.

El valor de LDAP Attribute (Atributo LDAP) se puede seleccionar en el menú desplegable o se puede completar automáticamente, pero los valores de Outgoing Claim Type (Tipo de notificación saliente) deben introducirse exactamente como se muestra, ya que distinguen entre mayúsculas y minúsculas.

-

E-Mail-Addresses (Direcciones de correo electrónico) → email (correo electrónico)

-

Given-Name (Nombre de pila) → Given Name (Nombre de pila)

-

Surname (Apellido) → Family Name (Apellido)

Haga clic en Finish (Terminar) cuando haya terminado.

Finalmente, en el cuadro de diálogo, haga clic en Apply (Aplicar).

Introducir los valores en Claris Studio

- Vuelva a la página de Claris Studio que abrió anteriormente (consulte "Abrir la página de configuración de Claris Studio").

-

En el cuadro de diálogo Configure External Identity Provider (Configurar proveedor de identidad externo), en Protocol (Protocolo), elija OIDC y, a continuación, proporcione la siguiente información:

-

Client ID (ID de cliente): el token de identificador de cliente que almacenó en el paso 4: "Añadir un grupo de aplicaciones"

-

Client Secret (Secreto de cliente): el token de secreto de cliente que almacenó en el paso 5: "Añadir un grupo de aplicaciones"

-

Metadata URL (URL de metadatos):

https://<Dominio de AD FS>/adfs/.well-known/openid-configurationdonde <Dominio de AD FS> es el nombre de dominio o la dirección IP de AD FS -

Seleccione uno o varios Grupos predeterminados en los que quiera iniciar sesión mediante este proveedor de identidad externo y, a continuación, haga clic en Aplicar.

Si no tiene grupos, puede crear uno aquí y añadir usuarios a él más tarde. Consulte Trabajar con grupos para obtener más información.

- En la página Usuarios, copie el enlace denominado URL de inicio de sesión de la aplicación y facilíteselo a los usuarios. El uso de esta URL les permite iniciar sesión en Claris Studio con sus credenciales de SSO.